[+]Avião -> IS vuln!

[+] Avião HACKED -> SUCCESS!

[+] Avião HACKED -> SUCCESS!

Quase um ano atrás, no 'Hack In The Box' cúpula de segurança em Amsterdã, um pesquisador de segurança na n.runs e um piloto de linha aérea comercial, Hugo Teso apresentou uma demonstração de que é possível assumir o controle de sistemas de vôo de aeronaves e comunicação utilizando um smartphone Android e um código de ataque especializado.

Muito semelhante ao anterior, um pesquisador de segurança afirma ter inventado um método que pode dar criminosos acesso ao equipamento de comunicações por satélite em jatos de passageiros por meio de sua WiFi e em voo sistemas de entretenimento. Especialista em segurança cibernética Ruben Santamarta, consultor da empresa de segurança cibernética IOActive, vai apresentar sua pesquisa e todos os detalhes técnicos, esta semana em uma grande convenção de hackers em Las Vegas, a conferência Black Hat, mostrando como os sistemas de comunicação via satélite avião comercial também pode ser comprometida por hackers , juntamente com a evidência de vulnerabilidades do sistema de comunicações por satélite que questiona os padrões estes sistemas estão usando.

Black Hat=> https://www.blackhat.com/us-14/

Trabalho de pesquisa intitulado "SATCOM Terminals: Hacking by Air, Sea and Land", explica que os navios, aeronaves e instalações industriais estão todos em risco de serem comprometidos - talvez com resultados catastróficos.

De acordo com o resumo do pesquisador do público palestra feita, ele vai explicar como os dispositivos vendidos por fornecedores líderes SATCOM do mundo contêm falhas de segurança significativos. IOActive também alegou ter determinado que "100 por cento dos dispositivos poderia ser abusada" por um conjunto de vetores de ataque.Muitos dos fornecedores de sistemas SATCOM podem ter codificado log-in credenciais - mesmas credenciais usadas em múltiplos sistemas - dando hackers potenciais para roubar credenciais de um sistema e usá-los para acessar outros sistemas, como resultado disso, os hackers podem desativar as comunicações e podem interferir com navegação do avião. O pesquisador descobriu as vulnerabilidades de "engenharia reversa" o software altamente especializado conhecido como firmware, usado para operar equipamentos de comunicação feita pela Cobham Plc, Harris Corp, Hughes Network Systems da EchoStar Corp, Iridium Communications Inc e Japan Radio Co Ltd.

Enquanto isso, ele descobriu a teoria de que um hacker poderia alavancar um avião de bordo do sinal Wi-Fi ou em voo sistema de entretenimento para invadir seus equipamentos aviônicos. Isso poderia permitir-lhes interromper ou modificar as comunicações por satélite do avião, podendo interferir com os sistemas de navegação e segurança da aeronave. No entanto, é muito importante notar que só porque um pesquisador de segurança pode executar o hack, não significa que os hackers estão fazendo isso ou pode facilmente realizar-lo, também. Santamarta também reconheceu que seus hacks que comprovem a teoria foram realizados em teste controlado, e ele não tem certeza de como prática o hack seria no mundo real.

Fonte: http://thehackernews.com/2014/08/airplanes-can-be-hacked-through_4.html?utm_source=feedburner&utm_medium=feed&utm_campaign=Feed%3A+TheHackersNews+%28The+Hackers+News+-+Security+Blog%29

.jpg)

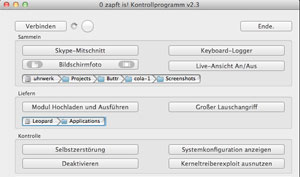

CCC criou software para controlar o 'trojan federal'

CCC criou software para controlar o 'trojan federal'