Adoramos ferramentas feias de SEO. Elas são práticas, e frequentemente feitas por um único desenvolvedor. Vamos distribuir essa adoração avaliando essas ferramentas com design que deixam a desejar, mas que na verdade são impressionantes.

01. Shared Count

Por que ela é demais: Introduzida por Tom Critchlow, o Shared Count tem um lugar definitivo na minha barra de favoritos. Ela não só rastreia as estatísticas de compartilhamento social de qualquer página que você deseje, como Facebook, LinkedIn, Google+ e Twitter. Adicionalmente, a Shared Count tem uma API aberta, de forma que você pode construir suas próprias ferramentas em cima dela.

Por que é feia: É difícil escolher uma ferramenta sem nenhum design. É como chutar cachorro morto.

02. IETester

Por que ela é demais: Sempre que você checa a compatibilidade através de browsers, em nove de dez vezes, o Internet Explorer o jogará em um loop. O IETester é um browser que pode ser baixado gratuitamente e que permite fazer renderizar diferentes versões do IE em janelas lado a lado para checagem de erros. Há ainda uma opção bacana de debugging para eliminar problemas difíceis de encontrar.

Por que é feia: Nada aparece bem no IE6; nem mesmo o IE6.

03. Blogscape

Por que ela é demais: É a pérola oculta das ferramentas do SEOmoz.. Ela permite monitorar em uma base diária a popularidade de qualquer palavra-chave, marca ou URL. Simplesmente entre com um termo ou domínio e veja todas as vezes que foi mencionada, em uma lista de milhares de RSS ou mais.Alé disso, operadores de pesquisas avançados permitem rastrear somente posts que contenham um link para um domínio específico - ótimo para localizar a descoberta de novos links. Nós a usamos semanalmente aqui na SEOmoz para ajudar a medir o sucesso de nossos esforços.

Por que é feia: O screenshot acima não tem má aparência, mas toda vez que o logo neon do lobo verde carrega em um browser, Roger MozBot explode um circuito. (Esta é uma ferramenta PRO. Se você não for um membro PRO, a página de login é mais feia ainda).

04. URI valet

Por que ela é demais: o URI valet combina mais de 10 ferramentas estruturais em uma para fazer auditorias técnicas, revisões de sites além de outras coisas. Você pode ver por trás da cena de qualquer webpage checando os headers do servidor, proporção de texto e HTML, velocidade de download, detalhes de objetos e links rápidos para W3C Validators. Uma de minhas características favoritas é que essa ferramenta não só lista todos os links internos e externos de uma página, como também os valida.

Por que é feia: Quem disse que você precisa de um designer gráfico para fazer uma ferramenta baseada na web? Ou até uma paleta de cor?

5-6. Robots.txt Checkers

http://tool.motoricerca.info/robots-checker.phtmlhttp://www.frobee.com/robots-txt-check

Por que ela é demais: Não posso decidir qual dessas ferramentas gosto mais - é bom então assinalar as duas. Quando trabalhei no suporte da SEOmoz, essas ferramentas eram essenciais para descobrir problemas ocultos com arquivos robots.txt, mesmo quando não havia erros visíveis. Eles até reportam erros de codificação ocultos em seus arquivos que podem suplantar sua aranha de busca. Garanto que pelo menos um de cada cinco leitores encontrará erros em robots.txt dos quais nem mesmo desconfiavam.

Por que são feias: Sabemos que os arquivos robots.txt são chatos (com exceções), mas sua interface com o usuário também precisa ser?

07. Wayback Machine

Por que ela é demais: O Wayback Machine tem um arquivo gigante de páginas web de até 15 anos atrás. Se você desejar pesquisar links antigos, que possam ter desaparecido, ou queira rastrear modificações em websites que resultaram em mudanças de tráfego, a Wayback Machine permite olhar o passado, algumas vezes com resultados dramáticos.Alguns SEOs compram domínios expirados, reconstroem o website previamente existente, página por página, com os arquivos da Machine. Eles esperam com isso preservar a alusão de continuidade para o Google. (Na minha opinião, ainda não há veredito).

Por que é feia: é legal ver como seu website favorito parecia em 1996, mas e aquele logo? Ainda em Beta?

08. SEO Browser

Por que ela é demais: permite ver rapidamente em uma página toda a sua estrutura SEO importante em um relance, começando como a tag do título e facilitando as coisas a seguir. A página tem um arquivo robots.txt? E analytics instalados? Frequentemente uso a barra de ferramentas SEO para obter informações rápidas sobre a estrutura da página, mas o browser SEO é um velho favorito, e ótimo quando quero ver todas as informações, o text copy inteiro, em uma única página legível.

Por que é feia: Sua tagline é “Veja seu website como um mecanismo de busca o vê”. Infelizmente, a maioria dos mecanismos de busca tem a estética de um arquivo CSV sem cores.

09. Rank Checker

Por que ela é demais: Algumas vezes você quer checar um monte de rankings, e quer fazer isso rápido. O Rank Checker do SEObook roda em seu browser, de forma que não é necessário esperar por um terceiro processamento para checar os rankings para você. Cautela, porque ele roda em seu browser e é muito mais difícil de ser controlado quanto aos efeitos de localização e outros fatores mitigadores, mas mesmo assim, é prático quando a rapidez é mais importante do que a precisão.

Por que é feia: não é tanto assim, mas é “rápida e suja”.

10. Xenu’s Link Sleuth

Por que ela é demais: Enquanto o Screaming Frog está ganhando as mentes e corações de muitos SEOs, o link Sleuth do Xenu ganha o prêmio do feioso mais original e que além de tudo, é ótimo! A maioria o considera um link checker que roda em seu desktop, mas sua interface simples e sua apresentação de resultados de fácil entendimento fazem com que ele seja obrigatório ao rodar auditorias rápidas em um site. Também é brilhante para garimpar oportunidades com links.

Por que é feia: depois de fazer uma pesquisa do Xenu no Google, a primeira coisa que você faz é pressionar o botão “back” para checar mais uma vez os seus resultados. Muito provavelmente essa é a pior página da história das ferramentas de SEOs, você vai praguejar porque chegou em um site quebrado de 1992. Mas acredite, está tudo certo com ela!

⁂

Este artigo é uma republicação feita com permissão. SEOMoz não tem qualquer afiliação com este site. O original está em

http://www.seomoz.org/blog/seo-tools-that-roc

http://imasters.com.br/artigo/22451/metricas/10-ferramentas-de-seo-feias-mas-que-sao-demais

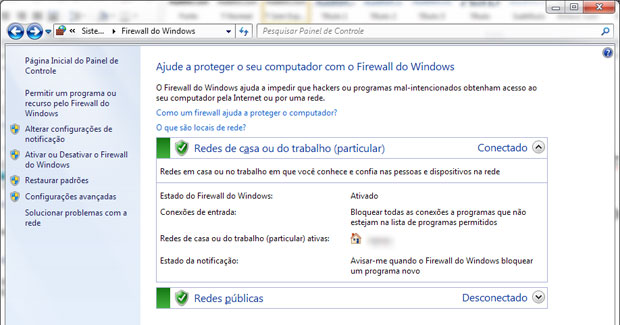

Configuração do firewall embutido no Windows 7 (Foto: Reprodução)

Configuração do firewall embutido no Windows 7 (Foto: Reprodução) Ataques ao DNS permitem o

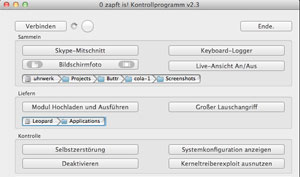

Ataques ao DNS permitem o CCC criou software para controlar o 'trojan federal'

CCC criou software para controlar o 'trojan federal'