Attackers Pounce on Zero-Day Java Exploit

Uma nova praga foi descoberta esta semana e está sendo executada em ataques contra usuários do Windows para enviar aos micros o Trojan conhecido como Poison Ivy Remote Access. A praga, que está em processo inicial, ainda não foi amplamente difundida. O que mais preocupa é seu potencial para ser utilizada por outros desenvolvedores de malwares em um futuro próximo. Saiu no Intego.

Ao que parece, a praga aparece em todos os navegadores e funciona em algumas versões do Linux, do OS X 10.7 e superiores e também do Windows. Portanto, se você estiver utilizando a última versão atualizada do Java 7 (1.7, até o update 6), é melhor tomar cuidado.

Até o momento, não existe nenhum patch disponível para esta façanha - por isso, é altamente recomendável que você desabilite o Java em seu computador, antes que seu sistema seja atualizado e corrija o código.

Atacantes aproveitaram uma brecha de segurança previamente desconhecida no software Java da Oracle onipresente para invadir sistemas vulneráveis. Até agora, os ataques que exploram essa fraqueza têm sido alvo e não generalizada, mas parece que o código de exploração agora é público e está sendo dobrado em ferramentas de ataque mais amplamente disponível como Metasploit e explorar kits como BlackHole.

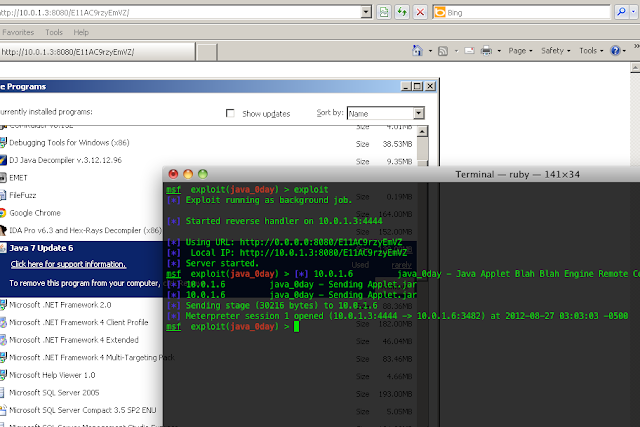

Um módulo Metasploit desenvolvido para atingir este Java 0-dia.

Notícias da vulnerabilidade (CVE-2012-4681) surgiu no final da semana passada em um post no blog um pouco esparso FireEye, que disse que a façanha parecia estar a trabalhar contra a última versão do Java 7, que é a versão 1.7, atualização 6. Esta manhã, os pesquisadores M. André Dimino & Mila Parkour publicou detalhes adicionais sobre os ataques direcionados visto até agora, confirmando que o dia-zero afeta Java 7 Atualização de 0 a 6, mas não parece afetar o Java 6 e abaixo.

Relatórios iniciais indicaram que o código de exploração trabalhou contra todas as versões do Internet Explorer, Firefox e Opera, mas não funcionou contra o Google Chrome. Mas de acordo com rápida 7, existe um módulo que Metasploit em desenvolvimento com sucesso implanta essa exploração contra Chrome (em pelo menos Windows XP).

Além disso, há indícios de que essa exploração será em breve rolou para o exploit kit BlackHole. Contactado via mensagem instantânea, o curador da ferramenta de ataque amplamente utilizada comercial confirmou que o código de exploração, agora pública funcionou muito bem, e disse que pretende incorporá-lo em BlackHole tão cedo quanto hoje. "O preço de tal façanha uma se fosse vendido privada seria de cerca de 100.000 dólares", escreveu Paunch, o apelido usado pelo autor BlackHole.

Oracle Java movido a um ciclo de correção trimestral, e sua próxima atualização não está prevista até outubro. Enquanto isso, é uma boa idéia ou desligue Java de seu navegador ou desinstalá-lo de seu computador completamente.

Usuários do Windows podem descobrir se eles tem o Java instalado e qual a versão, visitando java.com e clicar no botão "Tenho Java? link. Usuários de Mac podem usar o recurso de atualização de software para verificar se há atualizações disponíveis Java.

Se você usar principalmente Java porque algum site ou programa que você tem em seu sistema - como o OpenOffice ou o Freemind - exige isso, você ainda pode reduzir drasticamente o risco de Java ataca apenas desativando o plugin no seu browser. Neste caso, eu gostaria de sugerir uma abordagem em duas navegador. Se você costuma navegar na Web com o Firefox, por exemplo, considere desabilitar o plugin Java no Firefox, e em seguida, usando um navegador alternativo (Chrome, IE9, Safari, etc) com Java habilitado para navegar apenas o site que exige.

Para instruções específicas do navegador para desativar o Java, clique aqui.

Se você precisa usar Java, especialistas em segurança estão preparando um patch não oficial para o programa que deve atenuar essa vulnerabilidade, mas ele está sendo oferecido em uma base por-pedido neste momento. Um certo número de especialistas que conheço e respeito que garantiu a integridade deste patch, mas a instalação de patches de terceiros não deve ser feito de ânimo leve. Note-se que a regredir para a última versão do Java 6 (Java / JRE 6 Update 34) é certamente uma opção, mas não muito bom. Se você não precisa de Java, se livrar dele, e se você precisa dele para aplicações específicas ou sites, limitar o uso de Java para esses sites e aplicações, usando um navegador secundário para esse fim.

Fonte:http://www.intego.com/mac-security-blog/new-java-zero-day-exploit-shows-multi-platform-development/

Fonte:http://krebsonsecurity.com/2012/08/attackers-pounce-on-zero-day-java-exploit/

Este comentário foi removido por um administrador do blog.

ResponderExcluir