segunda-feira, 26 de dezembro de 2011

PHP - Identificar Sistema operacional.

Um Código simples mais que pode ajudar

PHP_OS é uma função pronta do php para capturar informações do servidor "Sistema operacional + Versão."

No fonte abaixo é usado um substr na variável $sistema porque ?

para eliminar a versão e outros parâmetros desnecessários pois o intuito é só capturar o sistema não versão.

Windows total 7 caracteres usando como já sabemos o resultado é so aplicar

substr($sistema,0,3) mostrar somente 3 caracteres da variável $sistema ficaria WIN tem outras formas de fazer Com $_SERVER[];

EX1 ---------------------------------------------------------------------------------------------

foreach($_SERVER as $info_php => $keyphp){

$resultado = "\$" . $nome_campo . "='" . $valor . "'";

echo "

" . $ resultado;

}

/*

Windows NT XN1 5.1 build 2600

WINNT

*/

EX2 ---------------------------------------------------------------------------------------------

function servidorOS()

{

$sistema = strtoupper(PHP_OS);

if(substr($sistema,0,3) == "WIN")

{

$os = 1;

}

elseif($sistema == "LINUX")

{

$os = 2;

}

else

{

$os = 3;

}

return $os;

}

REF: http://www.php.net/manual/en/function.substr.php

REF: http://php.net/manual/pt_BR/function.php-uname.php

domingo, 30 de outubro de 2011

10 ferramentas de SEO feias, mas que são demais!

Aqui na SEOmoz temos orgulho de produzir belas ferramentas SEO que brilham, frequentemente com grande sucesso. Para sermos justos, nem sempre chegamos lá. Não se pode julgar um livro pela capa. Algumas das melhores ferramentas de SEO já inventadas nasceram em planilhas caseiras feitas no Google Docs por um nerd com dados diretos das API's, sem qualquer tratamento.

Adoramos ferramentas feias de SEO. Elas são práticas, e frequentemente feitas por um único desenvolvedor. Vamos distribuir essa adoração avaliando essas ferramentas com design que deixam a desejar, mas que na verdade são impressionantes.

Por que é feia: É difícil escolher uma ferramenta sem nenhum design. É como chutar cachorro morto.

Por que é feia: Nada aparece bem no IE6; nem mesmo o IE6.

Alé disso, operadores de pesquisas avançados permitem rastrear somente posts que contenham um link para um domínio específico - ótimo para localizar a descoberta de novos links. Nós a usamos semanalmente aqui na SEOmoz para ajudar a medir o sucesso de nossos esforços.

Por que é feia: O screenshot acima não tem má aparência, mas toda vez que o logo neon do lobo verde carrega em um browser, Roger MozBot explode um circuito. (Esta é uma ferramenta PRO. Se você não for um membro PRO, a página de login é mais feia ainda).

Por que é feia: Quem disse que você precisa de um designer gráfico para fazer uma ferramenta baseada na web? Ou até uma paleta de cor?

http://www.frobee.com/robots-txt-check

Por que ela é demais: Não posso decidir qual dessas ferramentas gosto mais - é bom então assinalar as duas. Quando trabalhei no suporte da SEOmoz, essas ferramentas eram essenciais para descobrir problemas ocultos com arquivos robots.txt, mesmo quando não havia erros visíveis. Eles até reportam erros de codificação ocultos em seus arquivos que podem suplantar sua aranha de busca. Garanto que pelo menos um de cada cinco leitores encontrará erros em robots.txt dos quais nem mesmo desconfiavam.

Por que são feias: Sabemos que os arquivos robots.txt são chatos (com exceções), mas sua interface com o usuário também precisa ser?

Alguns SEOs compram domínios expirados, reconstroem o website previamente existente, página por página, com os arquivos da Machine. Eles esperam com isso preservar a alusão de continuidade para o Google. (Na minha opinião, ainda não há veredito).

Por que é feia: é legal ver como seu website favorito parecia em 1996, mas e aquele logo? Ainda em Beta?

Por que é feia: Sua tagline é “Veja seu website como um mecanismo de busca o vê”. Infelizmente, a maioria dos mecanismos de busca tem a estética de um arquivo CSV sem cores.

Por que é feia: não é tanto assim, mas é “rápida e suja”.

Por que é feia: depois de fazer uma pesquisa do Xenu no Google, a primeira coisa que você faz é pressionar o botão “back” para checar mais uma vez os seus resultados. Muito provavelmente essa é a pior página da história das ferramentas de SEOs, você vai praguejar porque chegou em um site quebrado de 1992. Mas acredite, está tudo certo com ela!

⁂

Este artigo é uma republicação feita com permissão. SEOMoz não tem qualquer afiliação com este site. O original está em

http://www.seomoz.org/blog/seo-tools-that-roc

http://imasters.com.br/artigo/22451/metricas/10-ferramentas-de-seo-feias-mas-que-sao-demais

Adoramos ferramentas feias de SEO. Elas são práticas, e frequentemente feitas por um único desenvolvedor. Vamos distribuir essa adoração avaliando essas ferramentas com design que deixam a desejar, mas que na verdade são impressionantes.

01. Shared Count

Por que ela é demais: Introduzida por Tom Critchlow, o Shared Count tem um lugar definitivo na minha barra de favoritos. Ela não só rastreia as estatísticas de compartilhamento social de qualquer página que você deseje, como Facebook, LinkedIn, Google+ e Twitter. Adicionalmente, a Shared Count tem uma API aberta, de forma que você pode construir suas próprias ferramentas em cima dela.

Por que é feia: É difícil escolher uma ferramenta sem nenhum design. É como chutar cachorro morto.

02. IETester

Por que ela é demais: Sempre que você checa a compatibilidade através de browsers, em nove de dez vezes, o Internet Explorer o jogará em um loop. O IETester é um browser que pode ser baixado gratuitamente e que permite fazer renderizar diferentes versões do IE em janelas lado a lado para checagem de erros. Há ainda uma opção bacana de debugging para eliminar problemas difíceis de encontrar.

Por que é feia: Nada aparece bem no IE6; nem mesmo o IE6.

03. Blogscape

Por que ela é demais: É a pérola oculta das ferramentas do SEOmoz.. Ela permite monitorar em uma base diária a popularidade de qualquer palavra-chave, marca ou URL. Simplesmente entre com um termo ou domínio e veja todas as vezes que foi mencionada, em uma lista de milhares de RSS ou mais.Alé disso, operadores de pesquisas avançados permitem rastrear somente posts que contenham um link para um domínio específico - ótimo para localizar a descoberta de novos links. Nós a usamos semanalmente aqui na SEOmoz para ajudar a medir o sucesso de nossos esforços.

Por que é feia: O screenshot acima não tem má aparência, mas toda vez que o logo neon do lobo verde carrega em um browser, Roger MozBot explode um circuito. (Esta é uma ferramenta PRO. Se você não for um membro PRO, a página de login é mais feia ainda).

04. URI valet

Por que ela é demais: o URI valet combina mais de 10 ferramentas estruturais em uma para fazer auditorias técnicas, revisões de sites além de outras coisas. Você pode ver por trás da cena de qualquer webpage checando os headers do servidor, proporção de texto e HTML, velocidade de download, detalhes de objetos e links rápidos para W3C Validators. Uma de minhas características favoritas é que essa ferramenta não só lista todos os links internos e externos de uma página, como também os valida.

Por que é feia: Quem disse que você precisa de um designer gráfico para fazer uma ferramenta baseada na web? Ou até uma paleta de cor?

5-6. Robots.txt Checkers

http://tool.motoricerca.info/robots-checker.phtmlhttp://www.frobee.com/robots-txt-check

Por que ela é demais: Não posso decidir qual dessas ferramentas gosto mais - é bom então assinalar as duas. Quando trabalhei no suporte da SEOmoz, essas ferramentas eram essenciais para descobrir problemas ocultos com arquivos robots.txt, mesmo quando não havia erros visíveis. Eles até reportam erros de codificação ocultos em seus arquivos que podem suplantar sua aranha de busca. Garanto que pelo menos um de cada cinco leitores encontrará erros em robots.txt dos quais nem mesmo desconfiavam.

Por que são feias: Sabemos que os arquivos robots.txt são chatos (com exceções), mas sua interface com o usuário também precisa ser?

07. Wayback Machine

Por que ela é demais: O Wayback Machine tem um arquivo gigante de páginas web de até 15 anos atrás. Se você desejar pesquisar links antigos, que possam ter desaparecido, ou queira rastrear modificações em websites que resultaram em mudanças de tráfego, a Wayback Machine permite olhar o passado, algumas vezes com resultados dramáticos.Alguns SEOs compram domínios expirados, reconstroem o website previamente existente, página por página, com os arquivos da Machine. Eles esperam com isso preservar a alusão de continuidade para o Google. (Na minha opinião, ainda não há veredito).

Por que é feia: é legal ver como seu website favorito parecia em 1996, mas e aquele logo? Ainda em Beta?

08. SEO Browser

Por que ela é demais: permite ver rapidamente em uma página toda a sua estrutura SEO importante em um relance, começando como a tag do título e facilitando as coisas a seguir. A página tem um arquivo robots.txt? E analytics instalados? Frequentemente uso a barra de ferramentas SEO para obter informações rápidas sobre a estrutura da página, mas o browser SEO é um velho favorito, e ótimo quando quero ver todas as informações, o text copy inteiro, em uma única página legível.

Por que é feia: Sua tagline é “Veja seu website como um mecanismo de busca o vê”. Infelizmente, a maioria dos mecanismos de busca tem a estética de um arquivo CSV sem cores.

09. Rank Checker

Por que ela é demais: Algumas vezes você quer checar um monte de rankings, e quer fazer isso rápido. O Rank Checker do SEObook roda em seu browser, de forma que não é necessário esperar por um terceiro processamento para checar os rankings para você. Cautela, porque ele roda em seu browser e é muito mais difícil de ser controlado quanto aos efeitos de localização e outros fatores mitigadores, mas mesmo assim, é prático quando a rapidez é mais importante do que a precisão.

Por que é feia: não é tanto assim, mas é “rápida e suja”.

10. Xenu’s Link Sleuth

Por que ela é demais: Enquanto o Screaming Frog está ganhando as mentes e corações de muitos SEOs, o link Sleuth do Xenu ganha o prêmio do feioso mais original e que além de tudo, é ótimo! A maioria o considera um link checker que roda em seu desktop, mas sua interface simples e sua apresentação de resultados de fácil entendimento fazem com que ele seja obrigatório ao rodar auditorias rápidas em um site. Também é brilhante para garimpar oportunidades com links.

Por que é feia: depois de fazer uma pesquisa do Xenu no Google, a primeira coisa que você faz é pressionar o botão “back” para checar mais uma vez os seus resultados. Muito provavelmente essa é a pior página da história das ferramentas de SEOs, você vai praguejar porque chegou em um site quebrado de 1992. Mas acredite, está tudo certo com ela!

⁂

Este artigo é uma republicação feita com permissão. SEOMoz não tem qualquer afiliação com este site. O original está em

http://www.seomoz.org/blog/seo-tools-that-roc

http://imasters.com.br/artigo/22451/metricas/10-ferramentas-de-seo-feias-mas-que-sao-demais

Hackers atacaram e conseguiram controle de satélites americanos

Em geral nós vemos hackers focando seus esforços em atacar computadores na Terra, estejam eles ligados a máquinas de produção industrial (como no caso da Stuxnet) ou simples equipamentos desktop. Mas de acordo com um relatório do congresso americano a ser liberado no mês que vem, já existem hackers capazes de invadir computadores que estão bem longe da superfície deste reles planeta. Mais precisamente no espaço.

O relatório, que foi obtido pelo site BusinessWeek, diz que hackers (possivelmente ligados ao governo chinês) conseguiram comandar dois satélites americanos diferentes. Em outubro de 2007 eles conseguiram interferir no sinal do satélite Landsat-7 durante ao menos 12 minutos e também em outro chamado Terra AM-1 durante 9 minutos. Os satélites, que são controlados pela NASA e servem apenas para observação, foram atacados de novo em julho de 2008, durante pelo menos 12 e 2 minutos, respectivamente.

Eles teriam conseguido acesso aos satélites por meio de uma estação de satélite chamada Svalbard, localizada na cidade de Spitsbergen, na Noruega. Essa estação transmite dados coletados pela internet e por meio de alguma vulnerabilidade, os hackers conseguiram acesso remoto à ela. O relatório também não diz o que eles fizeram durante o tempo que conseguiram interferir com a transmissão, mas confirma que eles conseguiram controle ao menos do Terra AM-1.

Felizmente não fizeram nada. Ao que parece, foi só um teste e que serviu também parar alertar as autoridades americanas da fragilidade dos seus sistemas de controle de satélites. E não há uma garantia de que hackers chineses estão por trás do ataque, apenas fracos indícios.

Ah, e uma nota deste editor antes que semântica da palavra “Hacker” seja debatida: ela já estava carregada com o significado de “pessoa que usa computadores para atos pouco lícitos” antes de eu e provavelmente muitos de vocês entrarem na web. Então não me venham com o velho papo de usar “crackers” no lugar, eu não pretendo manchar ainda mais a imagem do pobre biscoito de água e sal. E nada de “piratas da internet” também.

Fonte: http://tecnoblog.net

O relatório, que foi obtido pelo site BusinessWeek, diz que hackers (possivelmente ligados ao governo chinês) conseguiram comandar dois satélites americanos diferentes. Em outubro de 2007 eles conseguiram interferir no sinal do satélite Landsat-7 durante ao menos 12 minutos e também em outro chamado Terra AM-1 durante 9 minutos. Os satélites, que são controlados pela NASA e servem apenas para observação, foram atacados de novo em julho de 2008, durante pelo menos 12 e 2 minutos, respectivamente.

Eles teriam conseguido acesso aos satélites por meio de uma estação de satélite chamada Svalbard, localizada na cidade de Spitsbergen, na Noruega. Essa estação transmite dados coletados pela internet e por meio de alguma vulnerabilidade, os hackers conseguiram acesso remoto à ela. O relatório também não diz o que eles fizeram durante o tempo que conseguiram interferir com a transmissão, mas confirma que eles conseguiram controle ao menos do Terra AM-1.

Felizmente não fizeram nada. Ao que parece, foi só um teste e que serviu também parar alertar as autoridades americanas da fragilidade dos seus sistemas de controle de satélites. E não há uma garantia de que hackers chineses estão por trás do ataque, apenas fracos indícios.

Ah, e uma nota deste editor antes que semântica da palavra “Hacker” seja debatida: ela já estava carregada com o significado de “pessoa que usa computadores para atos pouco lícitos” antes de eu e provavelmente muitos de vocês entrarem na web. Então não me venham com o velho papo de usar “crackers” no lugar, eu não pretendo manchar ainda mais a imagem do pobre biscoito de água e sal. E nada de “piratas da internet” também.

Fonte: http://tecnoblog.net

segunda-feira, 24 de outubro de 2011

Grupo de hackers Anonymous ataca 'rede pedófila'

O já famoso grupo de 'hackers' Anonymus reivindicou hoje o ataque a 40 sites que, segundo a organização de ciberactivistas, se dedicavam a trocar imagens de abusos sexuais de menores.

Além deste ataque, o grupo também divulgou o nome de 1500 pessoas que alegadamente utilizavam o site designado 'Lolita City', noticiou hoje a BBC.

Ainda que pareçam ser bem intencionados, estes ataques são criticados pelas autoridades, pois podem pôr em causa várias investigações em curso.

As imagens seriam difundidas através da rede Tor, uma infraestrutura informática concebida para manter o anonimato dos seus utilizadores, ao fazer passar as buscas na Internet através de vários servidores espalhados pelo mundo.

Esta rede, conta a BBC, é frequentemente utilizada por manifestantes em países como o Egipto ou a Síria, de forma a não serem identificados.

Ainda que pareçam ser bem intencionados, estes ataques são criticados pelas autoridades, pois podem pôr em causa várias investigações em curso.

As imagens seriam difundidas através da rede Tor, uma infraestrutura informática concebida para manter o anonimato dos seus utilizadores, ao fazer passar as buscas na Internet através de vários servidores espalhados pelo mundo.

Esta rede, conta a BBC, é frequentemente utilizada por manifestantes em países como o Egipto ou a Síria, de forma a não serem identificados.

sábado, 22 de outubro de 2011

Pacotão de segurança: regras em um firewall e proteção básica do PC Coluna também responde dúvida sobre serviços DNS. Deixe sua pergunta na área de comentários.

Pacotão de segurança: regras em um firewall e proteção básica do PC

Coluna também responde dúvida sobre serviços DNS.

Deixe sua pergunta na área de comentários.

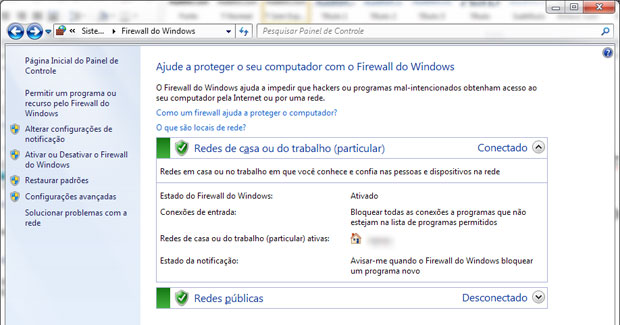

Se você tem alguma dúvida sobre segurança da informação (antivírus, invasões, cibercrime, roubo de dados, etc), vá até o fim da reportagem e utilize a seção de comentários. A coluna responde perguntas deixadas por leitores todas as quartas-feiras. Configuração do firewall embutido no Windows 7 (Foto: Reprodução)

Configuração do firewall embutido no Windows 7 (Foto: Reprodução)Estou configurando o firewall do Windows 7 e gostaria de saber se as seguintes regras me põem em risco. Entrada: bloquear todas as conexões de entrada, incluindo as que estejam na lista de programas permitidos; saída: bloquear tudo, mas como exceção permitir as portas 53, 80 e 443. Uso antivírus (Microsoft Security), mantenho o Windows Update atualizado, Flash Player atualizado, Java Atualizado, navegadores atualizados, evito usar extensões e barras.

João Carlos Micenas

Sua intenção, pelo visto, foi bloquear tudo com exceção da web (portas 80 e 443) e o DNS (53).

Mas e o Skype? E-mail (se você usa algum cliente de e-mail)? Também não será possível usar a porta do FTP, e como conexões de entrada estão todas bloqueadas, muitos softwares terão redução no desempenho. Alguns softwares de acesso ao MSN também não irão funcionar (porta 1863).

Na verdade, as configurações de firewall que você deve adotar dependerão do uso que será feito do computador. Em sistemas domésticos, esse tipo de configuração não vai lhe ajudar muitos. Os motivos são os seguintes:

1. Muitos vírus de computador são hoje distribuídos por sites de internet. Logo, se você precisa permitir a navegação em internet, o firewall não vai ajudar;

2. Várias pragas digitais têm a capacidade de enviar os dados roubados também por meio da web, e alguns fazem isso por meio de complementos ao Internet Explorer para não gerar um novo aviso de programa que precisa ser permitido pelo firewall;

3. Os vírus tentarão interferir com um firewall instalado localmente no computador.

Configurações detalhadas de firewalls são mais úteis em empresas, especialmente nos chamados “gateways”. Firewalls locais em um computador precisam bloquear as conexões de entrada não autorizadas – essa é uma função que o firewall do Windows já faz por padrão, sem que nenhuma configuração adicional seja necessária. Bloquear tudo, mesmo o que foi autorizado, vai apenas reduzir o desempenho de softwares.

Colocar outras configurações só vai fazer com que programas parem de funcionar misteriosamente e fará com que você perca horas descobrindo quais as portas que precisam ser liberadas para cada programa e, depois disso, vai saber que ainda uma ou outra função precisa de algo diferente.

É claro que esse procedimento aumenta sua segurança. No entanto, o aumento é tão pequeno que a opinião da coluna é a de que não vale a pena.

>>> Defesa do PC

Olá! Gostaria de saber quais são as defesas básicas recomendadas para um computador de uso doméstico, além do antivírus e do firewall.

Isabela

Isabela, confira o texto “7 dicas importantes para proteger seu PC”, aqui da coluna Segurança Digital. Você encontrará as dicas básicas para proteção de um computador usado em casa.

Ataques ao DNS permitem o

Ataques ao DNS permitem oredirecionamento de sites (Foto: Arte/G1)

O uso do DNS Público do Google traz algum benefício adicional em segurança? Eles prometem mais segurança (contra certos tipos de ataque) e velocidade no site do Google Public DNS. Gostaria que falasse sobre isso: segurança adicional desse DNS.

Carlos Alberto Melaço

Essa é uma questão polêmica. Há quem diga que DNSs com muitos usuários seriam mais difíceis de serem “envenenados” (veja como funciona).

É por motivo semelhante que o acesso ao DNS pode ser mais rápido. Com mais usuários, é mais provável que um determinado site esteja em cache e, com isso, o DNS poderá atendê-lo mais rapidamente, e não estará vulnerável ao ataque de envenenamento. Mas isso é em teoria. Na prática, o DNS que seu computador usa é mantido pelo seu provedor, que por estar na mesma rede que seu PC, deverá ter um acesso mais rápido, e a maioria dos sites populares já estará em cache mesmo em um DNS menor.

Outro detalhe é que alguns sites usam técnicas para melhorar o desempenho baseadas no local do DNS. Usando um DNS no Brasil, o site detecta que a conexão será mais rápida se você acessar um servidor no Brasil.

Ou seja, se você usar o DNS do Google, o site pode pensar que você está em outro país e redirecionar seu PC para um servidor que o site pensa estar mais próximo, mas que na verdade está mais longe de você. Já existem referências na internet sobre lentidão causada pelo DNS do Google e OpenDNS.

Vale dizer que o OpenDNS se baseia em um modo de segurança a partir do DNS – ou seja, não é apenas um serviço de DNS, mas a prestação de serviços de segurança através do DNS. É um conceito diferente. Nesse caso você precisa ver se alguns dos serviços do OpenDNS lhe são úteis ou não.

De qualquer forma, o desempenho na navegação normal na internet poderá ser, em alguns momentos, reduzido, principalmente em sites que usam as técnicas mencionadas.

>>> Definições de vírus

O pacotão de segurança da coluna anterior comentou sobre as definições de vírus e por que a coluna usa sempre o termo “vírus”. O leitor voltou a questionar:

Continue informando o usuário leigo com 'meias verdades'. Assim, fica muito mais fácil doutrina-los no ciclo vicioso do 'vírus vs antivírus'. Uma política de segurança que sempre acaba com dados roubados via phishing e computador entregue à esperteza de técnicos inescrupulosos.

Maestro Bogs

Existem termos como “riskware”, “PUA (Potentially Unwanted Application)”, “ransomware”, “scareware”, “scamware” e “trackware”. Ninguém precisa saber disso para se proteger dessas classes de programas indesejados – e note que tecnicamente muitos deles são detectados por antivírus como “trojans”. É uma discussão técnica que precisa ficar entre os especialistas.

Já o termo “malware” é relativamente recente. Foi principalmente adotado pela indústria anti-spyware como uma maneira de tentar incluir “adwares” e “spywares” entre as categorias de software malicioso. Veja por exemplo a página da Wikipedia sobre malware em 2004 e a página sobre vírus de computador na mesma época. É claro que havia uma necessidade para um termo genérico e por isso ele se tornou popular.

Esta mesma coluna também já comentou sobre as diversas limitações dos antivírus diante dos ataques de hoje.

A “briga” de definições parece criar ainda mais guerra de produtos – como foi o caso com “anti-spywares” e, por algum tempo, “antitrojans” – todos com funcionalidade muito reduzida, mas que, no entanto, ganharam mercado simplesmente por parecerem soluções “ideais” para algum problema específico. Existem ainda produtos que dizem ser “antimalwares” pelo mesmo motivo – e eles não detectam mais malwares que um antivírus.

No entanto, “phishing” evidentemente não se enquadra na mesma categoria. A coluna já utilizou diversas vezes o termo “phishing” e não pretende abandoná-lo. É uma categoria de ataque distinta que requer outros cuidados para ser evitada. O mesmo vale para o termo “exploit”.

A coluna Segurança Digital do G1 vai ficando por aqui. Não se esqueça de deixar suas dúvidas na área de comentários, porque toda quarta-feira o pacotão de segurança está de volta. Até lá!

*Altieres Rohr é especialista em segurança de computadores e, nesta coluna, vai responder dúvidas, explicar conceitos e dar dicas e esclarecimentos sobre antivírus, firewalls, crimes virtuais, proteção de dados e outros. Ele criou e edita o Linha Defensiva, site e fórum de segurança que oferece um serviço gratuito de remoção de pragas digitais, entre outras atividades. Na coluna “Segurança digital”, o especialista também vai tirar dúvidas deixadas pelos leitores na seção de comentários. Acompanhe também o Twitter da coluna, na página http://twitter.com/g1seguranca.

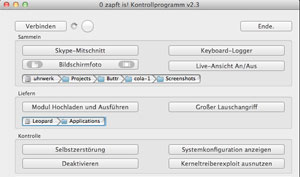

Hackers encontram software espião que seria usado pela polícia alemã.

Descoberta foi anunciada pelo ‘Chaos Computer Club’.

O código foi batizado de ‘R2D2’ por uma empresa antivírus.

CCC criou software para controlar o 'trojan federal'

CCC criou software para controlar o 'trojan federal'da Alemanha (Foto: Reprodução)

Hackers do Chaos Computer Club (CCC) anunciaram a descoberta de um código espião que estaria em uso pela polícia alemã. Segundo os especialistas, o programa tem falhas de segurança e viola as regras estabelecidas pelos tribunais alemães para o uso de softwares em investigações. O governo alemão ainda não se pronunciou.

O CCC é um clube que usa o termo “hacker” de forma positiva, como entusiastas e especialistas em tecnologia e segurança. O grupo obteve cópias do software a partir de uma “fonte anônima”.

Segundo a empresa de segurança F-Secure, ainda não há maneira de ter certeza se o código realmente faz parte de ações da polícia da Alemanha. A F-Secure disse que está detectando o vírus com o nome de “R2D2” devido a uma frase dentro do arquivo que menciona o robô da série ‘Guerra nas estrelas’.

Falhas de segurança

A análise do CCC mostrou que o programa tem falhas graves de segurança. Qualquer pessoa é capaz de controlar os computadores infectados – a capacidade de enviar comandos não é restrita ou protegida. Os hackers demonstraram isso criando um software próprio para controle remoto do vírus.

Na opinião do CCC, essa falta de segurança e controle viola a decisão de tribunais alemães, que entenderam ser ilegal o uso de softwares espiões, exceto no caso de interceptação telefônica. O código, por executar qualquer comando, pode ser usado para funções muito além das permitidas.

O grupo de hackers ainda afirmou que a lei alemã precisa ser modificada. O país criou um conceito de privacidade envolvendo a “vida pessoal” são invioláveis, incluindo ou conversas entre casais e diários pessoais. Para o CCC, qualquer computador portátil, por exemplo, possui informações pessoais desse tipo.

“Os legisladores precisam acabar com a expansão de espionagem por computador que está se tornando descontrolada nos últimos anos e finalmente criar uma definição clara para a privacidade digital e uma maneira de protegê-la efetivamente”, afirmou um comunicado do CCC.

A análise ainda levantou questões sobre a soberania alemã, pois os dados capturados pelo código são enviados para um servidor nos Estados Unidos e não estariam adequadamente protegidos. O CCC revelou ter comunicado o Ministro do Interior da Alemanha e que as autoridades tiveram tempo para ativar o recurso de autodestruição presente no vírus antes da publicação da descoberta.

Fonte: G1.

Hackers trocam Vila Sésamo por filmes pornôs

Hackers trocam Vila Sésamo por filmes pornôs

Hackers invadiram a conta do seriado no YouTube e substituíram alguns episódios por trechos de filmes eróticos

Em nota, o grupo Sesame Workshop lamentou o ocorrido e disse que estava trabalhando, junto com o Google, para reestabelecer o conteúdo

São Paulo - Hackers invadiram a conta do seriado Vila Sésamo (Sesame Street, em inglês) no YouTube e substituíram alguns episódios por trechos de filmes eróticos.

Ainda ontem, logo após receber notificações de usuários, o YouTube retirou o canal do ar.Em nota, o grupo Sesame Workshop, responsável pelos direitos do programa, lamentou o ocorrido e disse que estava trabalhando, junto com o Google, para reestabelecer o conteúdo. Neste momento, parte dos vídeos já pode ser acessada novamente. O grupo hacker responsável pelo ataque ainda não foi identificado.

Lançado em 1969 nos Estados Unidos, Vila Sésamo é um seriado infantil, de conteúdo educativo, interpretado por bonecos. O programa se estendeu por 37 temporadas, em um total de 4 135 episódios. A marca também ganhou uma franquia brasileira, que foi exibida pela TV Cultura e TV Globo entre os anos de 1972 a 1977.

sexta-feira, 21 de outubro de 2011

Hacker picha a página do Blog do Planalto

Na madrugada desta quinta-feira (13/10), a Dataprev - Empresa de Processamento de Dados da Previdência Social - foi surpreendida com um ataque de um cracker que se autodenomina na rede "@DonR4AUL o Hacker Beleza", contra o Blog do Planalto.

O cibercriminoso pichou o blog com uma mensagem contra a corrupção no país, numa espécie de comemoração solitária pelas manifestações populares que ocorreram ao longo desta quarta-feira,12/10, em 10 cidades do país.

A Dataprev, ao idenfificar o problema, retirou o Blog do Planalto do ar. Mas até por volta 5 horas desta madrugada podia se ver a página pichada, registrada em cache pelo Google.

Apesar de todas as principais páginas oficiais do governo estarem hospedadas no Serpro - Serviço Federal de Processamento de Dados, o Blog do Planalto é a única que ficou com o gerenciamento à cargo da Dataprev.

O Blog foi criado há mais de dois anos pelo presidente Lula. Na época, o presidente aprovou uma proposta de cobertura das suas atividades no governo de forma mais coloquial e mais próxima aos internautas e das redes sociais.

O Serpro chegou a ser designado para a missão de gerenciamento da página, mas pediu prazo para a execução, devido aos problemas de requisitos de segurança que isso implicaria. Afinal, o blog do presidente não poderia ficar exposto aos cibercriminosos. E foi.

A direção da Dataprev acabou atropelando o Serpro junto ao presidente e se ofereceu para colocar o Blog do Planalto mais rápido "no ar". E assim fez. Em tempo recorde, Lula já tinha um espaço para a divulgação das suas atividades na Internet, sem a necessidade de expô-las na página oficial da Presidência da República.

O Serpro foi escanteado e, na época, chegou a virar motivo de piada de assessores de imprensa da Presidência da República, que qualificaram a principal empresa de processamento de dados do governo a um "Fiat 147", por ter sido lenta na execução do serviço.

Agora, o governo já estaria cogitando em também colocar o Blog do Planalto na esfera de gerenciamento do Serpro. A informação, entretanto, não foi confirmada pela direção da estatal, que se limitou apenas a informar que, por enquanto, não tem nenhum controle sobre aquilo que ocorre na rede da Dataprev.

O Blog foi criado há mais de dois anos pelo presidente Lula. Na época, o presidente aprovou uma proposta de cobertura das suas atividades no governo de forma mais coloquial e mais próxima aos internautas e das redes sociais.

O Serpro chegou a ser designado para a missão de gerenciamento da página, mas pediu prazo para a execução, devido aos problemas de requisitos de segurança que isso implicaria. Afinal, o blog do presidente não poderia ficar exposto aos cibercriminosos. E foi.

A direção da Dataprev acabou atropelando o Serpro junto ao presidente e se ofereceu para colocar o Blog do Planalto mais rápido "no ar". E assim fez. Em tempo recorde, Lula já tinha um espaço para a divulgação das suas atividades na Internet, sem a necessidade de expô-las na página oficial da Presidência da República.

O Serpro foi escanteado e, na época, chegou a virar motivo de piada de assessores de imprensa da Presidência da República, que qualificaram a principal empresa de processamento de dados do governo a um "Fiat 147", por ter sido lenta na execução do serviço.

Agora, o governo já estaria cogitando em também colocar o Blog do Planalto na esfera de gerenciamento do Serpro. A informação, entretanto, não foi confirmada pela direção da estatal, que se limitou apenas a informar que, por enquanto, não tem nenhum controle sobre aquilo que ocorre na rede da Dataprev.

Hacker colocou filme pornô em transmissão de TV

Hacker inseriu 37 segundos de filme pornô na transmissão da final do Superbowl

Hacker colocou filme pornô em transmissão de TV

Ele admitiu ter inserido cena de sexo explícito durante a exibição da final do futebol americano em 2009 Agência BOM DIAUm hacker americano confirmou ter sido responsável pela aparição de uma cena de um filme pornô durante a transmissão da final do campeonato de futebol americano (Superbowl), em fevereiro de 2009.

Frank Tanori Gonzalez disse que invadiu os computadores de uma emissora de televisão de Tucson para inserir o vídeo de 37 segundos com cena de sexo explícito.

O hacker interrompeu a transmissão da partida entre Arizona Cardinals e Pittsburgh Steelers, que era feita pela operadora de TV a Cabo Comcast. O hacker prestava serviços para a Comcast.

Ele deverá ficar três anos em liberdade condicional e pagar multa de US$ 1 mil como pena.

* Com informações do G1

Frank Tanori Gonzalez disse que invadiu os computadores de uma emissora de televisão de Tucson para inserir o vídeo de 37 segundos com cena de sexo explícito.

O hacker interrompeu a transmissão da partida entre Arizona Cardinals e Pittsburgh Steelers, que era feita pela operadora de TV a Cabo Comcast. O hacker prestava serviços para a Comcast.

Ele deverá ficar três anos em liberdade condicional e pagar multa de US$ 1 mil como pena.

* Com informações do G1

sexta-feira, 14 de outubro de 2011

Preso hacker suspeito de divulgar fotos de Scarlett Johansson

Preso hacker suspeito de divulgar fotos de Scarlett Johansson

Microsoft compra Skype de grupo de investidores por US$ 8,5 bilhões

A Microsoft anunciou, na manhã desta terça-feira (10), que comprou a empresa de telefonia pela web Skype. A empresa de software vai pagar US$ 8,5 bilhões ao fundo de investidores Silver Lake – grupo que detém o comando da Skype.

Segundo comunicado à imprensa divulgado pela Microsoft, a compra da empresa de voz sobre IP vai aumentar a oferta de comunicação em vídeo e voz em tempo real.

"O Skype é um serviço fenomenal que é amado por milhões de pessoas no mundo. Juntos, nós criaremos o futuro das comunicações em tempo real, fazendo com que as pessoas se conectem facilmente a sua família, amigos, clientes, colegas de trabalho de qualquer parte do mundo", disse Steve Ballmer, CEO da Microsoft, ao comentar a aquisição

A ideia é que a Microsoft, a longo prazo, integre os 663 milhões de usuários do Skype no mundo com a rede Windows Live, Xbox Live, o gerenciador de e-mail Outlook e que também seja usado no sistema operacional Windows Phone.

No entanto, a empresa fez questão de afirmar que continuará a investir na plataforma Skype para usuários que não usam, necessariamente, os serviços da Microsoft.

Após a compra, Tony Bates, diretor-executivo da Skype, vai se tornar funcionário da Microsoft e fazer parte de uma nova divisão de negócios. Ele vai assumir o cargo de presidente da divisão Microsoft-Skype.

Antes da confirmação da venda do serviço de voz para a Microsoft, ainda havia rumores de que Google e Facebook, separadamente, estavam negociando com o Skype. Ambas gostariam de formar uma joint-venture (espécie de parceria) com a companhia. No entanto, nenhuma das tentativas se concretizou.

Números do Skype

Mensalmente, cerca de 170 milhões de pessoas se conectam aos serviços Skype, embora nem todos usuários façam chamadas. No ano passado, a empresa de telefonia contabilizou mais de 207 bilhões de minutos de chamadas de voz e vídeo.

Apesar do enorme sucesso, a maioria dos usuários Skype utiliza os serviços gratuitos de telefonia ou vídeo, desde que a empresa foi fundada por Niklas Zennstrom e Janus Friis em 2003. Por mês, cerca de 8,8 milhões de internautas -- o que representa pouco mais de 1% da base de usuários -- pagam para usar serviços do Skype.

Histórico

Fundado em 2003, o Skype é um serviço de voz e vídeos pela internet. Com o programa da empresa é possível fazer ligações e chamadas de vídeo gratuitamente. A empresa ainda fornece a possibilidade de o usuário fazer ligações para telefones fixos ou móveis pela internet. Para isso, é necessário que ele compre créditos.

O Skype foi comprado em 2005 pelo eBay, varejista online dos Estados Unidos e, na sequência, adquirido pelo fundo de investimentos Silver Lake em 2009 com participação majoritária. Mesmo assim, outros fundos e companhias mantinham participação minoritária no negócio, por exemplo: eBay, CPP Investment, Andreesen Horowitz e Canada Pension Plan Investment Board.

quinta-feira, 6 de outubro de 2011

Hoje o mundo perdeu uma pessoa incrivel.

Hoje o mundo perdeu uma pessoa incrivel, Steve Jobs não era só um visionário do futuro mais uma pessoa muito inteligente, criativa e inventora de coisas incríveis que vão continuar mudando nossa vida... que mudou o nosso mundo não só tecnologicamente, mais como nos usamos a tecnologia.... Hoje nós perdemos um dos Pais da tecnologia

LUTO Steve Jobs 1955-2011

LUTO Steve Jobs 1955-2011

sábado, 1 de outubro de 2011

Radiohead transmitirá show online em apoio ao grupo Anonymous

Desde o dia 17 de setembro um grupo de manifestantes, organizados pelo Anonymous, está realizando protestos em Wall Street, centro financeiro de Nova York (Estados Unidos). A novidade é que, a partir desta sexta-feira (30/9), o grupo vai ganhar apoio da banda Radiohead.

Segundo blog oficial dos ativistas, o grupo inglês tocará para os manifestantes em um show que será transmitido ao vivo pela internet. O concerto começa às 17h (horário de Brasília) e poderá ser acompanhado pelo blog do AnonOps, que tem uma câmera exibindo os protestos 24 horas por dia.

Os manifestantes estão lutando contra as ações tomadas pelo governo americano para solucionar a crise econômica mundial e a impunidade de muitas pessoas que levaram à crise em 2008. De acordo com o blog, não há planos de abandonar o local tão cedo.

Governo índia Tablet:US$ 35 // Governo Brasil Tablet:R$1,000.00

No brasil a porra do governo comemora um Tablet popular por R$:999,00

Enquanto isso na índia..

O jornal indiano The Economic Time anunciou o lançamento do tablet que custará US$ 35. Segundo informações, o aparelho será disponibilizado para estudantes da escola primária à universidade e chegará à Índia no dia 5 de outubro.

O ministro de desenvolvimento humano da Índia, Kapil Sibal, disse que o nome do aparelho já foi escolhido e será anunciado no lançamento oficial. No entanto, ele não forneceu detalhes do aparelho, apenas divulgou que o tablet terá conexão à internet e trará todas as funcionalidades usuais de qualquer computador.

De acordo com Sibal, o tablet, que foi classificado como o computador mais barato do mundo, dará oportunidade para que crianças transcendam as fronteiras do saber e adquiram conhecimento usando a internet. Além disso, o ministro acredita que o dispositivo poderá ser usado para erradicar a corrupção no país e ajudar a melhorar a qualidade de ensino dos professores. "Este não apenas um sonho, mas uma realidade", concluiu.

Assista abaixo o vídeo do tablet em ação.

sexta-feira, 30 de setembro de 2011

Acelere a sua velocidade de navegação com o Google

O DNS Público do Google é gratuito e oferece uma ótima alternativa aos fornecidos pelos provedores de internet. Utilizando-o você irá agilizar a velocidade de navegação na internet, melhorar sua segurança e obter os resultados que você espera sem nenhum redirecionamento.

Para quem não sabe DNS (Domain Name System – Sistema de Nomes de Domínios) são servidores que traduzem nomes para os endereços IP e endereços IP para os respectivos nomes, permitindo a localização de hosts em um domínio determinado. Por exemplo, um site da Web, pode ser identificado de duas maneiras: pelo seu nome de domínio, por exemplo, “www.wikipedia.org” ou pelo endereço de IP dos equipamento que o hospedam (por exemplo, 208.80.152.130 é o IP associado ao domínio www.wikipedia.org).

O protocolo DNS é uma importante parte da infraestrutura da internet, servindo como uma agenda telefônica: toda vez que você visita um site, seu computador realiza uma busca de DNS. Páginas complexas necessitam de múltiplas buscas de DNS antes de começar a carregar, então seu computador pode realizar milhares de buscas por dia.

Os sites da internet estão se tornando cada dia mais complexos e incluindo mais recursos de diversas domínios de origem, fazendo com que os computadores precisem fazer múltiplas buscas de DNS para carregar apenas uma página. O usuário de internet médio realiza milhares de buscas de DNS diariamente, tornando mais lenta a experiência de navegação.

O DNS Público do Google é hospedado em data centers espalhados pelo mundo e utiliza as rotas mais curtas para mandar as requisições do usuário aos servidores mais próximos geograficamente, tornando as buscas de DNS bem mais rápidas.

Para utilizar o DNS do Google:

* Configure sua rede de internet para usar os endereços de IP8.8.8.8 e 8.8.4.4 como servidores de DNS

Usando DNS Público do Google você pode:

* Agilizar a velocidade de navegação na internet

* Melhorar sua segurança

* Obter os resultados que você espera sem nenhum redirecionamento

* Melhorar sua segurança

* Obter os resultados que você espera sem nenhum redirecionamento

Samsung se alia a Microsoft e irrita Google

Samsung se alia a Microsoft e irrita Google

Acordo para desenvolvimento e venda de celulares Windows firmado pelas duas empresas irritam Google |

Com a Microsoft, a empresa firmou um acordo para desenvolvimento e comercialização de celulares Windows e um grande pacto de intercâmbio de patentes. Com o acordo, a Samsung irá pagar royalties sobre as vendas de celulares e tablets com Android para a Microsoft.

—-

• Siga o ‘Link’ no Twitter e no Facebook

A Samsung, que costumava usar o sistema operacional da Microsoft no passado, se converteu rapidamente em um dos maiores fabricantes do mundo da telefonia móvel, graças à sua grande oferta de aparelhos que usam a plataforma Android do Google.

Analistas entrevistados pela Reuters afirmaram que os acordos firmados pela Samsung ajudam a empresa a reduzir sua dependência do Android, especialmente depois que o Google adquiriu a Motorola Mobility em agosto por US$ 12,5 milhões.

Troca de farpas. Quem não gostou na notícia foi o Google, que deu a seguinte declaração ao TechCrunch: “Essa é a mesma tática que já vimos a Microsoft usar. Não conseguindo obter sucesso no mercado de smartphones, eles estão recorrendo a medidas jurídicas para extorquir lucro das conquistas dos outros e prejudicar o ritmo da inovação. Nós continuamos focados em desenvolver novas tecnologias e em apoiar os parceiros do Android”.

Não é primeira vez que o Google acusa seus rivais de travar uma verdadeira cruzada contra seu sistema operacional gratuito. E, mais uma vez, a Microsoft retrucou o comentário – só que dessa vez com menos disposição para a briga. Frank Shaw, diretor de comunicações corporativas da Microsoft,

Governo dos EUA quer contratar hackers

Agência de Segurança Nacional norte-americana vai participar de conferência anual de hackers para recrutar talentos

|

Os talentos dos hackers estão sendo amplamente requisitados pelo governo dos EUA para ajudar no combate das guerras digitais que representam ameaça crescente à segurança do país, e eles são escassos.

Por isso, diversas agências federais norte-americanas — DOD, DHS, Nasa, NSA — participarão da Defcon, uma conferência anual de hackers que acontece esta semana em Las Vegas. A inscrição para o evento custa US$ 150, pagos em dinheiro, sem registro de nomes. O número de participantes esperado é de mais de 10 mil.

A NSA está entre os mais ávidos participantes dessa busca. A agência de espionagem desempenha papel tanto ofensivo quanto defensivo nas guerras virtuais. Conduz escutas eletrônicas contra adversários e protege as redes de computadores norte-americanas que hospedam material altamente secreto e representam um cobiçado alvo para os inimigos dos EUA.

“Hoje, estamos em busca de guerreiros digitais e não de cientistas espaciais”, disse Richard “Dickie” George, diretor técnico da divisão de proteção de informações da NSA, que cuida das operações de defesa cibernética da agência.

“É a corrida em que estamos envolvidos hoje. E precisamos dos melhores e mais brilhantes profissionais para assumir esse status de guerreiros virtuais”, declarou em entrevista à Reuters.

A NSA vai contratar cerca de 1,5 mil pessoas no ano fiscal que se encerra em 20 de setembro e número semelhante no ano que vem, a maioria das quais especialistas em combate virtual. Com pouco mais de 30 mil funcionários, a NSA, sediada em Fort Meade, Maryland, tem porte muito maior que o de todas as demais agências de inteligência norte-americanas, incluindo a Agência Central de Inteligência (CIA).

A organização também realiza operações de espionagem cibernética e outras ações ofensivas, algo que raramente ou nunca discute publicamente.

Na Defcon, porém, a NSA e demais organizações federais estarão concorrendo com a iniciativa privada pelo talento dos hackers.

A Agência precisa de especialistas em segurança digital para proteger melhor suas redes, defendê-las com atualizações, realizar “testes de penetração” em busca de brechas de segurança e procurar sinais de quaisquer ataques.

A NSA está expandindo suas fileiras de hackers, mas George diz que esse é um talento escasso. “Está sendo difícil encontrar as pessoas de que precisamos.”

O Hide My Ass Fudeu! com o Lulzsec

O Hide My Ass Fudeu! com o Lulzsec

É fato conhecido a utilização de proxies, vpns e diversos outros artifícios para esconder a navegação, e principalmente, os atos ilícitos que rolam pela Internet. Há dezenas de ferramentas e serviços, pagos ou gratuitos, que prometem prover o anonimato, mas não é bem assim não, exemplo disso foi a prisão de alguns membros do grupo Lulzsec pelo FBI.

Os presos utilizaram o serviço provido pelo Hide My Ass, já comentado no blog, para esconderem boa parte de suas facetas. Acontece que o governo americano rastreou algumas de suas atividades chegando por fim nos servidores do Hide, e o que aconteceu ? O governo falou: “Ou vocês apresentam quem foi ou iremos lhe causar alguns probleminhas”. O Hide My ass entregou os logs dos proxies utilizados pelo Lulzsec ao governo e acabou-se a festa.

O Hide My Ass, como empresa, tem todo o direito de entregar os logs para governos e qualquer ordem judicial já que há uma cláusula bem grande quando você aceita utilizar os seus serviços, sejam eles free ou pagos, …services such as ours do not exist to hide people from illegal activity. We will cooperate with law enforcement agencies if it has become evident that your account has been used for illegal activities.”

Os logs do Hide My Ass são armazenados por 30 dias, fico imaginando a quantidade de fitas de backup..

Vejam a cópia da ordem que culminou na prisão da galera:

Bancos em Greve: Olha o Phishing aí gente!

Bancos em Greve: Olha o Phishing aí gente!

por Gustavo Lima em 27/09/11 às 10:25 am

E os bancários estão reivindicando os seus direitos mais uma vez, tentaram uma negociação com o sindicato patronal dos bancos, mas nada foi aceito. Resultado, greve em todo o país.Todas as agências bancárias estão fechadas, vários avisos estão sendo publicados em revistas e jornais pelas operadoras de serviços públicos e cartões de crédito dizendo que nenhum prazo será atrasado, todos os pagamentos poderão ser feitos via internet.

Focando em segurança, hoje, eu já recebi mais de 5 emails de phishing bancário, e isso irá aumentar em muito no decorrer da semana. A Internet é, no momento, a única forma que os brasileiros possuem de resolver qualquer assunto bancário e boa parte das pessoas não entendem bulhufas sobre ela, quanto mais sobre segurança, e é aí que entram os bankers brasileiros, galera do mal que tem como objetivo roubar dados bancários para ganhar uma graninha com pouco esforço.

Bankers iniciam as suas atividades criando um email com todas as informações necessárias para enrolar as suas vítimas e os enviam para o maior número de pessoas, já que o sucesso do golpe está diretamente ligado a isso.

Então, meus amigos fiquem ligados, cuidado com aquele email engraçadinho.

Querem saber de uma novidade: os juízes estão levantando a possibilidade de entrarem em greve até o final desta semana, sendo assim, a galera poderá cometer crimes a torto e a direita, e a polícia não terá como arrumar um mandato de busca e apreensão e nem levar criminosos para serem julgados. País maravilhosos né!?

Acho que os relatórios sobre segurança deste trimestre irá apontar que o Brasil é o líder mundial de phishing devido as greves.

Fonte:http://blog.corujadeti.com.br/bancos-em-greve-olha-o-phishing-ai-gente/

quinta-feira, 29 de setembro de 2011

Deixe as baleias namorarem : www.greenpeace.org

Deixe as baleias namorarem

Uma sombra paira sobre os Abrolhos, um imenso banco de coral que dá ao Brasil a honraria de deter, em suas águas territoriais, a mais importante zona de biodiversidade em todo o Atlântico Sul.

Abrolhos, localizado no litoral baiano, é tão relevante, inclusive para a economia pesqueira do Nordeste, que foi lá que o país criou o seu primeiro parque nacional marinho. Isso aconteceu em 1983. De lá para cá, tantas outras coisas aconteceram em Abrolhos, mas nada tão perigoso quanto o que está para acontecer: Abrolhos está muito perto de virar uma zona de exploração de petróleo.

Qualquer acidente pode ser fatal para a exuberante natureza que faz daquela área o seu habitat. Nela, vivem corais que chegam aos mais de 7 mil anos de idade e 1300 espécies, incluindo tartarugas, peixes e aves. Quarenta e cinco delas já estão ameaçadas de extinção.

Participe:

http://www.greenpeace.org/brasil/pt/Participe/Ciberativista/Deixe-as-baleias-namorarem/

PESQUISA SENHA BD SQL PARÂMETRO VALUES.

PESQUISA SENHA BD SQL PARÂMETRO VALUES.

Código:

-repositorio.interlegis.gov.br -svn.softwarepublico site:.br +values +sql +senha ext:sql

Baixa APP Android Gratuitamente

Vamos lá uma pesquisa Rápida de APP para Android FREE ? Simples amigos utilizando as dorks logo abaixo

Código:

site:4shared.com +inurl:dir/ +NOME_DO_APP +".apk"

Ou vai direto no 4Shared e coloque na sua pesquisa isso:

Código:

Nome_do_app ".apk"

Código:

site:4shared.com +inurl:dir/ +NOME_DO_APP +".apk"

Ou vai direto no 4Shared e coloque na sua pesquisa isso:

Código:

Nome_do_app ".apk"

terça-feira, 27 de setembro de 2011

Facebook celebra a cultura hacker Empresa promove maratonas de programação para criar novos produtos

Facebook celebra a cultura hacker

Empresa promove maratonas de programação para criar novos produtos

A palavra hacker costuma ter um significado negativo, normalmente relacionada a criminosos digitais. Mas, na comunidade de programadores, é usada para designar indivíduos brilhantes, que conseguem modificar sistemas ou equipamentos. E que são capazes de resolver problemas complexos com sua capacidade técnica.

O Facebook tem orgulho de sua cultura hacker, e costuma promover, periodicamente, hackathons, maratonas de programação que viram a noite. A única regra para os programadores é trabalhar num projeto que não está relacionado às suas atividades do dia a dia.

Com isso, a maior rede social do mundo consegue manter a equipe motivada, além de incentivar a criatividade e cultivar a agilidade que normalmente caracteriza companhias iniciantes.

A adoção das funcionalidades desenvolvidas durante as hackathons são decididas rapidamente, em reuniões em que todos podem participar. Cada equipe tem alguns minutos para apresentar o seu projeto. Aqueles que têm uma recepção mais calorosa dos colegas são integrados ao produto.

Os hackathons são um bom exemplo da cultura que diferencia as empresas instaladas no Vale do Silício. Na semana passada, esta série de reportagens mostrou alguns motivos que fazem com que sejam criadas na região da Baía de San Francisco, na Califórnia, companhias que mudam o mundo. Na semana que vem, uma reportagem sobre empresas de energia renovável no Vale do Silício, e uma entrevista com John O"Farrell, sócio da Andreessen Horowitz, fecham a série.

Quebrando tudo. Colados nas paredes do Facebook, estão cartazes que dizem: "Move fast and break things" (mova-se rápido e quebre coisas). Outra versão do lema é: "Move fast and be bold" (mova-se rápido e seja ousado). De certa forma, é o contrário do que se espera do ambiente organizado de uma grande empresa.

Com sua camiseta em que se lê a palavra "Hack", Pedram Keyani lidera a equipe responsável por manter a integridade (segurança) do site. Na empresa desde 2007, ele é responsável por organizar muitas das hackathons.

Em uma dessas jornadas de 24 horas de programação, Keyani desenvolveu uma aplicação chamada "Keg Presence" (presença do barril). Ela avisa aos funcionários do Facebook se o barril de chope que existe na sede da empresa, em Palo Alto, está vazio e também informa que tipo de chope está disponível no momento.

"Infelizmente, não foi integrado ao produto", brincou o programador. Entre as funcionalidades desenvolvidas nas hackathons, e que hoje fazem parte da rede social, estão o bate-papo e a integração com câmeras web.

"Os hackathons começaram antes de eu entrar no Facebook, praticamente desde o primeiro dia", disse o programador. "Quando a empresa era uma pequena startup, as pessoas estavam trabalhando e alguém dizia: "Vamos arranjar cerveja e comida chinesa e vamos "hackear" coisas, trabalhar em novas ideias e criar coisas novas."

Isso acabou se transformando numa tradição do Facebook. A cada período de quatro a oito semanas alguém promove uma hackathon. "Na minha segunda semana de empresa eu participei de uma hackhathon e adorei trabalhar em projetos paralelos legais durante toda a noite", afirmou Pedram. Em quatro anos, ele participou de 20 maratonas.

Normalmente, a hackathon começa às 20h e às 6h da manhã do dia seguinte os participantes tomam café da manhã e muitos vão para casa. Alguns, que não conseguem ficar à noite, retomam a maratona de programação pela manhã e continuam até as 20h. Os mais animados chegam a ficar mais de dez horas programando.

Tradição. Quando Mark Zuckerberg criou o Facemash, precursor do Facebook, em Harvard, no ano de 2003, foi numa espécie de hackathon. Ele passou a noite programando até criar o site em que as pessoas podiam votar em fotos de garotas que estudavam na universidade. Os primeiros programadores do Facebook também foram escolhidos por Zuckerberg numa espécie de hackathon. "Os hackathons fazem parte de nossa cultura desde os primeiros dias", explicou Keyani. "Muitas coisas legais saíram de uma hackathon, como o botão "Like"."

Depois de alguns dias, acontece o fórum de protótipos. "Cada um mostra o seu projeto por alguns minutos", disse Pedram. "Para os bons projetos, todo mundo começa a aplaudir, a estalar os dedos e a falar: "ship it! ship it!" (coloque em uso)." De cada hackathon, três ou quatro projetos se transformam em produtos, depois de duas semanas.

Rodrigo Schmidt foi o primeiro brasileiro contratado pelo Facebook, em 2008. Ele trabalha como engenheiro sênior de software na empresa, em Palo Alto. Foi durante uma hackathon que ele desenvolveu, com outro brasileiro, a integração do Facebook com o Skype. "O "hack" faz parte da cultura da empresa", explicou Schmidt. "A ideia de rapidamente construir um protótipo, identificar o potencial e trabalhar nele até criar o produto que você quer."

Invasão a e-mail de Kassab foi um 'protesto', diz hacker

O prefeito de São Paulo, Gilberto Kassab (sem partido), foi vítima de invasão de sua conta de e-mail ontem por um hacker, que aproveitou para divulgar uma mensagem com críticas à administração municipal. O texto foi encaminhado a diferentes destinatários, entre eles vários jornalistas, por volta das 12h.

O ato foi uma forma de protestar "em nome da população de São Paulo", segundo o hacker, que se autointitula Japonês Raul (Japon3sR4ul). Ele citou a decadência e o descaso com a saúde pública, o mau estado de ruas e calçadas e criticou ainda a destinação de dinheiro público para a construção do futuro estádio do Corinthians - a Prefeitura vai conceder R$ 420 milhões em incentivos fiscais para a construção do estádio, em Itaquera.

"Politicamente, Kassab está ganhando muitos eleitores na construção desse estádio", afirmou o hacker no e-mail. Ele disse ainda: "O sr. prefeito de São Paulo não está fazendo bem para São Paulo, não é cumpridor de suas promessas eleitorais, disse que não ia aumentar as passagens do transporte coletivo e aumentou." O hacker é o mesmo que invadiu o Twitter de José Serra (PSDB), em julho.

Espanha prende quadrilha brasileira que roubava bancos pela internet

A polícia da Espanha desmantelou nesta quinta-feira, em Barcelona, uma quadrilha brasileira especializada em falsificação de documentos e invasão de sistemas de segurança na internet. Com a ajuda de um hacker, os acusados supostamente esvaziavam contas bancárias.

Segundo a polícia, os falsificadores criavam carteiras de identidade e passaportes europeus. Com esses documentos abriam contratos de telefonia para smartphones, entravam nos sistemas das empresas e nas contas dos clientes. A quadrilha também fazia compras com o dinheiro alheio.

A rede era liderada por um hacker baseado no Brasil. Dos 39 acusados de integrar o grupo, 30 já foram presos, sendo 21 deles brasileiros. Também foram detidos dois espanhóis, três chilenos e quatro paquistaneses. Outros nove brasileiros foram indiciados e se encontram foragidos.

De acordo com os investigadores, o chefe brasileiro do grupo era o responsável por organizar um esquema que lhes permitia fazer operações de fraude transferindo dinheiro de uma conta para outra.

Dessa forma a quadrilha pirateou sistemas de bancos, operadoras de telefonia, lojas e clientes.

Investigação

A operação policial começou há seis meses. Os detetives da Área Territorial de Investigação tinham mais de 300 queixas de empresas e cidadãos reclamando de compras e transferências bancárias feitas de forma fraudulenta.

Segundo a polícia, alguns clientes chegaram a perder tudo o que havia em suas contas, tendo assim que provar aos bancos que não haviam feito compras, nem esvaziado os fundos bancários.

A quadrilha lucrava ainda gastando os saldos dos telefones, repassando aparelhos e vendendo documentos falsos.

A operação policial prendeu integrantes da quadrilha nas cidades de Barcelona, Badalona, Santa Coloma de Gramanet e Hospitalet de Llobregat, todas na região da Catalunha.

A polícia apreendeu também centenas de documentos adulterados, material informático e dados sobre clientes e empresas roubados.

Todos os indiciados serão julgados na Espanha, podendo pegar penas entre três e nove anos de cadeia cada um se condenados. BBC Brasil - Todos os direitos reservados. É proibido todo tipo de reprodução sem autorização por escrito da BBC.

Anonymus Protestos na Wall Street

Anonymus Protestos na Wall Street

Centenas de norte-americanos manifestaram-se neste sábado e tentaram ocupar Wall Street, com o objectivo de lá acampar. A polícia não permitiu a ocupação, dispersando os manifestantes e bloqueando os acessos à Bolsa de Nova Iorque.Artigo |18 Setembro, 2011 – 19:14Manifestantes em Wall Street, 17 de Setembro de 2011 – Foto Carwil/Flickr

Os manifestantes reponderam a um apelo (OccupyWallStreet) para ocupar pacificamente Wall Street, em protesto contra as injustiças do sistema económico e político.

Os manifestantes, que se concentraram às 12 horas de sábado 17 de Setembro, assinalavam num panfleto: “Como os nossos irmãos e irmãs no Egipto, Grécia, Espanha e Islândia, planeamos usar a táctica revolucionária de ocupação massiva da primavera árabe para restaurar a democracia nos Estados Unidos”.

A iniciativa foi iniciada por activistas anónimos através da internet, teve o apoio da revista canadiana Adbuster e do grupo Anonymus, e foi transmitida pela internet.

Segundo os organizadores, o protesto é uma reacção aos lucros garantidos das pessoas que acumulam maiores riquezas no país e que “estão isentos de impostos”. Na declaração de intenções é referido “O que temos em comum é que pertencemos aos 99% de pessoas que não toleram a ganância e a corrupção do outro 1%”.

A organização planeia realizar concentrações noutros pontos dos Estados Unidos, a primeira das quais em Washington a 6 de Outubro.

Fonte:http://correiodobrasil.com.br/protestos-na-wall-street/299257/

Fonte:http://correiodobrasil.com.br/protestos-na-wall-street/299257/

Assinar:

Postagens (Atom)