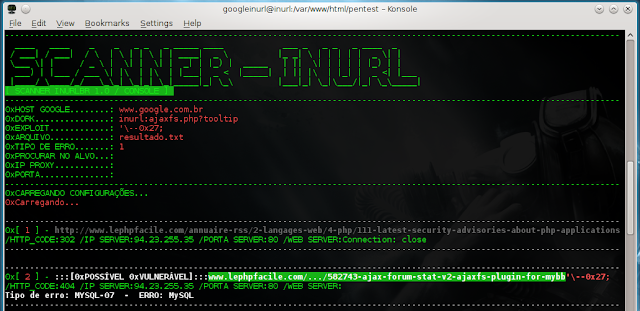

Scanner INURL na pratica.

TOTAL DE URL's: 162

EXPLOIT USADO:

DORK: site:rj.gov.br "Warning:" ext:php

TOTAL DE POSSÍVEIS VULL: 145

Resultado:

[1] - http://www.saogoncalo.rj.gov.br/habita/consultarNoticia.php?data=015231&mes=&ano=0151

/ HTTP_CODE: 200 / IP SERVER: 186.215.208.119 / PORTA SERVER: 80 / WEB SERVER: Server: Apache

[2] - www.saogoncalo.rj.gov.br/habita/consultarNoticia.php?data=015231...

/ HTTP_CODE: 200 / IP SERVER: 186.215.208.119 / PORTA SERVER: 80 / WEB SERVER:

[3] - http://pmnf.rj.gov.br/receita_n.php

/ HTTP_CODE: 200 / IP SERVER: 189.1.48.22 / PORTA SERVER: 80 / WEB SERVER: Server: Apache/2.2.22 (Unix) mod_ssl/2.2.22 OpenSSL/0.9.8e-fips-rhel5 mod_bwlimited/1.4 PHP/5.3.10 mod_perl/2.0.5 Perl/v5.8.8

Tipo de erro: INDEFINIDO-03 - ERRO: Warning

[4] - http://www.pmnf.rj.gov.br/d_logos.php

/ HTTP_CODE: 200 / IP SERVER: 189.1.48.22 / PORTA SERVER: 80 / WEB SERVER: Server: Apache/2.2.22 (Unix) mod_ssl/2.2.22 OpenSSL/0.9.8e-fips-rhel5 mod_bwlimited/1.4 PHP/5.3.10 mod_perl/2.0.5 Perl/v5.8.8

Tipo de erro: INDEFINIDO-03 - ERRO: Warning

[5] - www.pmnf.rj.gov.br/d_logos.php

/ HTTP_CODE: 200 / IP SERVER: 189.1.48.22 / PORTA SERVER: 80 / WEB SERVER:

Tipo de erro: INDEFINIDO-03 - ERRO: Warning

[6] - http://www.pmnf.rj.gov.br/turismo_mapas.php

/ HTTP_CODE: 200 / IP SERVER: 189.1.48.22 / PORTA SERVER: 80 / WEB SERVER: Server: Apache/2.2.22 (Unix) mod_ssl/2.2.22 OpenSSL/0.9.8e-fips-rhel5 mod_bwlimited/1.4 PHP/5.3.10 mod_perl/2.0.5 Perl/v5.8.8

Tipo de erro: INDEFINIDO-03 - ERRO: Warning

[7] - www.pmnf.rj.gov.br/turismo_mapas.php

/ HTTP_CODE: 200 / IP SERVER: 189.1.48.22 / PORTA SERVER: 80 / WEB SERVER:

Tipo de erro: INDEFINIDO-03 - ERRO: Warning

[8] - http://www.pmnf.rj.gov.br/localiza_n.php

/ HTTP_CODE: 200 / IP SERVER: 189.1.48.22 / PORTA SERVER: 80 / WEB SERVER: Server: Apache/2.2.22 (Unix) mod_ssl/2.2.22 OpenSSL/0.9.8e-fips-rhel5 mod_bwlimited/1.4 PHP/5.3.10 mod_perl/2.0.5 Perl/v5.8.8

Tipo de erro: INDEFINIDO-03 - ERRO: Warning

[9] - www.pmnf.rj.gov.br/localiza_n.php

/ HTTP_CODE: 200 / IP SERVER: 189.1.48.22 / PORTA SERVER: 80 / WEB SERVER:

Tipo de erro: INDEFINIDO-03 - ERRO: Warning

[10] - http://www.2gmar.rj.gov.br/index.php?option=com_content&view=category&id=37%3Ahistorico&Itemid=27

/ HTTP_CODE: 200 / IP SERVER: 201.18.168.67 / PORTA SERVER: 80 / WEB SERVER: Server: Apache

Tipo de erro: INDEFINIDO-03 - ERRO: Warning

[11] - www.2gmar.rj.gov.br/index.php?option=com...view...

/ HTTP_CODE: 404 / IP SERVER: 201.18.168.67 / PORTA SERVER: 80 / WEB SERVER:

[12] - http://www.voltaredonda.rj.gov.br/cidade/eventos.php

/ HTTP_CODE: 200 / IP SERVER: 177.71.67.33 / PORTA SERVER: 80 / WEB SERVER: Server: Apache/2.2.3 (Red Hat)

Tipo de erro: ERROPHP-01 - ERRO: Warning: include

[13] - www.voltaredonda.rj.gov.br/cidade/eventos.php

/ HTTP_CODE: 200 / IP SERVER: 177.71.67.33 / PORTA SERVER: 80 / WEB SERVER:

Tipo de erro: ERROPHP-01 - ERRO: Warning: include

[14] - http://www.pmnf.rj.gov.br/turismo_conheca.php

/ HTTP_CODE: 200 / IP SERVER: 189.1.48.22 / PORTA SERVER: 80 / WEB SERVER: Server: Apache/2.2.22 (Unix) mod_ssl/2.2.22 OpenSSL/0.9.8e-fips-rhel5 mod_bwlimited/1.4 PHP/5.3.10 mod_perl/2.0.5 Perl/v5.8.8

Tipo de erro: INDEFINIDO-03 - ERRO: Warning

[15] - www.pmnf.rj.gov.br/turismo_conheca.php

/ HTTP_CODE: 200 / IP SERVER: 189.1.48.22 / PORTA SERVER: 80 / WEB SERVER:

Tipo de erro: INDEFINIDO-03 - ERRO: Warning

[16] - http://novafriburgo.rj.gov.br/orgaospub_n.php

/ HTTP_CODE: 200 / IP SERVER: 189.1.48.22 / PORTA SERVER: 80 / WEB SERVER: Server: Apache/2.2.22 (Unix) mod_ssl/2.2.22 OpenSSL/0.9.8e-fips-rhel5 mod_bwlimited/1.4 PHP/5.3.10 mod_perl/2.0.5 Perl/v5.8.8

Tipo de erro: INDEFINIDO-03 - ERRO: Warning

[17] - http://www.voltaredonda.rj.gov.br/servicos/gripe_suina.php

/ HTTP_CODE: 200 / IP SERVER: 177.71.67.33 / PORTA SERVER: 80 / WEB SERVER: Server: Apache/2.2.3 (Red Hat)

Tipo de erro: ERROPHP-01 - ERRO: Warning: include

[18] - www.voltaredonda.rj.gov.br/servicos/gripe_suina.php

/ HTTP_CODE: 200 / IP SERVER: 177.71.67.33 / PORTA SERVER: 80 / WEB SERVER:

Tipo de erro: ERROPHP-01 - ERRO: Warning: include

[19] - http://pmnf.rj.gov.br/brasaobandeira_n.php

/ HTTP_CODE: 200 / IP SERVER: 189.1.48.22 / PORTA SERVER: 80 / WEB SERVER: Server: Apache/2.2.22 (Unix) mod_ssl/2.2.22 OpenSSL/0.9.8e-fips-rhel5 mod_bwlimited/1.4 PHP/5.3.10 mod_perl/2.0.5 Perl/v5.8.8

Tipo de erro: INDEFINIDO-03 - ERRO: Warning

[20] - http://www.voltaredonda.rj.gov.br/servicos/mail/senha.php

/ HTTP_CODE: 200 / IP SERVER: 177.71.67.33 / PORTA SERVER: 80 / WEB SERVER: Server: Apache/2.2.3 (Red Hat)

Tipo de erro: ERROPHP-01 - ERRO: Warning: include

[21] - www.voltaredonda.rj.gov.br/servicos/mail/senha.php

/ HTTP_CODE: 200 / IP SERVER: 177.71.67.33 / PORTA SERVER: 80 / WEB SERVER:

Tipo de erro: ERROPHP-01 - ERRO: Warning: include

[22] - http://www.pmnf.rj.gov.br/hospitais_n.php

/ HTTP_CODE: 200 / IP SERVER: 189.1.48.22 / PORTA SERVER: 80 / WEB SERVER: Server: Apache/2.2.22 (Unix) mod_ssl/2.2.22 OpenSSL/0.9.8e-fips-rhel5 mod_bwlimited/1.4 PHP/5.3.10 mod_perl/2.0.5 Perl/v5.8.8

Tipo de erro: INDEFINIDO-03 - ERRO: Warning

[23] - www.pmnf.rj.gov.br/hospitais_n.php

/ HTTP_CODE: 200 / IP SERVER: 189.1.48.22 / PORTA SERVER: 80 / WEB SERVER:

Tipo de erro: INDEFINIDO-03 - ERRO: Warning

[24] - http://vr.rj.gov.br/servicos/mail/index.php

/ HTTP_CODE: 200 / IP SERVER: 177.71.67.35 / PORTA SERVER: 80 / WEB SERVER: Server: Apache/2.2.3 (Red Hat)

Tipo de erro: ERROPHP-01 - ERRO: Warning: include

[25] - http://www.pmnf.rj.gov.br/dados_n.php

/ HTTP_CODE: 200 / IP SERVER: 189.1.48.22 / PORTA SERVER: 80 / WEB SERVER: Server: Apache/2.2.22 (Unix) mod_ssl/2.2.22 OpenSSL/0.9.8e-fips-rhel5 mod_bwlimited/1.4 PHP/5.3.10 mod_perl/2.0.5 Perl/v5.8.8

Tipo de erro: INDEFINIDO-03 - ERRO: Warning

[26] - www.pmnf.rj.gov.br/dados_n.php

/ HTTP_CODE: 200 / IP SERVER: 189.1.48.22 / PORTA SERVER: 80 / WEB SERVER:

Tipo de erro: INDEFINIDO-03 - ERRO: Warning

[27] - http://pmnf.rj.gov.br/cartorios_n.php

/ HTTP_CODE: 200 / IP SERVER: 189.1.48.22 / PORTA SERVER: 80 / WEB SERVER: Server: Apache/2.2.22 (Unix) mod_ssl/2.2.22 OpenSSL/0.9.8e-fips-rhel5 mod_bwlimited/1.4 PHP/5.3.10 mod_perl/2.0.5 Perl/v5.8.8

Tipo de erro: INDEFINIDO-03 - ERRO: Warning

[28] - http://www.pmnf.rj.gov.br/telefonesuteis_n.php

/ HTTP_CODE: 200 / IP SERVER: 189.1.48.22 / PORTA SERVER: 80 / WEB SERVER: Server: Apache/2.2.22 (Unix) mod_ssl/2.2.22 OpenSSL/0.9.8e-fips-rhel5 mod_bwlimited/1.4 PHP/5.3.10 mod_perl/2.0.5 Perl/v5.8.8

Tipo de erro: INDEFINIDO-03 - ERRO: Warning

[29] - www.pmnf.rj.gov.br/telefonesuteis_n.php

/ HTTP_CODE: 200 / IP SERVER: 189.1.48.22 / PORTA SERVER: 80 / WEB SERVER:

Tipo de erro: INDEFINIDO-03 - ERRO: Warning

[30] - http://www.pmnf.rj.gov.br/autarquias_n.php

/ HTTP_CODE: 200 / IP SERVER: 189.1.48.22 / PORTA SERVER: 80 / WEB SERVER: Server: Apache/2.2.22 (Unix) mod_ssl/2.2.22 OpenSSL/0.9.8e-fips-rhel5 mod_bwlimited/1.4 PHP/5.3.10 mod_perl/2.0.5 Perl/v5.8.8

Tipo de erro: INDEFINIDO-03 - ERRO: Warning

[31] - www.pmnf.rj.gov.br/autarquias_n.php

/ HTTP_CODE: 200 / IP SERVER: 189.1.48.22 / PORTA SERVER: 80 / WEB SERVER:

Tipo de erro: INDEFINIDO-03 - ERRO: Warning

[32] - http://www.servidor.campos.rj.gov.br/index.php?option=com_atomicongallery&folder=&Itemid=41

/ HTTP_CODE: 200 / IP SERVER: 177.131.189.4 / PORTA SERVER: 80 / WEB SERVER: Server: Apache/2.2.19 (Unix) DAV/2 PHP/5.3.8

Tipo de erro: INDEFINIDO-03 - ERRO: Warning

[33] - www.servidor.campos.rj.gov.br/index.php?option=com...

/ HTTP_CODE: 404 / IP SERVER: 177.131.189.4 / PORTA SERVER: 80 / WEB SERVER:

[34] - http://www.voltaredonda.rj.gov.br/destaque/dengue/index.php

/ HTTP_CODE: 200 / IP SERVER: 177.71.67.33 / PORTA SERVER: 80 / WEB SERVER: Server: Apache/2.2.3 (Red Hat)

Tipo de erro: ERROPHP-01 - ERRO: Warning: include

[35] - www.voltaredonda.rj.gov.br/destaque/dengue/index.php

/ HTTP_CODE: 200 / IP SERVER: 177.71.67.33 / PORTA SERVER: 80 / WEB SERVER:

Tipo de erro: ERROPHP-01 - ERRO: Warning: include

[36] - http://www.voltaredonda.rj.gov.br/destaque/ponto_estagiarios2.php

/ HTTP_CODE: 200 / IP SERVER: 177.71.67.33 / PORTA SERVER: 80 / WEB SERVER: Server: Apache/2.2.3 (Red Hat)

Tipo de erro: ERROPHP-01 - ERRO: Warning: include

[37] - www.voltaredonda.rj.gov.br/destaque/ponto_estagiarios2.php

/ HTTP_CODE: 200 / IP SERVER: 177.71.67.33 / PORTA SERVER: 80 / WEB SERVER:

Tipo de erro: ERROPHP-01 - ERRO: Warning: include

[38] - http://www.itaocara.rj.gov.br/index-imprimir.php?pg=noticia-imprimir&id=

/ HTTP_CODE: 200 / IP SERVER: 69.64.52.47 / PORTA SERVER: 80 / WEB SERVER: Date: Sun, 13 Oct 2013 23:28:19 GMT

Tipo de erro: INDEFINIDO-03 - ERRO: Warning

[39] - www.itaocara.rj.gov.br/index-imprimir.php?pg=noticia...

/ HTTP_CODE: 200 / IP SERVER: 69.64.52.47 / PORTA SERVER: 80 / WEB SERVER:

Tipo de erro: INDEFINIDO-03 - ERRO: Warning

[40] - http://www.cetepmacae.rj.gov.br/site/barra_direita.php

/ HTTP_CODE: 200 / IP SERVER: 177.85.96.139 / PORTA SERVER: 80 / WEB SERVER: Server: Apache

Tipo de erro: MYSQL-01 - ERRO: mysql_

[41] - www.cetepmacae.rj.gov.br/site/barra_direita.php

/ HTTP_CODE: 200 / IP SERVER: 177.85.96.139 / PORTA SERVER: 80 / WEB SERVER:

Tipo de erro: MYSQL-01 - ERRO: mysql_

[42] - http://www.cetepmacae.rj.gov.br/site/galeria_noticia.php

/ HTTP_CODE: 200 / IP SERVER: 177.85.96.139 / PORTA SERVER: 80 / WEB SERVER: Server: Apache

Tipo de erro: MYSQL-01 - ERRO: mysql_

[43] - www.cetepmacae.rj.gov.br/site/galeria_noticia.php

/ HTTP_CODE: 200 / IP SERVER: 177.85.96.139 / PORTA SERVER: 80 / WEB SERVER:

Tipo de erro: MYSQL-01 - ERRO: mysql_

[44] - http://www.viiisenabom.rj.gov.br/defencil/eng/index_eng.php

/ HTTP_CODE: 200 / IP SERVER: 201.18.168.67 / PORTA SERVER: 80 / WEB SERVER: Server: Apache

Tipo de erro: INDEFINIDO-03 - ERRO: Warning

[45] - www.viiisenabom.rj.gov.br/defencil/eng/index_eng.php

/ HTTP_CODE: 200 / IP SERVER: 201.18.168.67 / PORTA SERVER: 80 / WEB SERVER:

Tipo de erro: INDEFINIDO-03 - ERRO: Warning

[46] - http://www.faetec.rj.gov.br/dde/moodle_dde/help.php?module=lesson&file=questiontypes.html&forcelang=en_utf8

/ HTTP_CODE: 200 / IP SERVER: 200.141.74.163 / PORTA SERVER: 80 / WEB SERVER: Server: Apache/2.2.22 (Ubuntu)

[47] - www.faetec.rj.gov.br/dde/moodle_dde/help.php?module=lesson...

/ HTTP_CODE: 200 / IP SERVER: 200.141.74.163 / PORTA SERVER: 80 / WEB SERVER:

[48] - http://camaramage.rj.gov.br/wp-content/plugins/aviberry-wordpress-video-conversion-plug-in/tpl/preset_dialogs.php

/ HTTP_CODE: 200 / IP SERVER: 108.179.254.172 / PORTA SERVER: 80 / WEB SERVER: Server: Apache

Tipo de erro: INDEFINIDO-02 - ERRO: Fatal error

[49] - http://www.pmnf.rj.gov.br/m_friburgo_parque.php

/ HTTP_CODE: 200 / IP SERVER: 189.1.48.22 / PORTA SERVER: 80 / WEB SERVER: Server: Apache/2.2.22 (Unix) mod_ssl/2.2.22 OpenSSL/0.9.8e-fips-rhel5 mod_bwlimited/1.4 PHP/5.3.10 mod_perl/2.0.5 Perl/v5.8.8

Tipo de erro: INDEFINIDO-03 - ERRO: Warning

[50] - www.pmnf.rj.gov.br/m_friburgo_parque.php

/ HTTP_CODE: 200 / IP SERVER: 189.1.48.22 / PORTA SERVER: 80 / WEB SERVER:

Tipo de erro: INDEFINIDO-03 - ERRO: Warning

[51] - http://www.dgo.cbmerj.rj.gov.br/modules.php?name=Web_Links&l_op=viewlink&cid=19&orderby=dateA

/ HTTP_CODE: 200 / IP SERVER: 201.18.168.67 / PORTA SERVER: 80 / WEB SERVER: Server: Apache

Tipo de erro: INDEFINIDO-03 - ERRO: Warning

[52] - www.dgo.cbmerj.rj.gov.br/modules.php?name...l...

/ HTTP_CODE: 200 / IP SERVER: 201.18.168.67 / PORTA SERVER: 80 / WEB SERVER:

[53] - http://www.dgo.cbmerj.rj.gov.br/modules.php?name=Web_Links&l_op=viewlink&cid=19

/ HTTP_CODE: 200 / IP SERVER: 201.18.168.67 / PORTA SERVER: 80 / WEB SERVER: Server: Apache

Tipo de erro: INDEFINIDO-03 - ERRO: Warning

[54] - www.dgo.cbmerj.rj.gov.br/modules.php?name=Web...

/ HTTP_CODE: 200 / IP SERVER: 201.18.168.67 / PORTA SERVER: 80 / WEB SERVER:

[55] - http://www.dgo.cbmerj.rj.gov.br/modules.php?name=Web_Links&l_op=viewlink&cid=14

/ HTTP_CODE: 200 / IP SERVER: 201.18.168.67 / PORTA SERVER: 80 / WEB SERVER: Server: Apache

Tipo de erro: INDEFINIDO-03 - ERRO: Warning

[56] - http://www.dgo.cbmerj.rj.gov.br/modules.php?name=Web_Links&l_op=viewlink&cid=14&orderby=titleA

/ HTTP_CODE: 200 / IP SERVER: 201.18.168.67 / PORTA SERVER: 80 / WEB SERVER: Server: Apache

Tipo de erro: INDEFINIDO-03 - ERRO: Warning

[57] - http://www.dgo.cbmerj.rj.gov.br/modules.php?name=Web_Links&l_op=viewlink&cid=14&orderby=titleD

/ HTTP_CODE: 200 / IP SERVER: 201.18.168.67 / PORTA SERVER: 80 / WEB SERVER: Server: Apache

Tipo de erro: INDEFINIDO-03 - ERRO: Warning

[58] - http://www.dgo.cbmerj.rj.gov.br/modules.php?name=Web_Links&l_op=viewlink&cid=14&orderby=dateD

/ HTTP_CODE: 200 / IP SERVER: 201.18.168.67 / PORTA SERVER: 80 / WEB SERVER: Server: Apache

Tipo de erro: INDEFINIDO-03 - ERRO: Warning

[59] - http://dgo.cbmerj.rj.gov.br/modules.php?name=Web_Links&l_op=viewlink&cid=19&min=0&orderby=titleD&show=10

/ HTTP_CODE: 200 / IP SERVER: 201.18.168.67 / PORTA SERVER: 80 / WEB SERVER: Server: Apache

Tipo de erro: INDEFINIDO-03 - ERRO: Warning

[60] - http://dgo.cbmerj.rj.gov.br/modules.php?name=Web_Links&l_op=viewlink&cid=19&orderby=titleD

/ HTTP_CODE: 200 / IP SERVER: 201.18.168.67 / PORTA SERVER: 80 / WEB SERVER: Server: Apache

Tipo de erro: INDEFINIDO-03 - ERRO: Warning

[61] - http://www.saaedecasimiro.rj.gov.br/qualidagua/index1.php?start_from=26&ucat=&archive=&subaction=&id=&

/ HTTP_CODE: 200 / IP SERVER: 187.45.195.133 / PORTA SERVER: 80 / WEB SERVER: Content-Type: text/html

Tipo de erro: INDEFINIDO-03 - ERRO: Warning

[62] - www.saaedecasimiro.rj.gov.br/.../index1.php?start...

/ HTTP_CODE: 404 / IP SERVER: 187.45.195.133 / PORTA SERVER: 80 / WEB SERVER:

[63] - http://www.dgo.cbmerj.rj.gov.br/modules.php?name=Web_Links&l_op=viewlink&cid=19&min=0&orderby=titleA&show=10

/ HTTP_CODE: 200 / IP SERVER: 201.18.168.67 / PORTA SERVER: 80 / WEB SERVER: Server: Apache

Tipo de erro: INDEFINIDO-03 - ERRO: Warning

[64] - www.dgo.cbmerj.rj.gov.br/modules.php?...l...

/ HTTP_CODE: 200 / IP SERVER: 201.18.168.67 / PORTA SERVER: 80 / WEB SERVER:

[65] - http://www.dgo.cbmerj.rj.gov.br/modules.php?name=Web_Links&l_op=viewlink&cid=14&orderby=dateA

/ HTTP_CODE: 200 / IP SERVER: 201.18.168.67 / PORTA SERVER: 80 / WEB SERVER: Server: Apache

Tipo de erro: INDEFINIDO-03 - ERRO: Warning

[66] - http://www.pmnf.rj.gov.br/pagamento.php

/ HTTP_CODE: 200 / IP SERVER: 189.1.48.22 / PORTA SERVER: 80 / WEB SERVER: Server: Apache/2.2.22 (Unix) mod_ssl/2.2.22 OpenSSL/0.9.8e-fips-rhel5 mod_bwlimited/1.4 PHP/5.3.10 mod_perl/2.0.5 Perl/v5.8.8

Tipo de erro: INDEFINIDO-03 - ERRO: Warning

[67] - www.pmnf.rj.gov.br/pagamento.php

/ HTTP_CODE: 200 / IP SERVER: 189.1.48.22 / PORTA SERVER: 80 / WEB SERVER:

Tipo de erro: INDEFINIDO-03 - ERRO: Warning

[68] - http://www.pmnf.rj.gov.br/hino_n.php

/ HTTP_CODE: 200 / IP SERVER: 189.1.48.22 / PORTA SERVER: 80 / WEB SERVER: Server: Apache/2.2.22 (Unix) mod_ssl/2.2.22 OpenSSL/0.9.8e-fips-rhel5 mod_bwlimited/1.4 PHP/5.3.10 mod_perl/2.0.5 Perl/v5.8.8

Tipo de erro: INDEFINIDO-03 - ERRO: Warning

[69] - www.pmnf.rj.gov.br/hino_n.php

/ HTTP_CODE: 200 / IP SERVER: 189.1.48.22 / PORTA SERVER: 80 / WEB SERVER:

Tipo de erro: INDEFINIDO-03 - ERRO: Warning

[70] - http://www.voltaredonda.rj.gov.br/defesacivil/telefones.php

/ HTTP_CODE: 200 / IP SERVER: 177.71.67.33 / PORTA SERVER: 80 / WEB SERVER: Server: Apache/2.2.3 (Red Hat)

Tipo de erro: ERROPHP-01 - ERRO: Warning: include

[71] - www.voltaredonda.rj.gov.br/defesacivil/telefones.php

/ HTTP_CODE: 200 / IP SERVER: 177.71.67.33 / PORTA SERVER: 80 / WEB SERVER:

Tipo de erro: ERROPHP-01 - ERRO: Warning: include

[72] - http://www.pmnf.rj.gov.br/2-povos-1coracao.php

/ HTTP_CODE: 200 / IP SERVER: 189.1.48.22 / PORTA SERVER: 80 / WEB SERVER: Server: Apache/2.2.22 (Unix) mod_ssl/2.2.22 OpenSSL/0.9.8e-fips-rhel5 mod_bwlimited/1.4 PHP/5.3.10 mod_perl/2.0.5 Perl/v5.8.8

Tipo de erro: INDEFINIDO-03 - ERRO: Warning

[73] - www.pmnf.rj.gov.br/2-povos-1coracao.php

/ HTTP_CODE: 200 / IP SERVER: 189.1.48.22 / PORTA SERVER: 80 / WEB SERVER:

Tipo de erro: INDEFINIDO-03 - ERRO: Warning

[74] - http://www.voltaredonda.rj.gov.br/servicos/cacamba_msg.php

/ HTTP_CODE: 200 / IP SERVER: 177.71.67.33 / PORTA SERVER: 80 / WEB SERVER: Server: Apache/2.2.3 (Red Hat)

Tipo de erro: ERROPHP-01 - ERRO: Warning: include

[75] - www.voltaredonda.rj.gov.br/servicos/cacamba_msg.php

/ HTTP_CODE: 200 / IP SERVER: 177.71.67.33 / PORTA SERVER: 80 / WEB SERVER:

Tipo de erro: ERROPHP-01 - ERRO: Warning: include

[76] - http://4gbm.cbmerj.rj.gov.br/modules.php?name=Web_Links&l_op=viewlink&cid=3

/ HTTP_CODE: 200 / IP SERVER: 201.18.168.67 / PORTA SERVER: 80 / WEB SERVER: Server: Apache

Tipo de erro: INDEFINIDO-03 - ERRO: Warning

[77] - http://www.4gbm.cbmerj.rj.gov.br/modules.php?name=Web_Links&l_op=viewlink&cid=8&orderby=titleA

/ HTTP_CODE: 200 / IP SERVER: 201.18.168.67 / PORTA SERVER: 80 / WEB SERVER: Server: Apache

Tipo de erro: INDEFINIDO-03 - ERRO: Warning

[78] - www.4gbm.cbmerj.rj.gov.br/modules.php?name...l...

/ HTTP_CODE: 200 / IP SERVER: 201.18.168.67 / PORTA SERVER: 80 / WEB SERVER:

[79] - http://www.4gbm.cbmerj.rj.gov.br/modules.php?name=Web_Links&l_op=viewlink&cid=8

/ HTTP_CODE: 200 / IP SERVER: 201.18.168.67 / PORTA SERVER: 80 / WEB SERVER: Server: Apache

Tipo de erro: INDEFINIDO-03 - ERRO: Warning

[80] - www.4gbm.cbmerj.rj.gov.br/modules.php?name=Web...

/ HTTP_CODE: 200 / IP SERVER: 201.18.168.67 / PORTA SERVER: 80 / WEB SERVER:

[81] - http://www.4gbm.cbmerj.rj.gov.br/modules.php?name=Web_Links&l_op=viewlink&cid=8&orderby=titleD

/ HTTP_CODE: 200 / IP SERVER: 201.18.168.67 / PORTA SERVER: 80 / WEB SERVER: Server: Apache

Tipo de erro: INDEFINIDO-03 - ERRO: Warning

[82] - http://www.4gbm.cbmerj.rj.gov.br/modules.php?name=Web_Links&l_op=viewlink&cid=8&orderby=dateA

/ HTTP_CODE: 200 / IP SERVER: 201.18.168.67 / PORTA SERVER: 80 / WEB SERVER: Server: Apache

Tipo de erro: INDEFINIDO-03 - ERRO: Warning

[83] - http://www.pmnf.rj.gov.br/m_iptjusto_m.php

/ HTTP_CODE: 200 / IP SERVER: 189.1.48.22 / PORTA SERVER: 80 / WEB SERVER: Server: Apache/2.2.22 (Unix) mod_ssl/2.2.22 OpenSSL/0.9.8e-fips-rhel5 mod_bwlimited/1.4 PHP/5.3.10 mod_perl/2.0.5 Perl/v5.8.8

Tipo de erro: INDEFINIDO-03 - ERRO: Warning

[84] - www.pmnf.rj.gov.br/m_iptjusto_m.php

/ HTTP_CODE: 200 / IP SERVER: 189.1.48.22 / PORTA SERVER: 80 / WEB SERVER:

Tipo de erro: INDEFINIDO-03 - ERRO: Warning

[85] - http://www.itaocara.rj.gov.br/estrutura/galeria/janela.php?id=84&cidade=1

/ HTTP_CODE: 200 / IP SERVER: 69.64.52.47 / PORTA SERVER: 80 / WEB SERVER: Date: Sun, 13 Oct 2013 23:29:07 GMT

Tipo de erro: INDEFINIDO-03 - ERRO: Warning

[86] - www.itaocara.rj.gov.br/estrutura/galeria/janela.php?id=84...

/ HTTP_CODE: 200 / IP SERVER: 69.64.52.47 / PORTA SERVER: 80 / WEB SERVER:

Tipo de erro: INDEFINIDO-03 - ERRO: Warning

[87] - www.itaocara.rj.gov.br/estrutura/galeria/janela.php?id=84&cidade=1

/ HTTP_CODE: 200 / IP SERVER: 69.64.52.47 / PORTA SERVER: 80 / WEB SERVER:

Tipo de erro: INDEFINIDO-03 - ERRO: Warning

[88] - http://www.voltaredonda.rj.gov.br/destaque/ponto_eletronico.php

/ HTTP_CODE: 200 / IP SERVER: 177.71.67.33 / PORTA SERVER: 80 / WEB SERVER: Server: Apache/2.2.3 (Red Hat)

Tipo de erro: ERROPHP-01 - ERRO: Warning: include

[89] - www.voltaredonda.rj.gov.br/destaque/ponto_eletronico.php

/ HTTP_CODE: 200 / IP SERVER: 177.71.67.33 / PORTA SERVER: 80 / WEB SERVER:

Tipo de erro: ERROPHP-01 - ERRO: Warning: include

[90] - http://www.pmbp.rj.gov.br/index.php?option=com_smartformer&formid=4

/ HTTP_CODE: 200 / IP SERVER: 74.54.97.25 / PORTA SERVER: 80 / WEB SERVER: Server: Apache

Tipo de erro: INDEFINIDO-03 - ERRO: Warning

[91] - www.pmbp.rj.gov.br/index.php?option=com_smartformer...

/ HTTP_CODE: 404 / IP SERVER: 74.54.97.25 / PORTA SERVER: 80 / WEB SERVER:

[92] - http://www.pmnf.rj.gov.br/turismo_circuitos.php

/ HTTP_CODE: 200 / IP SERVER: 189.1.48.22 / PORTA SERVER: 80 / WEB SERVER: Server: Apache/2.2.22 (Unix) mod_ssl/2.2.22 OpenSSL/0.9.8e-fips-rhel5 mod_bwlimited/1.4 PHP/5.3.10 mod_perl/2.0.5 Perl/v5.8.8

Tipo de erro: INDEFINIDO-03 - ERRO: Warning

[93] - www.pmnf.rj.gov.br/turismo_circuitos.php

/ HTTP_CODE: 200 / IP SERVER: 189.1.48.22 / PORTA SERVER: 80 / WEB SERVER:

Tipo de erro: INDEFINIDO-03 - ERRO: Warning

[94] - http://www.pmnf.rj.gov.br/gymbrasil.php

/ HTTP_CODE: 200 / IP SERVER: 189.1.48.22 / PORTA SERVER: 80 / WEB SERVER: Server: Apache/2.2.22 (Unix) mod_ssl/2.2.22 OpenSSL/0.9.8e-fips-rhel5 mod_bwlimited/1.4 PHP/5.3.10 mod_perl/2.0.5 Perl/v5.8.8

Tipo de erro: INDEFINIDO-03 - ERRO: Warning

[95] - www.pmnf.rj.gov.br/gymbrasil.php

/ HTTP_CODE: 200 / IP SERVER: 189.1.48.22 / PORTA SERVER: 80 / WEB SERVER:

Tipo de erro: INDEFINIDO-03 - ERRO: Warning

[96] - http://novafriburgo.rj.gov.br/hino_n.php

/ HTTP_CODE: 200 / IP SERVER: 189.1.48.22 / PORTA SERVER: 80 / WEB SERVER: Server: Apache/2.2.22 (Unix) mod_ssl/2.2.22 OpenSSL/0.9.8e-fips-rhel5 mod_bwlimited/1.4 PHP/5.3.10 mod_perl/2.0.5 Perl/v5.8.8

Tipo de erro: INDEFINIDO-03 - ERRO: Warning

[97] - http://www.voltaredonda.rj.gov.br/destaque/cefet.php

/ HTTP_CODE: 200 / IP SERVER: 177.71.67.33 / PORTA SERVER: 80 / WEB SERVER: Server: Apache/2.2.3 (Red Hat)

Tipo de erro: ERROPHP-01 - ERRO: Warning: include

[98] - www.voltaredonda.rj.gov.br/destaque/cefet.php

/ HTTP_CODE: 200 / IP SERVER: 177.71.67.33 / PORTA SERVER: 80 / WEB SERVER:

Tipo de erro: ERROPHP-01 - ERRO: Warning: include

[99] - http://www.voltaredonda.rj.gov.br/servicos/cae/index.php

/ HTTP_CODE: 200 / IP SERVER: 177.71.67.33 / PORTA SERVER: 80 / WEB SERVER: Server: Apache/2.2.3 (Red Hat)

Tipo de erro: ERROPHP-01 - ERRO: Warning: include

[100] - www.voltaredonda.rj.gov.br/servicos/cae/index.php

/ HTTP_CODE: 200 / IP SERVER: 177.71.67.33 / PORTA SERVER: 80 / WEB SERVER:

Tipo de erro: ERROPHP-01 - ERRO: Warning: include

[101] - http://www.voltaredonda.rj.gov.br/destaque/juntamedica.php

/ HTTP_CODE: 200 / IP SERVER: 177.71.67.33 / PORTA SERVER: 80 / WEB SERVER: Server: Apache/2.2.3 (Red Hat)

Tipo de erro: ERROPHP-01 - ERRO: Warning: include

[102] - www.voltaredonda.rj.gov.br/destaque/juntamedica.php

/ HTTP_CODE: 200 / IP SERVER: 177.71.67.33 / PORTA SERVER: 80 / WEB SERVER:

Tipo de erro: ERROPHP-01 - ERRO: Warning: include

[103] - http://www.pmnf.rj.gov.br/pmconcorrencia.php

/ HTTP_CODE: 200 / IP SERVER: 189.1.48.22 / PORTA SERVER: 80 / WEB SERVER: Server: Apache/2.2.22 (Unix) mod_ssl/2.2.22 OpenSSL/0.9.8e-fips-rhel5 mod_bwlimited/1.4 PHP/5.3.10 mod_perl/2.0.5 Perl/v5.8.8

Tipo de erro: INDEFINIDO-03 - ERRO: Warning

[104] - www.pmnf.rj.gov.br/pmconcorrencia.php

/ HTTP_CODE: 200 / IP SERVER: 189.1.48.22 / PORTA SERVER: 80 / WEB SERVER:

Tipo de erro: INDEFINIDO-03 - ERRO: Warning

[105] - http://www.voltaredonda.rj.gov.br/sme/mod/saed/aluno/ficha_individual/consulta/index.php

/ HTTP_CODE: 200 / IP SERVER: 177.71.67.33 / PORTA SERVER: 80 / WEB SERVER: Server: Apache/2.2.3 (Red Hat)

Tipo de erro: ERROPHP-03 - ERRO: Warning: require

[106] - www.voltaredonda.rj.gov.br/sme/mod/saed/aluno/.../index.php

/ HTTP_CODE: 404 / IP SERVER: 177.71.67.33 / PORTA SERVER: 80 / WEB SERVER:

[107] - http://www.pmnf.rj.gov.br/ebma.php

/ HTTP_CODE: 200 / IP SERVER: 189.1.48.22 / PORTA SERVER: 80 / WEB SERVER: Server: Apache/2.2.22 (Unix) mod_ssl/2.2.22 OpenSSL/0.9.8e-fips-rhel5 mod_bwlimited/1.4 PHP/5.3.10 mod_perl/2.0.5 Perl/v5.8.8

Tipo de erro: INDEFINIDO-03 - ERRO: Warning

[108] - www.pmnf.rj.gov.br/ebma.php

/ HTTP_CODE: 200 / IP SERVER: 189.1.48.22 / PORTA SERVER: 80 / WEB SERVER:

Tipo de erro: INDEFINIDO-03 - ERRO: Warning

[109] - http://www.voltaredonda.rj.gov.br/cidade/relevo.php

/ HTTP_CODE: 200 / IP SERVER: 177.71.67.33 / PORTA SERVER: 80 / WEB SERVER: Server: Apache/2.2.3 (Red Hat)

Tipo de erro: ERROPHP-01 - ERRO: Warning: include

[110] - www.voltaredonda.rj.gov.br/cidade/relevo.php

/ HTTP_CODE: 200 / IP SERVER: 177.71.67.33 / PORTA SERVER: 80 / WEB SERVER:

Tipo de erro: ERROPHP-01 - ERRO: Warning: include

[111] - http://www.voltaredonda.rj.gov.br/destaque/faetec_cursos.php

/ HTTP_CODE: 200 / IP SERVER: 177.71.67.33 / PORTA SERVER: 80 / WEB SERVER: Server: Apache/2.2.3 (Red Hat)

Tipo de erro: ERROPHP-01 - ERRO: Warning: include

[112] - www.voltaredonda.rj.gov.br/destaque/faetec_cursos.php

/ HTTP_CODE: 200 / IP SERVER: 177.71.67.33 / PORTA SERVER: 80 / WEB SERVER:

Tipo de erro: ERROPHP-01 - ERRO: Warning: include

[113] - http://www.voltaredonda.rj.gov.br/cidade/clima.php

/ HTTP_CODE: 200 / IP SERVER: 177.71.67.33 / PORTA SERVER: 80 / WEB SERVER: Server: Apache/2.2.3 (Red Hat)

Tipo de erro: ERROPHP-01 - ERRO: Warning: include

[114] - www.voltaredonda.rj.gov.br/cidade/clima.php

/ HTTP_CODE: 200 / IP SERVER: 177.71.67.33 / PORTA SERVER: 80 / WEB SERVER:

Tipo de erro: ERROPHP-01 - ERRO: Warning: include

[115] - http://www.saaedecasimiro.rj.gov.br/news/show_news.php?subaction=showfull&id=1186482563&archive=&template=

/ HTTP_CODE: 200 / IP SERVER: 187.45.195.133 / PORTA SERVER: 80 / WEB SERVER: Content-Type: text/html

Tipo de erro: INDEFINIDO-03 - ERRO: Warning

[116] - www.saaedecasimiro.rj.gov.br/news/show_news.php?...

/ HTTP_CODE: 200 / IP SERVER: 187.45.195.133 / PORTA SERVER: 80 / WEB SERVER:

Tipo de erro: INDEFINIDO-03 - ERRO: Warning

[117] - http://www.saaedecasimiro.rj.gov.br/news/comunicado.php

/ HTTP_CODE: 200 / IP SERVER: 187.45.195.133 / PORTA SERVER: 80 / WEB SERVER: Content-Type: text/html

Tipo de erro: INDEFINIDO-03 - ERRO: Warning

[118] - www.saaedecasimiro.rj.gov.br/news/comunicado.php

/ HTTP_CODE: 200 / IP SERVER: 187.45.195.133 / PORTA SERVER: 80 / WEB SERVER:

Tipo de erro: INDEFINIDO-03 - ERRO: Warning

[119] - http://www.voltaredonda.rj.gov.br/defesacivil/reducao_desastres.php

/ HTTP_CODE: 200 / IP SERVER: 177.71.67.33 / PORTA SERVER: 80 / WEB SERVER: Server: Apache/2.2.3 (Red Hat)

Tipo de erro: ERROPHP-01 - ERRO: Warning: include

[120] - www.voltaredonda.rj.gov.br/defesacivil/reducao_desastres.php

/ HTTP_CODE: 200 / IP SERVER: 177.71.67.33 / PORTA SERVER: 80 / WEB SERVER:

Tipo de erro: ERROPHP-01 - ERRO: Warning: include

[121] - http://www.voltaredonda.rj.gov.br/destaque/mapas.php

/ HTTP_CODE: 200 / IP SERVER: 177.71.67.33 / PORTA SERVER: 80 / WEB SERVER: Server: Apache/2.2.3 (Red Hat)

Tipo de erro: ERROPHP-01 - ERRO: Warning: include

[122] - www.voltaredonda.rj.gov.br/destaque/mapas.php

/ HTTP_CODE: 200 / IP SERVER: 177.71.67.33 / PORTA SERVER: 80 / WEB SERVER:

Tipo de erro: ERROPHP-01 - ERRO: Warning: include

[123] - http://www.voltaredonda.rj.gov.br/destaque/banda.php

/ HTTP_CODE: 200 / IP SERVER: 177.71.67.33 / PORTA SERVER: 80 / WEB SERVER: Server: Apache/2.2.3 (Red Hat)

Tipo de erro: ERROPHP-01 - ERRO: Warning: include

[124] - www.voltaredonda.rj.gov.br/destaque/banda.php

/ HTTP_CODE: 200 / IP SERVER: 177.71.67.33 / PORTA SERVER: 80 / WEB SERVER:

Tipo de erro: ERROPHP-01 - ERRO: Warning: include

[125] - http://www.voltaredonda.rj.gov.br/cidade/hidrografia.php

/ HTTP_CODE: 200 / IP SERVER: 177.71.67.33 / PORTA SERVER: 80 / WEB SERVER: Server: Apache/2.2.3 (Red Hat)

Tipo de erro: ERROPHP-01 - ERRO: Warning: include

[126] - www.voltaredonda.rj.gov.br/cidade/hidrografia.php

/ HTTP_CODE: 200 / IP SERVER: 177.71.67.33 / PORTA SERVER: 80 / WEB SERVER:

Tipo de erro: ERROPHP-01 - ERRO: Warning: include

[127] - http://www.voltaredonda.rj.gov.br/destaque/salaempreendedor.php

/ HTTP_CODE: 200 / IP SERVER: 177.71.67.33 / PORTA SERVER: 80 / WEB SERVER: Server: Apache/2.2.3 (Red Hat)

Tipo de erro: ERROPHP-01 - ERRO: Warning: include

[128] - www.voltaredonda.rj.gov.br/destaque/salaempreendedor.php

/ HTTP_CODE: 200 / IP SERVER: 177.71.67.33 / PORTA SERVER: 80 / WEB SERVER:

Tipo de erro: ERROPHP-01 - ERRO: Warning: include

[129] - http://www.vr.rj.gov.br/defesacivil/escola_remo.php

/ HTTP_CODE: 200 / IP SERVER: 177.71.67.33 / PORTA SERVER: 80 / WEB SERVER: Server: Apache/2.2.3 (Red Hat)

Tipo de erro: ERROPHP-01 - ERRO: Warning: include

[130] - www.vr.rj.gov.br/defesacivil/escola_remo.php

/ HTTP_CODE: 200 / IP SERVER: 177.71.67.33 / PORTA SERVER: 80 / WEB SERVER:

Tipo de erro: ERROPHP-01 - ERRO: Warning: include

[131] - http://www.voltaredonda.rj.gov.br/projetos/proletramento.php

/ HTTP_CODE: 200 / IP SERVER: 177.71.67.33 / PORTA SERVER: 80 / WEB SERVER: Server: Apache/2.2.3 (Red Hat)

Tipo de erro: ERROPHP-01 - ERRO: Warning: include

[132] - www.voltaredonda.rj.gov.br/projetos/proletramento.php

/ HTTP_CODE: 200 / IP SERVER: 177.71.67.33 / PORTA SERVER: 80 / WEB SERVER:

Tipo de erro: ERROPHP-01 - ERRO: Warning: include

[133] - http://www.voltaredonda.rj.gov.br/destaque/projovem.php

/ HTTP_CODE: 200 / IP SERVER: 177.71.67.33 / PORTA SERVER: 80 / WEB SERVER: Server: Apache/2.2.3 (Red Hat)

Tipo de erro: ERROPHP-01 - ERRO: Warning: include

[134] - www.voltaredonda.rj.gov.br/destaque/projovem.php

/ HTTP_CODE: 200 / IP SERVER: 177.71.67.33 / PORTA SERVER: 80 / WEB SERVER:

Tipo de erro: ERROPHP-01 - ERRO: Warning: include

[135] - http://www.voltaredonda.rj.gov.br/destaque/reciclar.php

/ HTTP_CODE: 200 / IP SERVER: 177.71.67.33 / PORTA SERVER: 80 / WEB SERVER: Server: Apache/2.2.3 (Red Hat)

Tipo de erro: ERROPHP-01 - ERRO: Warning: include

[136] - www.voltaredonda.rj.gov.br/destaque/reciclar.php

/ HTTP_CODE: 200 / IP SERVER: 177.71.67.33 / PORTA SERVER: 80 / WEB SERVER:

Tipo de erro: ERROPHP-01 - ERRO: Warning: include

[137] - http://www.vr.rj.gov.br/defesacivil/defesacivil.php

/ HTTP_CODE: 200 / IP SERVER: 177.71.67.33 / PORTA SERVER: 80 / WEB SERVER: Server: Apache/2.2.3 (Red Hat)

Tipo de erro: ERROPHP-01 - ERRO: Warning: include

[138] - www.vr.rj.gov.br/defesacivil/defesacivil.php

/ HTTP_CODE: 200 / IP SERVER: 177.71.67.33 / PORTA SERVER: 80 / WEB SERVER:

Tipo de erro: ERROPHP-01 - ERRO: Warning: include

[139] - http://www.voltaredonda.rj.gov.br/destaque/forum_alimentacao.php

/ HTTP_CODE: 200 / IP SERVER: 177.71.67.33 / PORTA SERVER: 80 / WEB SERVER: Server: Apache/2.2.3 (Red Hat)

Tipo de erro: ERROPHP-01 - ERRO: Warning: include

[140] - www.voltaredonda.rj.gov.br/destaque/forum_alimentacao.php

/ HTTP_CODE: 200 / IP SERVER: 177.71.67.33 / PORTA SERVER: 80 / WEB SERVER:

Tipo de erro: ERROPHP-01 - ERRO: Warning: include

[141] - http://www.voltaredonda.rj.gov.br/cidade/ponto.php

/ HTTP_CODE: 200 / IP SERVER: 177.71.67.33 / PORTA SERVER: 80 / WEB SERVER:

Tipo de erro: ERROPHP-01 - ERRO: Warning: include

[142] - www.voltaredonda.rj.gov.br/cidade/ponto.php

/ HTTP_CODE: 200 / IP SERVER: 177.71.67.33 / PORTA SERVER: 80 / WEB SERVER:

Tipo de erro: ERROPHP-01 - ERRO: Warning: include

[143] - http://www.pmnf.rj.gov.br/secretarias_n.php

/ HTTP_CODE: 200 / IP SERVER: 189.1.48.22 / PORTA SERVER: 80 / WEB SERVER: Server: Apache/2.2.22 (Unix) mod_ssl/2.2.22 OpenSSL/0.9.8e-fips-rhel5 mod_bwlimited/1.4 PHP/5.3.10 mod_perl/2.0.5 Perl/v5.8.8

Tipo de erro: INDEFINIDO-03 - ERRO: Warning

[144] - www.pmnf.rj.gov.br/secretarias_n.php

/ HTTP_CODE: 200 / IP SERVER: 189.1.48.22 / PORTA SERVER: 80 / WEB SERVER:

Tipo de erro: INDEFINIDO-03 - ERRO: Warning

[145] - http://www.cmresende.rj.gov.br/vr_vereador.php?nid=710

/ HTTP_CODE: 200 / IP SERVER: 187.45.240.72 / PORTA SERVER: 80 / WEB SERVER: Content-Type: text/html

Tipo de erro: MYSQL-01 - ERRO: mysql_

[146] - www.cmresende.rj.gov.br/vr_vereador.php?nid=710

/ HTTP_CODE: 200 / IP SERVER: 187.45.240.72 / PORTA SERVER: 80 / WEB SERVER:

Tipo de erro: MYSQL-01 - ERRO: mysql_

[147] - http://www.voltaredonda.rj.gov.br/cidade/vegetacao.php

/ HTTP_CODE: 200 / IP SERVER: 177.71.67.33 / PORTA SERVER: 80 / WEB SERVER: Server: Apache/2.2.3 (Red Hat)

Tipo de erro: ERROPHP-01 - ERRO: Warning: include

[148] - www.voltaredonda.rj.gov.br/cidade/vegetacao.php

/ HTTP_CODE: 200 / IP SERVER: 177.71.67.33 / PORTA SERVER: 80 / WEB SERVER:

Tipo de erro: ERROPHP-01 - ERRO: Warning: include

[149] - http://www.voltaredonda.rj.gov.br/destaque/cederj.php

/ HTTP_CODE: 200 / IP SERVER: 177.71.67.33 / PORTA SERVER: 80 / WEB SERVER: Server: Apache/2.2.3 (Red Hat)

Tipo de erro: ERROPHP-01 - ERRO: Warning: include

[150] - www.voltaredonda.rj.gov.br/destaque/cederj.php

/ HTTP_CODE: 200 / IP SERVER: 177.71.67.33 / PORTA SERVER: 80 / WEB SERVER:

Tipo de erro: ERROPHP-01 - ERRO: Warning: include

[151] - http://www.voltaredonda.rj.gov.br/destaque/feimmep.php

/ HTTP_CODE: 200 / IP SERVER: 177.71.67.33 / PORTA SERVER: 80 / WEB SERVER: Server: Apache/2.2.3 (Red Hat)

Tipo de erro: ERROPHP-01 - ERRO: Warning: include

[152] - www.voltaredonda.rj.gov.br/destaque/feimmep.php

/ HTTP_CODE: 200 / IP SERVER: 177.71.67.33 / PORTA SERVER: 80 / WEB SERVER:

Tipo de erro: ERROPHP-01 - ERRO: Warning: include

[153] - http://www.voltaredonda.rj.gov.br/cidade/caracteristicas.php

/ HTTP_CODE: 200 / IP SERVER: 177.71.67.33 / PORTA SERVER: 80 / WEB SERVER: Server: Apache/2.2.3 (Red Hat)

[154] - www.voltaredonda.rj.gov.br/cidade/caracteristicas.php

/ HTTP_CODE: 200 / IP SERVER: 177.71.67.33 / PORTA SERVER: 80 / WEB SERVER:

[155] - http://www.voltaredonda.rj.gov.br/destaque/aguainga.php

/ HTTP_CODE: 200 / IP SERVER: 177.71.67.33 / PORTA SERVER: 80 / WEB SERVER: Server: Apache/2.2.3 (Red Hat)

Tipo de erro: ERROPHP-01 - ERRO: Warning: include

[156] - www.voltaredonda.rj.gov.br/destaque/aguainga.php

/ HTTP_CODE: 200 / IP SERVER: 177.71.67.33 / PORTA SERVER: 80 / WEB SERVER:

Tipo de erro: ERROPHP-01 - ERRO: Warning: include

[157] - http://www.voltaredonda.rj.gov.br/destaque/campanha_abraco.php

/ HTTP_CODE: 200 / IP SERVER: 177.71.67.33 / PORTA SERVER: 80 / WEB SERVER: Server: Apache/2.2.3 (Red Hat)

Tipo de erro: ERROPHP-01 - ERRO: Warning: include

[158] - www.voltaredonda.rj.gov.br/destaque/campanha_abraco.php

/ HTTP_CODE: 200 / IP SERVER: 177.71.67.33 / PORTA SERVER: 80 / WEB SERVER:

Tipo de erro: ERROPHP-01 - ERRO: Warning: include

[159] - http://www.vr.rj.gov.br/destaque/ballet.php

/ HTTP_CODE: 200 / IP SERVER: 177.71.67.33 / PORTA SERVER: 80 / WEB SERVER: Server: Apache/2.2.3 (Red Hat)

Tipo de erro: ERROPHP-01 - ERRO: Warning: include

[160] - www.vr.rj.gov.br/destaque/ballet.php

/ HTTP_CODE: 200 / IP SERVER: 177.71.67.33 / PORTA SERVER: 80 / WEB SERVER:

Tipo de erro: ERROPHP-01 - ERRO: Warning: include

[161] - http://www.silvajardim.rj.gov.br/old2012/index.php?option=com_content&view=article&id=1380:poetas-locais-participam-de-recital-de-poesias-em-homenagem-aos-172-anos-de-silva-jardim&catid=32:turismo&Itemid=47

/ HTTP_CODE: 200 / IP SERVER: 201.18.231.38 / PORTA SERVER: 80 / WEB SERVER: Server: Apache/2.2.16 (Debian)

Tipo de erro: INDEFINIDO-03 - ERRO: Warning

[162] - www.silvajardim.rj.gov.br/.../index.php?...

/ HTTP_CODE: 302 / IP SERVER: 201.18.231.38 / PORTA SERVER: 80 / WEB SERVER:

![Curso OYS – [ Análise e Testes de Vulnerabilidades em Redes Corporativas ] Curso OYS – [ Análise e Testes de Vulnerabilidades em Redes Corporativas ]](https://blogger.googleusercontent.com/img/b/R29vZ2xl/AVvXsEgtuaQPc-eX5sK4nfDXg2zp3x6obOxV8AXZgT2bczoezw1jAYfQ6VCYQR2p8f-MkHW1t9e3bt236IfJB0CnbXXMHf8P0y47YkF5_k_Y8Sdi6I738mgQLmHKKGdOC3xDIHkHg3rdlVLjd_8/s640/logoOYS.jpg)

![[ SCANNER INURLBR / TERMINAL. ] php botConsole.php --host='www.google.co.bw' --dork='site:br inurl:/wp-content/themes/ "Index of /"' --arquivo='resultado.txt' --tipoerro='2' --exploit='' --achar='Index of' [ SCANNER INURLBR / TERMINAL. ] php botConsole.php --host='www.google.co.bw' --dork='site:br inurl:/wp-content/themes/ "Index of /"' --arquivo='resultado.txt' --tipoerro='2' --exploit='' --achar='Index of'](https://blogger.googleusercontent.com/img/b/R29vZ2xl/AVvXsEiAVoA36EUxb1x_f7TNfBWXSDHQSVh7uHl_XZfxtZyONltFxB1LgueXUrGW0L7OAarEJvuedSMVFq35DsCyu8oBVUe_SYTjzS2JcOXo4y-7TwlQMNgYZl_ErWHA6N_SoOy3gSgHkql9ZaY/s640/1401600_551354368282261_1996613272_o.png)