Mostrando postagens com marcador pdf. Mostrar todas as postagens

Mostrando postagens com marcador pdf. Mostrar todas as postagens

quarta-feira, 27 de novembro de 2013

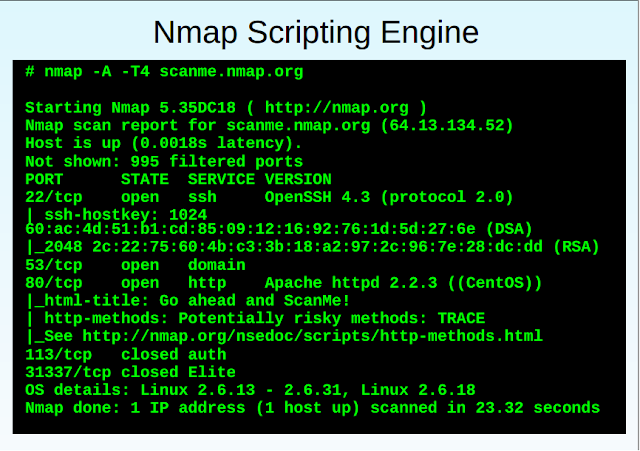

Dominando Nmap Scripting Engine.

• NSE Intro & Usage

• Large-scale Scan #1: SMB/MSRPC

• Large-scale Scan #2: Favicon

• Writing NSE Scripts

• Live Script Writing Demo

• Nmap News

• Final Notes & Q/A.

http://nmap.org/presentations/BHDC10/Fyodor-David-BlackHatUSA-2010-Slides.pdf

segunda-feira, 11 de novembro de 2013

Exercícios são baseados em vulnerabilidades comuns encontrados em sistemas.

0xESTUDOS 0xPENTEST

Faça o download do ISO eo PDF. Inicie o ISO usando qualquer software de virtualização e começar a aprender!

WEB FOR PENTESTER II

http://files.pentesterlab.com/web_for_pentester_II/web_for_pentester_II.pdf

FROM SQL INJECTION TO SHELL II

http://files.pentesterlab.com/from_sqli_to_shell_II/from_sqli_to_shell_II.pdf

CVE-2012-6081: MOINMOIN CODE EXECUTION

http://files.pentesterlab.com/cve-2012-6081/cve-2012-6081.pdf

WEB FOR PENTESTER

http://files.pentesterlab.com/web_for_pentester/web_for_pentester.pdf

AXIS2 AND TOMCAT MANAGER

http://files.pentesterlab.com/axis2_and_tomcat_manager/axis2_and_tomcat_manager.pdf

CVE-2008-1930: Wordpress 2.5 Cookie Integrity Protection Vulnerability

http://files.pentesterlab.com/cve-2008-1930/cve-2008-1930.pdf

From SQL injection to Shell: PostgreSQL edition

http://files.pentesterlab.com/from_sqli_to_shell_pg_edition/from_sqli_to_shell_pg_edition.pdf

Rack Cookies and Commands Injection

http://files.pentesterlab.com/rack_cookies_and_commands_injection/rack_cookies_and_commands_injection.pdf

Introduction to Linux Host Review

http://files.pentesterlab.com/linux_host_review/linux_host_review.pdf

CVE-2012-2661: ActiveRecord SQL injection

http://files.pentesterlab.com/cve-2012-2661/cve-2012-2661.pdf

CVE-2012-1823: PHP CGI

http://files.pentesterlab.com/cve-2012-1823/cve-2012-1823.pdf

PHP Include And Post Exploitation

http://files.pentesterlab.com/php_include_and_post_exploitation/php_include_and_post_exploitation.pdf

From SQL injection to Shell

http://files.pentesterlab.com/from_sqli_to_shell/from_sqli_to_shell.pdf

Principal: https://www.pentesterlab.com/exercises/

sexta-feira, 23 de novembro de 2012

LIVRO: BackTrack 4: Garantindo Segurança pelo Teste de Invasão Dominar a arte de teste de penetração com BackTrack

BackTrack 4:

Garantindo Segurança pelo Teste de Invasão

Dominar a arte de teste de penetração com BackTrack

Ali Shakeel

Tedi Heriyanto

BackTrack 4: Segurança Garantindo pelo Teste de Invasão

Copyright © 2011 Packt Publishing

Todos os direitos reservados. Nenhuma parte deste livro pode ser reproduzida, armazenada em um

sistema, ou transmitida sob qualquer forma ou por qualquer meio, sem a prévia

a permissão do editor, exceto no caso de breves citações embutidas em

artigos críticos ou comentários.

Todo esforço foi feito na preparação deste livro para garantir a precisão

das informações apresentadas. No entanto, as informações contidas neste livro é

vendidos sem garantia, expressa ou implícita. Nem os autores, nem Packt

Publicação, e seus revendedores e distribuidores poderão ser responsabilizados por quaisquer

danos

causados ou supostamente causados direta ou indiretamente por este livro.

Packt Publishing tem se esforçado para fornecer informações sobre marcas registradas de todos os

empresas e produtos mencionados neste livro através da utilização adequada dos capitais.

No entanto, Packt Publishing não pode garantir a precisão das informações.

Índice

PARTE I: Laboratório de Preparação e Procedimentos de Teste

Capítulo 1: Começando com BackTrack

História

Finalidade BackTrack

Ficando BackTrack

Usando BackTrack

DVD ao vivo

Instalar no disco rígido

Instalação na máquina real

Instalação no VirtualBox

Portable BackTrack

Configurando conexão de rede

Ethernet de configuração

Configuração sem fio

Iniciando o serviço de rede

Atualizando BackTrack

Atualização de aplicativos de software

Atualizando o kernel

Instalação de armas adicionais

Nessus vulnerabilidade scanner

WebSecurify

Personalizando BackTrack

Sumário

Capítulo 2: Metodologia de Testes de Penetração

Tipos de testes de penetração

Caixa-preta de teste

Caixa-branca testes

Avaliação de vulnerabilidade versus testes de penetração

Metodologias de testes de segurança

Open Source Security Testing Metodologia Manual (OSSTMM)

Principais recursos e benefícios

Information Systems Security Assessment Framework (ISSAF)

Principais recursos e benefícios

Open Web Application Security Project (OWASP) Top Ten

Principais recursos e benefícios

Web Application Security Threat Classificação Consortium (WASC-TC)

Principais recursos e benefícios

BackTrack metodologia de testes

Alvo de escopo

Coleta de informações

Target descoberta

Enumerando-alvo

Mapeamento da vulnerabilidade

Engenharia social

Exploração alvo

Escalação de privilégios

Manter o acesso

Documentação e relatórios

A ética

PARTE II: Armory Testers Penetração

Capítulo 3: Target Scoping

Coleta de requisitos do cliente

Necessidades dos clientes forma

Ficha de avaliação de resultados

Preparar o plano de teste

Checklist plano de teste

Perfil de testar limites

Definindo os objetivos de negócios

Gerenciamento de projetos e programação

Sumário

Capítulo 4: Coleta de Informações

Recursos públicos

Recolhimento de documentos

Metagoofil

Informações de DNS

dnswalk

dnsenum

dnsmap

[Ii]Índice

dnsmap em massa

dnsrecon

feroz

As informações de rota

0trace

dmitry

itrace

tcpraceroute

tctrace

Utilizando motores de busca

goorecon

theharvester

All-in-one coleta de informações

Maltego

Documentar as informações

Dradis

Capítulo 5: Target Discovery 109

Introdução 109

Identificação da máquina alvo 110

sibilo 110

arping 111

arping2 112

fping 113

genlist 115

hping2 116

hping3 117

lanmap 118

nbtscan 119

nping 121

onesixtyone 122

OS fingerprinting 122

p0f 123

xprobe2 124

Sumário 126

Capítulo 6: Target Enumerando

Escaneamento de portas

AutoScan

Netifera

Nmap

Nmap especificação do alvo

[Iii]Índice

Nmap TCP scan opções

Nmap UDP scan opções

Nmap porta especificação

Opções de saída de nmap

Timing opções Nmap

Nmap scripting do motor

Unicornscan

Zenmap

Enumeração de serviço

Amap

Httprint

Httsquash

Enumeração VPN

ike-scan

Sumário

Capítulo 7: Mapeamento de Vulnerabilidade

Tipos de vulnerabilidades

Vulnerabilidade local

Vulnerabilidade remota

Vulnerabilidade taxonomia

Open Vulnerability Assessment System (OpenVAS)

OpenVAS ferramentas integradas de segurança

Cisco análise

Cisco ferramenta de auditoria

Cisco Exploiter Global

Cisco Scanner Passwd

Análise Fuzzy

CAMA

Bunny

JBroFuzz

SMB análise

Impacket Samrdump

Smb4k

Análise SNMP

ADMSnmp

Snmp Enum

Walk SNMP

Análise de aplicação Web

Avaliação de ferramentas de banco de dados

DBPwAudit

Pblind

SQLbrute

[Iv]Índice

SQLiX

SqlMap

SQL Ninja

Ferramentas de avaliação de aplicação

Burp Suite

Grendel Scan

LBD

Nikto2

Paros Proxy

Ratproxy

W3AF

WAFW00F

WebScarab

Capítulo 8: Engenharia Social

Psicologia modelagem humana

Processo de ataque

Métodos de ataque

Representação

Retribuição

Influente autoridade

Escassez

Relacionamento social

Engenharia Social Toolkit (SET)

Ataque de phishing direcionados

Coleta de credenciais do usuário

Usuário comum senhas Profiler (Cupp)

Capítulo 9: Exploração Target

Vulnerabilidade de pesquisa

Repositórios de vulnerabilidade e explorar

Advanced exploração toolkit

Msfconsole

MSFCLI

Ninja 101 brocas

Cenário # 1

Cenário # 2

Cenário # 3

Cenário # 4

Cenário # 5

Escrita módulo de exploração

[V]Índice

Capítulo 10: elevação de privilégios

Atacando a senha

Ferramentas de ataque offline

Rainbowcrack

Samdump2

John

Ophcrack

Crunch

JMJ

Online ferramentas de

BruteSSH

ataque

Hidra

Sniffers de rede 289

Dsniff 290

Hamster 291

Tcpdump 294

Tcpick 295

Wireshark 296

Spoofing ferramentas de rede 298

Arpspoof 298

Ettercap 300

Sumário 304

Capítulo 11: manter o acesso 305

Protocolo de tunelamento

DNS2tcp

Ptunnel

Stunnel4

Procuração

3proxy

Proxychains

End-to-end de conexão

CryptCat

Sbd

Socat

Capítulo 12: Documentação e Relatórios

Documentação e verificação resultados

Tipos de relatórios

Relatório executivo

Relatório de gestão

Relatório técnico

Rede de relatório de testes de penetração (conteúdo de amostra)

[Vi]

Apresentação

Pós procedimentos de teste

Sumário

PARTE III: Munições extra

Apêndice A: Ferramentas Complementares

Vulnerabilidade scanner

NeXpose comunidade edição

Instalação NeXpose

Comunidade NeXpose de partida

Login para NeXpose comunidade

Usando comunidade NeXpose

Web aplicação fingerprinter

WhatWeb

BlindElephant

Rede Ballista

Netcat

Conexão aberta

Banner serviço agarrando

Servidor simples

Transferência de arquivos

Portscanning

Shell Backdoor

Reverse shell

Sumário

Apêndice B: Recursos-chave

Divulgação vulnerabilidade e Tracking

Pagos Programas de Incentivo

Reversa Engenharia de Recursos

Portas de rede

Baixar: http://inurl.com.br/backtrack%204%20garantindo%20seguran%C3%A7a%20pelo%20teste%20de%20invas%C3%A3o.pdf

Assinar:

Comentários (Atom)