Olá a todos,sou o Adrian Lamo, estou me juntando ao Time do

Google INURL e espero ajudar vocês!!! Como minha primeira matéria aqui trago uma básicão pra galera nova que está começando.

*****************

O que é Shell?

*****************

Shell não é aquele posto que tem em frente a sua casa, ou que você vai beber no Findi semana não. Uma Shell é um interpretador de comandos (interpreta os comandos inseridos pelo teclado), ou seja é o componente que faz a ligação entre o kernel e o usuário. Toda vez que o usuário digita um comando e pressiona |Enter|, a Shell interpreta os

comandos e manda para o Kernel.

Exemplo de Shell: C99

Tipos de Shell: Podem ser .txt ,.php, .gif...

************

Oque é Kernel

************

O Kernel é o centro do sistema operacional, sendo o componente que se comunica

diretamente com o hardware, sendo assim, precisa ser reescrito e compilado de acordo com a modificação da plataforma em questão . O Kernel compila e gerencia a requisiçãoseja usando memória, processador ou algum periférico.

**********************

Oque são Shell script?

**********************

Shell scripts são conjuntos de comandos armazenados em um arquivo texto que são

executados seqüencialmente.

******************

[b]O que é um Exploit?

******************

Enquanto vocês leem isso,alguém deve estar pensando."Obaa vamos explodir quem???" Na verdade o Exploit é um programa que explora um bug em um software ou sistema

operacional específico. Na maioria das vezes,o exploit precisa estar rodando no mesmo ambiente para o qual ele foi projetado, depois que a compilação foi feita é só você o

rodar e obter o root.

******************

O que é root???

******************

root ,certamente não é o nome de sua vizinha gostosa,na verdade ele é o usuário que tem poder total sobre o sistema, ou seja,como o administrador no Windows ele pode

criar contas, excluir usuários, criar diretórios, etc.E com isso podemos fazer nosso

querio Deface...

**************

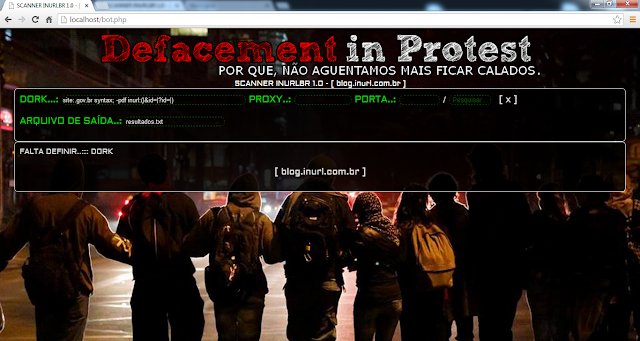

O que é Deface??

**************

Deixe seu site que eu lhe mostro haha..

Brincadeira, deface é o ato de desconfigurar, ou mesmo editar uma página.Para mais informações poderá

acessar a nossa parte de Deface aqui do Fórum, ou o meu Blog.

Link da Área Deface:

================

Esclarecimentos Finais

================

Espero que tenham gostado ai dessa dica,se gostaram clica no '+'

do tópico e add a minha reputação.Esse é um tuto básico,mas é pra isso que estamos aqui ensinar a galera que um dia vai nos substituir.. Abraços

Dúvidas, chorumelas, e outras coisitas podem pedir...

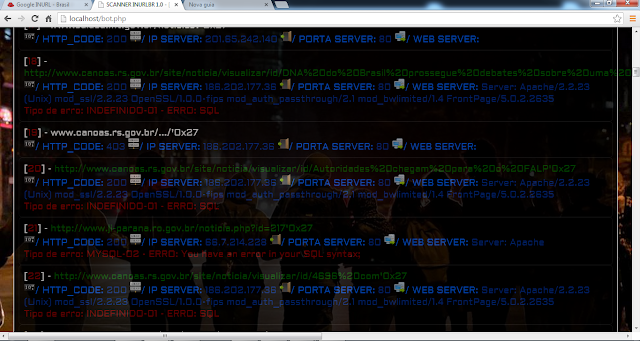

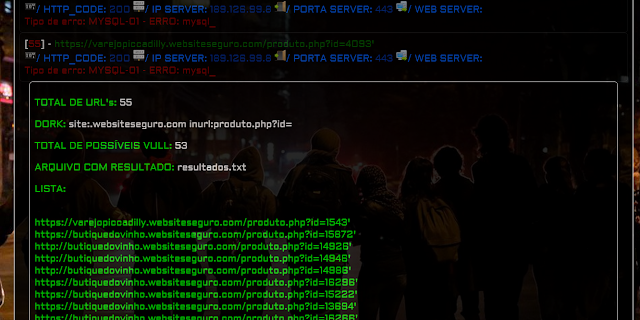

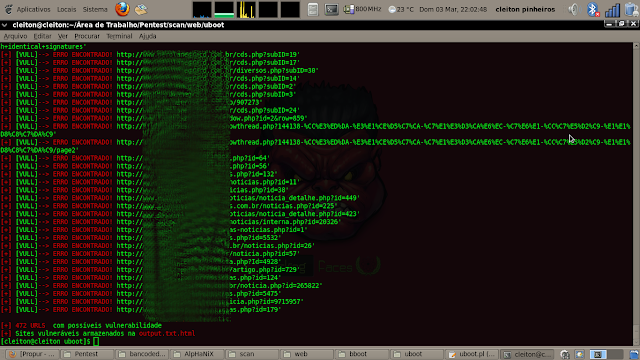

![Scanner Bot - ERROR - SQL [FastBot] Scanner Bot - ERROR - SQL [FastBot]](https://blogger.googleusercontent.com/img/b/R29vZ2xl/AVvXsEhNYIaDsxQT9daG6_poRvUu1uE13kukHHO3mYnP541OKQrzLU5Etnq1Mk36joxIw_NXIX9mfH_7719eGecJ_HA7PRRorL16jQuG7E47s_H3ahpFKJtfQ3H79uB64XAa1O6fqgxaUbpxsAA/s640/part1.png)