Hacking é sempre ruim?

Embora a história da pirataria é relativamente desconhecida para a maioria do público, é bastante interessante ler sobre isso. Não importa se você não for um perito de computador ou um administrador de sistema de uma grande corporação.

Os computadores são tão parte de nossa história como aviões e carros, e deve ser do conhecimento comum de saber como eles chegaram a ser. É a única maneira que você possa compreender os efeitos da pirataria informática em nossa vida.

História do Hacking

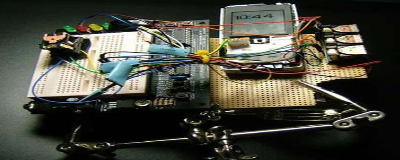

Hacking não está limitado aos computadores. O verdadeiro significado de hacker é para expandir as capacidades de qualquer aparelho eletrônico, para usá-los para além das intenções originais do fabricante. Por uma questão de fato, os hackers apareceu pela primeira vez em 1960 no Massachusetts Institute of Technology (MIT), e suas primeiras vítimas foram os comboios eléctricos. Eles queriam executar mais rápido e mais eficiente. Então, é pirataria é sempre ruim? Nem por isso. Só depende de como usá-lo. Mas não foi até que um grupo desses hackers decidiu exercer o seu conhecimento na mainframes computador do MIT.

Durante a década de 1970, um outro tipo de hacker apareceu: o phreaks hackers ou telefone. Eles aprenderam maneiras de invadir o sistema telefônico e fazer ligações telefônicas de graça. Dentro deste grupo de pessoas, um phreaker se tornou famoso devido a descoberta de um simples. John Draper, também conhecido como Capitão Crunch, descobriu que podia fazer chamadas de longa distância com um apito. Ele construiu uma caixa azul que poderia fazer isso, a revista Esquire publicou um artigo sobre como construí-las. Fascinado por esta descoberta, dois filhos, Steve Wozniak e Steve Jobs, decidiu vender estas caixas azuis, iniciando uma amizade que resultou na fundação da Apple.

Nos anos 1980, phreaks começou a migrar para os computadores, e os primeiros Bulletin Board Systems (BBS) apareceu. BBS são como os grupos do yahoo de hoje, eram pessoas postaram mensagens de qualquer tipo de temas. A BBS usados por hackers especializados em dicas sobre como invadir computadores, como utilização de números de cartão de crédito roubado e compartilhar senhas roubadas do computador.

Não foi até 1986 que o governo dos EUA percebeu o perigo que representava os hackers de segurança para nacional. Como forma de combater esta ameaça, o Congresso aprovou a Lei Fraude e Abuso de Computador.

Durante a década de 1990, quando o uso da internet foi difundido em todo o mundo, os hackers multiplicaram-se, mas não foi até o final da década que a segurança do sistema tornou-se corrente entre o público.

Hoje, estamos acostumados a hackers, crackers, vírus, trojans, worms e todas as técnicas de que inpreguinam a intenet.

Mostrando postagens com marcador aprenda. Mostrar todas as postagens

Mostrando postagens com marcador aprenda. Mostrar todas as postagens

sábado, 15 de janeiro de 2011

Dicas de especialista para manter Google Hacks na Baía

Dicas de especialista para manter Google Hacks na Baía

Google hacking é aqui, e se você quiser evitar isso, você precisa saber mais sobre ele. Por quê? Milhões de pessoas em todo o mundo ter tomado conhecimento desta poderosa ferramenta, e os hackers preto, aqueles que usam a pirataria para actividades criminosas,

não vai julgar o seu potencial. Então, como você pode prevenir-se de se tornar uma vítima de um hacker do Google? A única maneira de fazer isso é para aprender esses truques novos. Então esqueça hacks Google Earth e levar algum tempo para preparar sua defesa.

Como Proteger-se do Google Hacking?

O primeiro passo para se proteger de alguma coisa é saber que alguma coisa funciona. No caso de "hacking" do Google, você terá que aprender como ela pode ser usada para adquirir informações confidenciais de indivíduos e corporações.

Um lugar ideal para procurar uma forma de cortar com o Google tutorial é a Amazon. Dentro desta loja on-line, você encontrará dois livros que podem ajudá-lo. O primeiro foi escrito por Rael Dornfest e Calishain Tara, e é o título é o Google Hacks: Dicas e ferramentas de busca mais inteligente. Este livro é considerado o curso introdutório para qualquer usuário de computador que querem aprender como ele pode explorar o potencial que o Google oferece.

O segundo livro é "hacking" do Google para testadores de penetração, escrito pelo autor Johnny Long. Considerada uma leitura mais avançada, ela dá ao usuário o conhecimento de que somente os hackers estão cientes de preto. A grande coisa deste livro é que focaliza os pontos fracos que a maioria dos administradores de sistema de ignorar e que são explorados por praticamente todos os hacker. O Google, como inocente que seja, tornou-se mais uma ferramenta à espera de ser explorado.

Depois de ler estes dois livros, você deve ser capaz de executar o tipo mais básico de hacks Google e até mesmo alguns dos mais avançados. Mas, como se tudo na vida, você precisa dominar a arte do Google hacking. E, se você deseja vender seus serviços como especialista em segurança de rede, é melhor conhecê-lo a partir do A ao Z.

A melhor maneira de fazer isso é para manter contato com outros hackers em seus fóruns especializados, via IRC ou mesmo nas convenções múltiplas que se celebra em todo o EUA. Você vai encontrar toneladas de informação que você não terá sido capaz de adquirir por si mesmo.

Fonte:http://www.hackingalert.com/

Google hacking é aqui, e se você quiser evitar isso, você precisa saber mais sobre ele. Por quê? Milhões de pessoas em todo o mundo ter tomado conhecimento desta poderosa ferramenta, e os hackers preto, aqueles que usam a pirataria para actividades criminosas,

não vai julgar o seu potencial. Então, como você pode prevenir-se de se tornar uma vítima de um hacker do Google? A única maneira de fazer isso é para aprender esses truques novos. Então esqueça hacks Google Earth e levar algum tempo para preparar sua defesa.

Como Proteger-se do Google Hacking?

O primeiro passo para se proteger de alguma coisa é saber que alguma coisa funciona. No caso de "hacking" do Google, você terá que aprender como ela pode ser usada para adquirir informações confidenciais de indivíduos e corporações.

Um lugar ideal para procurar uma forma de cortar com o Google tutorial é a Amazon. Dentro desta loja on-line, você encontrará dois livros que podem ajudá-lo. O primeiro foi escrito por Rael Dornfest e Calishain Tara, e é o título é o Google Hacks: Dicas e ferramentas de busca mais inteligente. Este livro é considerado o curso introdutório para qualquer usuário de computador que querem aprender como ele pode explorar o potencial que o Google oferece.

O segundo livro é "hacking" do Google para testadores de penetração, escrito pelo autor Johnny Long. Considerada uma leitura mais avançada, ela dá ao usuário o conhecimento de que somente os hackers estão cientes de preto. A grande coisa deste livro é que focaliza os pontos fracos que a maioria dos administradores de sistema de ignorar e que são explorados por praticamente todos os hacker. O Google, como inocente que seja, tornou-se mais uma ferramenta à espera de ser explorado.

Depois de ler estes dois livros, você deve ser capaz de executar o tipo mais básico de hacks Google e até mesmo alguns dos mais avançados. Mas, como se tudo na vida, você precisa dominar a arte do Google hacking. E, se você deseja vender seus serviços como especialista em segurança de rede, é melhor conhecê-lo a partir do A ao Z.

A melhor maneira de fazer isso é para manter contato com outros hackers em seus fóruns especializados, via IRC ou mesmo nas convenções múltiplas que se celebra em todo o EUA. Você vai encontrar toneladas de informação que você não terá sido capaz de adquirir por si mesmo.

Fonte:http://www.hackingalert.com/

Google Hacking e métodos utilizados

Google Hacking e métodos utilizados

Outro lugar a olhar é o livro Google Hacks, por Rael Dornfest e Calishain Tara. Dentro deste livro você encontrará dicas para o usuário mais comum do Google para rotinas mais complexas, especialmente criado para programadores que conhecem HTML e XML.Johnny Long publicou também um livro de sua autoria. Considerado o próximo passo após a leitura hacks Google, Google Hacking para testadores de penetração mostra aos usuários o lado negro da Google hacking. Composta por doze capítulos detalhados, este livro está cheio de dicas sobre como encontrar dados corporativos através do Google.

Este livro é especialmente útil para um hacker branco que pretende aumentar a segurança da rede de um cliente (também conhecido como auditoria de sistema).

Como você pode ver, a forma de cortar com o Google não é algo que você vai aprender de um dia para outro. Existem algumas rotinas básicas de hacks online do Google que você vai precisar para aprender. E como o tempo passa e seu aumento de necessidades, você será capaz de utilizar os aspectos mais avançados desta ferramenta maravilhosa.

Por exemplo, considere o mapeamento site. Apenas necessita de introduzir uma palavra-chave determinado, digamos, confidential.doc, e ao lado dele no site palavras: www.abcd.net. A coisa maravilhosa sobre o Google é que ele será capaz de pesquisar dentro da rede de computadores do ABCD e exibir todos os arquivos com esse nome. Isso é possível se você não tiver assegurado a rede corretamente.

Ainda mais, você pode encontrar o nome de login e senhas. Digite palavras-chave determinado como o cartão de crédito privado, senha ou senhas e determinar como uma extensão. Doc,. Xls ou. Db. Será surpresas nos resultados que você terá.

Então, é melhor que você começar a aprender sobre como usar o Google. Esta empresa criou uma nova linguagem para acessar a quantidade ilimitada de informação que existe lá fora.

Quais são os sites que são afetados pelo Google Hacking?

Os principais locais que sofrem com a ferramenta Google hacking são aqueles que possuem portais de login. Por quê? Como os hackers estão sempre procurando maneiras de acessar esse webpages. Para eles, é um desafio para quebrar a segurança destes locais e mostrar ao mundo que são capazes de fazê-lo. É claro, existem outros tipos de hackers que desejam acessar um website para seus próprios propósitos, gosto de ler e-mails privados, aquisição de informações de cartão de crédito ou mesmo perseguindo alguém. Senha hackers usando o Google é o método favorito dos hackers, uma vez que lhes dá acesso instantâneo à conta sem fazer uma pesquisa muito.Lembre-se, o Google dá-lhe acesso a milhões de documentos em dezenas de idiomas ao redor do mundo. Então, pela primeira vez na história da humanidade, tem a capacidade de pesquisar sobre quase tudo a partir de praticamente qualquer lugar. Centenas de milhões de pessoas no planeta estão usando o Google. Mesmo se você não for um hacker, você pode ver que há certas vantagens em conhecer a existência de "hacking" do Google. Por exemplo, você poderia ser hacker do Google para quaisquer informações confidenciais sobre você ou sua empresa. Dessa forma, você pode se proteger de eventuais sistemas de vulnerabilidade. É melhor ficar alerta para a ameaça de hacks do Google do que ser pego de surpresa dele.

Fonte:http://www.hackingalert.com/

Hacking com o Google, é possível saiba como

Todo hacker precisa desenvolver suas habilidades, se quiser manter-se atualizado. É por isso que ele vai usar todas as ferramentas que ele pode encontrar. De todas essas opções possíveis, hacks Google tornou-se um novo instrumento de hackers. Embora Google hacking não é do conhecimento generalizado, deve ser entendido por qualquer hacker e até mesmo para o usuário do computador todos os dias.

Mas, se você quiser se tornar um hacker, o Google é o caminho a percorrer. Saiba como cortar Google e você vai adquirir uma ferramenta poderosa para seu trabalho diário.

O que é Hacking Google?

Basicamente, é a capacidade de usar o Google para encontrar pedaços escondidos de dados ou informações que o hacker pode usar para seu benefício. Ou em outras palavras, pirataria Google Search Appliance. Como assim? Vamos dizer que você é um hacker preto (alguém que usa suas habilidades de hacker para propósitos egoístas) e quiser acessar a conta de e-mail da vítima escolhida. A primeira coisa que o hacker não é descobrir qual é a pergunta secreta da conta de e-mail de suas presas. Digamos que a pergunta secreta pede o nome do animal de estimação do dono da conta. Como pode o hacker aprender?

Além de pedir o nome do animal de estimação para sua vítima (que é muito suspeito), é provável que aquele pedaço de informação é perdida em algum lugar na internet. Talvez o dono entrou em um fórum sobre animais seguros e deixados no interior do nome do seu cão. Estes são o tipo de coisas que o Google permite encontrar.

Outro uso comum é de cortar o Google Adsense clique. Dessa forma, sua página terá uma posição mais elevada, quando uma consulta relacionada é feita através do Google. Afinal, mais cliques significa mais dinheiro para você.

Como é feito?

Se você quiser fazer uma busca típica no Google, vamos dizer, o seguro da casa, você só precisa colocar essas palavras na barra de consulta e pressione o botão de pesquisa. No caso de um hacker do Google, ele irá usar os caracteres especiais que o utilizador comum não se uso ou nem sequer considerou o uso. Por exemplo: + /, e -.

Cada um destes caracteres são usados para propósitos especiais. Por exemplo, se você usar o sinal de menos antes de uma determinada palavra, como o cão, o Google mostrará apenas as pesquisas foram a palavra cão não aparece.

Um dos melhores lugares para encontrar uma forma de contar com o tutorial do Google é o banco de dados do Google Hacking, publicado on-line pelo hacker Johnny Long. Nesta página, você verá centenas de maneiras de usar o Google para explorar os pontos fracos dos servidores e páginas da web.

Fonte: http://www.hackingalert.com/

Assinar:

Postagens (Atom)