sexta-feira, 24 de maio de 2013

Dork Busca possíveis vulnerabilidades no Joomla! 1.5

Dork: site:br +"index.php?option=com_weblinks&view=category&id="

sexta-feira, 17 de maio de 2013

Doks pesquisa File Browser sem senha.

Pesquisa simples mais dá para achar alguns file Browser de upload.

Pelo que pude observar tem algum filtro mas para bular edite o post de envio ele aceita somente imagens.. editando o post ante do envio creio que dá para enganar o filtro.

Dork:intitle:"File Browser" +"Clear log"

quarta-feira, 15 de maio de 2013

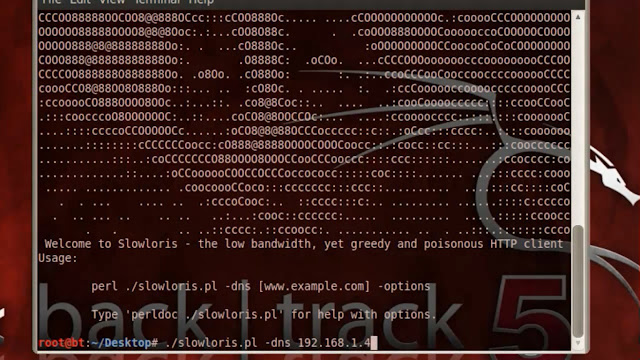

Proteja seu Server Apache contra o ataque Slowloris DoS.

Estas compilações 0.x.1 de mod_antiloris são para Apache 2.4.x. A 0,1 foi modificada para trabalhar com Apache 2.4x.

A versão 0.5.1 foi modificado por um terceiro, para adicionar alvos extras para DOS vulnerabilidades semelhantes slowloris, como o ataque SlowHttp que apenas bancas lado a resposta do pedido em vez do lado do cabeçalho (slowloris). Porque ele foi modificado por um terceiro, faço absolutamente nenhuma garantia sobre sua utilidade ou que não apresentam efeitos colaterais indesejados. Eu só disponibilizá-los porque as pessoas têm solicitado.

Observe, usar esses módulos em seu próprio risco. Não há garantias! Eles são livre de vírus.

- Apache 1.x

- Apache 2.x

- dhttpd

Slowloris é uma ferramenta usada para DoS (Denial of Service) em servidores HTTP. Basicamente Slowloris abre o número máximo de conexões possíveis, levando o servidor a “exaustão”. Alguns webservers afetados são:

Abaixo estão alguns dos webservers que NÃO são afetados pelo Slowloris:

- IIS6.0

- IIS7.0

- lighttpd

- Squid

- nginx

- Cherokee

- Netscaler

- Cisco CSS

Modo de usar:

$ cd /usr/local/src

$ wget http://masterdaweb.com/wp-content/uploads/2013/02/mod_antiloris-0.4.zip

$ unzip mod_antiloris-0.4.zip

$ cd mod_antiloris-*

$ apxs -a -i -c mod_antiloris.c

Reinicie o servidor Apache:

$ /etc/init.d/apache2 restart

ou

$ /etc/init.d/httpd restart

Verifique se o módulo foi carregado:

$ apache2ctl -M

ou

$ httpd -M

Fontes:

https://www.apachehaus.net/

http://masterdaweb.com/

http://ckers.org/slowloris/

terça-feira, 14 de maio de 2013

TREINAMENTO Projeto Destruição - Anti Pedofilia.

TREINAMENTO

Olá membros do Projeto Destruição convidamos todos que desejam participar conosco no combate à Pedofilia nos meios digitais a participarem de nossos treinamentos em nossa sala no RaidCall.

Neste novo módulo de treinamento para iniciantes, estaremos na segunda aula.

Não percam a oportunidade de se instruírem, e assim engajarem conosco nessa luta.

Data: 18/05/2013

Horário: 15hs (Horário de Brasília)

Professores: Draven e Erick Andrade.

Nós somos Anonymous.

Somos uma legião.

Nós não perdoamos.

Nós não esquecemos.

Esperem por nós.

RaidCall ID: 5187397

Projeto: https://www.facebook.com/groups/projetodestruicaolackingfaces/

Download do Raidcall: http://www2.raidcall.com/v7/download-raidcall.html

sexta-feira, 10 de maio de 2013

Novo vírus coloca imagens de pornografia infantil no PC da vítima e a ameaça de prisão

Praga virtual começou a circular na Alemanha, pedindo o equivalente a R$ 260 para evitar ações policiais.

Especialistas em segurança da Alemanha divulgaram um alerta sobre um novo vírus que tem circulado pela web. Trata-se de um malware que baixa imagens de pornografia infantil para o computador da vítima e exibe um aviso da polícia federal do país ameaçando o usuário de prisão.

Especialistas em segurança da Alemanha divulgaram um alerta sobre um novo vírus que tem circulado pela web. Trata-se de um malware que baixa imagens de pornografia infantil para o computador da vítima e exibe um aviso da polícia federal do país ameaçando o usuário de prisão.

A intenção dos hackers é fazer com que a pessoa pague o equivalente a 100 euros (cerca de R$ 260) por meio de serviços como o Ukash ou Paysafecard para evitar uma ação da polícia. Computadores que possuem webcam exibem a imagem capturada junto à falsa tela da polícia BKA.

Os especialistas alertam para que as vítimas utilizem o software HitmanPro para remover a praga virtual. Ele é capaz de eliminar o vírus e excluir as fotos adicionadas por ele.

É possível também realizar a restauração do sistema operacional, colocando-o em um modo como se estivesse sendo ligado anteriormente à infecção.

Ainda não se sabe como o vírus contamina as máquinas, mas especula-se que seja por meio de uma brecha em um software desatualizado. A recomendação é de que os usuários mantenham todos os aplicativos do computador em dia.

Fonte: https://under-linux.org/content.php?r=6390-Variante-do-Trojan-BKA-Chantagem-Usando-Pornografia-Infantil

quinta-feira, 9 de maio de 2013

Grupo Hack The Planet afirma que consegue invadir qualquer site com domínio .edu

O grupo de hackers HTP - Hack The Planet - explicou na quinta

edição de sua revista eletrônica, chamada "zine", como os invasores

obtiveram acesso à correspondência do MIT, e se infiltraram na rede da

empresa Linode, que trabalha com hospedagem.

Eles

revelaram duas brechas até então desconhecidas no ColdFusion, da Adobe,

que permitiu que o grupo invadisse a rede do Linode, e resultou no

vazamento de senhas de cartão de crédito.

O

grupo revelou também uma falha no MoinMoin, um software de wiki

utilizado em alguns projetos para viabilizar a redação colaborativa de

documentos técnicos. Segundo o HTP, wikis do Python, Debian Linux,

Wireshark, Pidgin e Wget foram invadidos pelo grupo.

Tanto a falha no ColdFusion quanto a presente no MoinMoin já foram corrigidas.

Mas

o grupo não parou por aí: eles também informaram que conseguem acesso a

qualquer site terminado em .edu, e a computadores nas redes do Icann,

que gerencia os domínios de internet, e do SourceForge, que distribui

softwares open source. Essas invasões não foram confirmadas.

Na

"zine", o grupo publicou um conjunto de supostas senhas para acessar

páginas ".edu", obtidas de um banco de dados da Educause, organização

sem fins lucrativos responsável pela manutenção de todos os domínios

terminados em ".edu". Não se sabe se as informações procedem, e metade

das 7,5 mil senhas divulgadas contém um hash MD5.

A

Educase não comentou o suposto ataque, e apesar da publicação dos

hackers, não há relatos de outros sites .edu que foram invadidos, além

da página do MIT.

Por fim, o grupo alegou que

publicou uma mensagem falsa durante a invasão à página do MIT,

atribuindo o feito ao LulzSec, grupo ligado ao Anonymous. Por conta

disso, a invasão foi creditada a esses grupos.

Dork:Procurando erros de programação em Subdomínios Uol.com.br

Procurando erros de programação em Subdomínios Uol.com.br

Dork:

site:uol.com.br "Warning" +"foreach()" +mysql_*

quinta-feira, 2 de maio de 2013

Novo Grupo de Estudos Lacking Faces

È com prazer que venho anunciar nosso novo grupo de estudos cheio de apostilas e conteúdos para que todos possam aprender e compartilhar seus conhecimentos .

https://www.facebook.com/

Assinar:

Comentários (Atom)