Mostrando postagens com marcador segurança. Mostrar todas as postagens

Mostrando postagens com marcador segurança. Mostrar todas as postagens

sábado, 23 de agosto de 2014

Public Key Encryption

O que é Encriptação ?

Encriptação é o processo de proteção de dados de uma forma que ele seja transmitido de maneira aberta sem estar legível até o momento que o recipiente pretendido o receba e seja decifrado com uma chave.

Há dois tipos principais de encriptação: Encriptação de Chave Simétrica e Chave Pública. A diferença entre os ambas é muito importante.

Com criptografia de chave simétrica, somente alguém que conheça a chave pode descriptografar as mensagens criptografadas com a mesma chave. Isto significa que se você quiser enviar uma mensagem criptografada á alguém, ele terá de conhecer a chave que você usou para criptografar-la anteriormente, ou ele não será capaz de decifrar e receber a mensagem. A segurança desta chave usada é muito importante, se a chave for comprometida então todas as mensagens anteriormente criptografadas com ela poderão ser reveladas.

Com criptografia de chave pública, na verdade duas chaves distintas. A chave pública e uma chave privada. Você pode distribuir livremente a sua chave pública para qualquer um, mas sua chave privada você deve manter para si mesmo. Um par de pessoas podem trocar chaves públicas, e comunicar uma com a outra de forma segura, mesmo que um intruso intercepte as duas chaves públicas. Isto ocorre porque as chaves públicas e privadas estão matematicamente interligadas - possibilitando distribuir suas chaves públicas livremente no começo, e então, com segurança após a troca inicial criptografando usando cada sua chave privada. Este conceito pode parecer um pouco confuso, mas é realmente bastante simples após você compreender como funciona.

Public Key Encryption

A criptografia de chave pública

Por volta de 1970, Criptografia de chave simétrica era a única opção real para criptografar e descriptografar a mensagem. O principal problema com criptografia de chave simétrica é que ambas as partes envolvidas na comunicação precisa saber a chave usada de antemão, ou de alguma forma se comunicar com segurança. Além disso, para cada pessoa e indivíduo que queira se comunicar, devem usar uma chave separada do resto de suas comunicações.

O método de encriptação de chave pública veio da ideia que trancar e abrir são funções inversas. Por exemplo, Alice poderia comprar uma tranca, pegar a chave e enviar a tranca para o Bob desatracada. Bob então trancaria sua mensagem e enviaria de volta a Alice - que ainda com a chave, poderia destranca-la. Sem as chaves serem compartilhadas, certo?

Isso significa que Alice pode publicar sua tranca (ou Chave Pública) livremente e permitir que qualquer um lhe envie uma mensagem com ela. Uma vez que a mensagem é trancada, criptografada, ela não pode ser interceptada por terceiros. Ambas as chaves são relacionadas matematicamente, apenas quem conhecer ambas as chaves pública e privada poderá descriptografar as mensagens encriptadas com a chave pública. Além disso, Alice agora só precisa manter o controle de um único par de chaves pública e privada, invés de diversas chaves para cada comunicação.

Hash Functions

Uma função hash é um algoritmo (ou sub-rotina) que mapeia uma quantidade arbitrária de dados dentro de uma extensão fixada "hash" - uma curta sequência de letra e números. Hashes são usadas para comparar dois conjuntos de dados sem ter de olhar completamente os dados.

sexta-feira, 8 de agosto de 2014

AntiDef

Antidef é um projeto de código aberto que ao menos em teoria planeja da trabalho a pratica do defacement o projeto cria backups e uma criptografia e criando uma hash md5 em cada arquivo do host e uma criptografia final apos a execução.

Qualquer tentativa de mudança de arquivos as hash geradas serão comparadas havendo incompatibilidade a alteração do arquivo não sera bem sucedida assim o defecement é impedido.

0x Pagina do Antidef ==> http://sourceforge.net/projects/antidef

Qualquer tentativa de mudança de arquivos as hash geradas serão comparadas havendo incompatibilidade a alteração do arquivo não sera bem sucedida assim o defecement é impedido.

0x Pagina do Antidef ==> http://sourceforge.net/projects/antidef

terça-feira, 2 de outubro de 2012

Mais segurança na sua aplicação web feita em php

Configurar o PHP.ini

Primeiramente, devemos atentar para as configurações oferecidas pelo PHP para tornar nosso aplicativo mais seguro. Não vou falar sobre a diretiva safe_mode e nem das que derivam desta pois esta está obsoleta.- disable_functions=string Com essa diretiva, você pode desabilita funções especificas do php que podem gerar problemas de segurança, como por exemplo o fopen(),popen() e file(). Dessa forma: disable_functions=fopen,popen,file;

- disable_errors=On|Off Deixe essa função habilitada só se estiver em ambiente de desenvolvimento, já que é indispensável saber detalhes sobres os erros de sua aplicação, mas quando for passar sua aplicação para ambiente de produção deve desabilitar essa diretiva, e usar métodos alternativos para saber de erros gerados pela aplicação (salvar os erros em um arquivo de log);

- doc_root=string Essa diretiva pode ser configurada com um caminho que especifica o diretório raiz a partir do qual os arquivos PHP serão servidos. Se a diretiva doc_root estiver configurada com nada (vazia), ela será ignorada, e os scripts PHP serão executados exatamente conforme especifica a URL;

- open_basedir=string A diretiva open_basedir do PHP pode estabelecer um diretório base ao qual todas as operações com arquivos estarão restritas. Suponha que seu site esteja localizado na pasta home/www , para impedir que pessoas má intencionadas manipulem arquivos , tais como /etc/passwd por meio de alguns comandos simples do proprio PHP, você deve configurar essa diretiva da seguinte forma: open_basedir = “/home/www/”.

- expose_php=On|Off É conveniente desabilitar essa opção, pois ela exibe detalhes sobre o PHP na assinatura do servidor.

Configurando o Apache

- ServerSignature Esta diretiva é responsavel por gerar a assinatura do servidor, mostrando a versão do servidor Apache, o nome do servidor, à porta e aos módulos compilados. É aconselhável mantê-la desabilitada.

- ServerToken Se a ServerSignature estiver habilitada, essa irá configurar o grau de detalhes sobre o servidor que será fornecido, estão disponiveis seis opções: Full, Major, Minimal, Minor, OS e Prod.

phpinfo()

Frequentemente programadores inexperientes deixam que alguma arquivo php com referencia a essa função vá ao modo de produção do site, o que é muito perigoso, pois como sabemos o phpinfo() exibe detalhes de como seu php está configurado e isso é muito interessante para hackers. Portanto, sempre que for colocar a sua aplicação web em modo de produção certifique-se que não há nenhuma chamada esta função.Se você duvida do quanto esse erro é comum, coloque o seguinte texto na busca do google: inurl:phpinfo.php . Tenho certeza que haverão muitos resultados.

Mude a extensão do documento

Isso mesmo, pouca gente sabe, mas é possivel facilmente alterar a extensão de um arquivo PHP (.php), basta mudar a linha do httpd.conf (arquivo de configuração do apache) onde se lê: addType application/x-httpd-php .php para por exemplo addtype application/x-httpd-php .aspImpedindo o acesso a determinadas extensões de arquivos

Existem extensões de arquivos bastante procuradas por hackers, .inc é um exemplo dessas, é conveniente impedir que seja possivel o acesso a arquivos com esta extensões. Para isso o apache tem uma diretiva de configuração (httpd.conf) chamada Files, como mostra Listagem 1.Listagem 1: Modificando a diretiva Files do arquivo httpd.conf

Cross-Site Scripting (XSS)

Cross-site scripting (XSS) é um tipo de vulnerabilidade do sistema de segurança de um computador, encontrado normalmente em aplicações web que activam ataques maliciosos ao injectarem client-side script dentro das páginas web vistas por outros usuários. Um script de exploração de vulnerabilidade cross-site pode ser usado pelos atacantes para escapar aos controlos de acesso que usam a mesma política de origem. [definição da Wikipedia].Para evitar esse tipo de ataque no sistema web em PHP, você tratar os dados que usuario oferece como entrada com as seguintes funções:

- string htmlentities(string input [,int quote_style [, string charset ] ]) Esta função converte caracteres que possuem significado especial em HTML para strings um browser pode mostrar como sendo fornecidos, em vez de executá-las como HTML.

- string strip_tags(string str [, string allowed_tags]) Esta função permite escolhar que tags html serão permitidas na string.

SQL Injection

A Injeção de SQL, mais conhecida através do termo americano SQL Injection, é um tipo de ameaça de segurança que se aproveita de falhas em sistemas que interagem com bases de dados via SQL. A injeção de SQL ocorre quando o atacante consegue inserir uma série de instruções SQL dentro de uma consulta (query) através da manipulação das entrada de dados de uma aplicação. [Definição da Wikipedia]Precauções a se tomar para evitar ataques via SQL injection:

- Nunca conecte ao banco de dados como um super-usuario (root), sempre utilize usuarios personalizados, sem que tenha acesso a tudo do banco.

- O PHP oferece diversas funções para evitar ataques por SQL injection: mysql_real_escape_string(), sqlite_escape_string(), addslashes() e str_replace().

domingo, 16 de setembro de 2012

Tchê Linux

Neste Final de Semana (Sábado -15/09) rolou o Tchê Linux na cidade de Caxias do Sul, na Ftec (Faculdade de Tecnologia).

O Tche Linux,é basicamente Grupo de Usuários de Software Livre do Rio Grande do Sul, ou seja é um grupo de voluntários que preza pela ação social constante, trazendo o ideal participativo do desenvolvimento de Software Livre para o dia-a-dia dos profissionais, estudantes e interessados em tecnologias livres do estado, ao buscar continuamente a organização de eventos gratuitos e encontros informais para a discussão técnica e troca de experiências entre seus membros.

Fica aqui a dica do Google inurl team, Neste Link você poderá ter acesso as datas dos próximos eventos assim como em qual cidade, ocorrerá.

sábado, 8 de setembro de 2012

Os cibercriminosos usam a engenharia social para estender ciclo de vida de malware

Usuários de smartphones Android continuam a ser um alvo lucrativo como a plataforma tem actualmente 59 por cento do mercado global e está a caminho de ficar o sistema operacional mais enviados móvel até 2016, de acordo com a AVG.

Grande parte deste novo malware também foi identificado como originário da China e direcionada aos usuários de lá e em mercados vizinhos, refletindo o fato de que este é agora o mercado mais importante do mundo para smartphones, com mais de um milhão de usuários da web móvel.

A conexão China

Este quarto viu a introdução do bootkit primeiro Android, "DKFbootkit ', que se disfarça como uma versão falsa de uma aplicação legítima e danos código do smartphone kernel do Linux, substituindo-o com código malicioso. Os usuários são induzidos a clicar em 'OK' para as notificações que o malware oferece, dando-lhe permissão para adicionar-se a seqüência de inicialização e primavera na vida uma vez que o dispositivo é ativado.

No enraizamento do dispositivo, este ataque transforma o smartphone em um zumbi que está totalmente sob o cibercriminoso de controle, o que torna uma séria ameaça para os usuários do Android. Este ataque é espalhado sobre o terceiro mercado de aplicações partido - e não o jogo oficial do Google - na China.

Os autores de malware também spam China, Japão, Coréia do Sul, Taiwan e Estados Unidos, com mensagens de Trojan-infectados e-mail relacionados a questões políticas em torno do Tibete. Estes foram liberados na parte de trás de segurança do Microsoft 'Patch Tuesday' bulletin4 com os autores correndo para aproveitar a "janela de oportunidade" lapso de tempo entre o lançamento do patch e quando os usuários foram capazes de implementá-lo. O anexo de e-mail contém um arquivo executável, incorporado criptografado que recolhe informações sobre o usuário sensíveis, tais como senhas, e é capaz de baixar malware adicional para instalação de key logger ou para obter uma configuração de novo trojan.

Yuval Ben-Itzhak, CTO da AVG, disse: "Em nossa experiência, um sistema operacional atrai a atenção de criminosos, uma vez que assegura cinco partes por cento do mercado, uma vez que atinge 10 por cento, vai ser activamente atacado. Não é surpresa, portanto, que nossas investigações descobriram um aumento ainda mais no malware visando smartphones Android dada a sua popularidade sustentado, com novos ataques focados no enraizamento os dispositivos para dar cibercriminosos controle total. O que há de novo neste trimestre é o aumento significativo destas ameaças provenientes da China. "

O fim do antivírus?

Para todo o sensacionalismo em torno da descoberta do Stuxnet em 2010 e 2012 seu equivalente, Chama, o consumidor médio nunca foi realmente um alvo para qualquer malware. Enquanto rumores de ataques cibernéticos circularam sobre ambos, Chama não era realmente um patch da sofisticação do Stuxnet em termos de criação de malware e, em particular, as técnicas utilizadas na carga não foram muito impressionante. A indústria de segurança já está adaptado à natureza inesperada de ameaças com detecção de assinatura tradicional que é apenas uma camada dentro de uma solução de segurança multi-facetado.

Golpes de consumo

A versão mais recente da massa ataque de injeção de SQL LizaMoon neste trimestre engana os usuários a baixar um cavalo de tróia ou algum software não autorizado através da exploração de interesse humano e se escondendo dentro inexistentes vídeos de celebridades do sexo ou sites de antivírus falsos. Injetar código malicioso em sites legítimos, mas vulnerável, este ataque teve como alvo o Mozilla Firefox ® e navegador Internet Explorer da Microsoft com dois vetores de ataque.

No Firefox, os usuários são atraídos por vídeos picantes de socialite Paris Hilton e Emma Watson atriz e pediu para atualizar sua instalação do Flash, a fim de exibi-los. Os usuários nunca chegar a ver o vídeo como o malware instalado um Trojan disfarçado de atualização do Flash.

No Internet Explorer, os usuários recebem uma solicitação aparentemente de um site de antivírus que afirmam ter encontrado malware em seu computador. Eles são incentivados a fazer o download do malware e, uma vez instalado, para "comprá-lo", que seria, então, simplesmente remover o malware em troca de pagamento.

Caso a vítima decidir não comprar, nag telas que aparecer até o ladino foi removido da máquina. Na versão mais recente, o malware foi atualizado para permitir 'drive-by downloads ", onde as vítimas precisam apenas de visitar o site para ser infectado e ele não é mais o suficiente para fechar a página da web para ser seguro.

Rovio aplicação do "Espaço Angry Birds 'também foi linha de frente para golpes de consumo neste trimestre. Usando os mesmos gráficos que a versão de legítima, uma versão totalmente funcional Trojan-infectado foi carregado para lojas de aplicativos não oficiais Android. Ele usa o GingerBreak explorar a raiz do dispositivo, ganhando funcionalidade de Comando e Controle para comunicar com o servidor remoto para baixar e instalar malware adicional, funcionalidade botnet, e para permitir a modificação de arquivos e lançamento de URLs.

Fonte: http://www.net-security.org/malware_news.php?id=2199

sexta-feira, 31 de agosto de 2012

#FailSecurityBR tem acesso BANCO DO BRASIL (Servidor Goiano)

Reportando mais um acesso que o grupo FailSecurityBR teve Dessa vez o acesso foi obtido no BANCO DO BRASIL (Servidor Goiano).

#FailSecurityBR avisa o arquivo exposto a seguir não contem dados do site, é apenas uma parte do arquivo bb3071130.txt (São codigos de barra gerados pelo servidor goiano de ontem para hoje).

#FailSecurityBR avisa o arquivo exposto a seguir não contem dados do site, é apenas uma parte do arquivo bb3071130.txt (São codigos de barra gerados pelo servidor goiano de ontem para hoje).

Caso não entenda o motivo de eu ter postado isso, estude um pouco sobre Engenharia Social ^^

Archive from ~~> BANCO DO BRASIL (Servidor Goiano) <~~

Archive name: bb3071130.txt

Site of Banco do Brasil : www.bb.com.br

Site Failed on SQL query:

SQL query blind (having fail) + ADMIN_access sv ↓

Essas informações estão contidas no pastbin do #grupo

segunda-feira, 6 de agosto de 2012

Spam: por segundo movem-se pela Internet 2 milhões de e-mails lixo

Uma empresa de 50 funcionário perde mais de 15 mil reais ao ano apenas para eliminar spam

Durante um período de duas semanas, a Bitdefender®, criadora premiada inovadoras soluções antivírus, recolheu mais de 2 milhões de amostras de spam de diferentes regiões e em diferentes momentos do dia.

Dois milhões de mensagens podem parecer muito ao usuário normal, já que é mais spam do que provavelmente venha a receber na vida. Contudo, dois milhões de mensagens de spam é a quantidade que a cada segundo se move pela Internet.

Os resultados da Bitdefender foram os seguintes: 1,14% dos spams tem arquivos anexos. Ainda que as mensagens de spam sejam potencialmente perigosas por natureza (já que podem levar os usuários a páginas fraudulentas ou a comprar produtos ou medicamentos fraudulentos), aqueles que incluem arquivos anexos são especialmente perigosos.

Uma análise mais detalhada dos arquivos anexos revelou que 10% incluem malware ou formulários fraudulentos. Esse número pode parecer baixo, mas com 264 bilhões de mensagens de spam enviadas por dia, isso significa que estão sendo enviados, por dia, cerca de 300 milhões de spams com arquivos anexos maliciosos.

Um desdobramento por tipo de arquivo anexo revela que uns consideráveis 29,74% são formados por páginas HTML (sejam ofertas de phishing ou comerciais), seguido por arquivos (9,6%) e os arquivos DOC com 6,26%. Outros anexos comuns são feitos com imagens, arquivos executáveis, planilhas do Excel, PDFs e arquivos de áudio.

De particular importância é a presença de arquivos PDF unidos com JSS e a coleção de arquivos DOC/DOCS. Trata-se de um vetor conhecido de infecções a nível corporativo, já que estes formatos de arquivo são utilizados comumente nas operações comercias e não são bloqueados constantemente pelos firewalls das empresas.

A maioria dos arquivos anexos executáveis encontrados possuíam worms de e-mail (Worm.Generic.24461 e Worm.Generic.23834), assim como vírus genéricos (Win32.Generic.497472 e Win32.Generic.494775).

Problemas para as empresas

O spam é especialmente danoso para as empresas, com um grande número de problemas. Desses, os acarretam um maior custo são a perda de tempo e a eliminação de espaço dos discos rígidos.

Relativamente ao tempo, se cada trabalhador gasta dois minutos por dia gerenciando spam (recebê-lo, abri-lo, identificá-lo e eliminá-lo), são então 10 minutos por semana e cerca de 520 ao ano, isto é, 21 horas. Se a cada hora se paga 15 reais, o spam custa 315 reais ao ano por trabalhador. O que numa empresa de 50 funcionários daria 15.750 reais, e numa de 100, 31.500 reais. E numa empresa de maior tamanho, esse número subirá para cima dos 300 mil reais ao ano.

A essas perdas temos que juntar outras como custo de armazenamento, lentidão na conexão à internet, problemas derivados da abertura de spam que contêm malware, etc.. Esse último tópico é importante: segundo dados da Bitdefender, 78% dos incidentes de perdas de dados nas empresas deve-se a comportamentos inseguros por parte dos funcionários. Nesse sentido, a presença de spam nas caixas de entrada dos funcionários, apenas aumenta os riscos de que estes comentam uma falha e coloquem em perigo a segurança da empresa.

Fonte:http://www.bitdefender.com/br/news/spam:-por-segundo-movem-se-pela-internet-2-milh%C3%B5es-de-e-mails-lixo-2465.html

Fonte:http://www.bitdefender.com/br/news/spam:-por-segundo-movem-se-pela-internet-2-milh%C3%B5es-de-e-mails-lixo-2465.html

segunda-feira, 26 de março de 2012

Vanguard – Ferramenta para Testes de Intrusão Web, em Perl

O Vanguard é uma ferramenta para testes de intrusão web desenvolvida em Perl que trás algumas features pra galera que já trabalha na área. Vejam só:

- Fully Configurable

- WebCrawlers crawl all open HTTP and HTTPS ports output from nmap

- LibWhisker2 For HTTP IDS Evasion (Same options as nikto)

- Tests via GET,POST, and COOKIE

“Teste de segurança” em aplicações Web que esta ferramenta se propõem a executar:

- SQL injection (This test is signature free!)

- LDAP Injection

- XSS

- File inclusion

- Command Injection

Ela não tem nada de novo ou inovador. É só mais uma ferramenta que você pode utilizar dentro do seu cinto de utilidades hacker. Importante, siga os passos logo abaixo quanto a instalação do módulos de pré-req Perl que a ferramenta precisa:

- Install perl – apt-get install perl

- Install Net::SSLeay Library – perl -e shell -MCPAN

CPAN> install Net::SSLeay - Install Clone and YAML Library of Perl – apt-get install libconfig-yaml-perl libclone-perl

O Vanguard da ferramenta poderá ser feito a partir do seguinte link.

http://www.blackhatacademy.org/releases/vanguard-public.tgz

Fonte: http://blog.corujadeti.com.br Recomento blog muito bom.

quinta-feira, 22 de março de 2012

SiteDigger 3.0 procurar por vulnerabilidades, erros,problemas de configuração

SiteDigger 3,0 procura cache do Google para procurar por vulnerabilidades, erros,problemas de configuração, informações proprietárias e interessante pepitas de segurança em sites da web.

O que há de novo no SiteDigger 3,0

Interface de usuário melhorada, atualização de assinatura ea página de resultados.

Já não exige licença do Google API Key.

Suporte para Proxy e TOR.

Fornece resultados em tempo real.

Resultado configurável definido.

Atualizado assinaturas.

Capacidade para salvar a seleção assinatura e conjunto de resultados.

Como usar SiteDigger

Selecione as assinaturas da árvore

Fornecer a chave de licença na caixa inferior direito do mouse sobre a ferramenta.

Digite o domínio / sub-domínio da informação.

Aperte o botão Scan.

Salve as assinaturas e os resultados para análise futura.

Requisitos de Sistema

Microsoft. NET Framework v3.5

Baixar http://downloadcenter.mcafee.com/products/tools/foundstone/sitedigger3.msi

sábado, 22 de outubro de 2011

Pacotão de segurança: regras em um firewall e proteção básica do PC Coluna também responde dúvida sobre serviços DNS. Deixe sua pergunta na área de comentários.

Pacotão de segurança: regras em um firewall e proteção básica do PC

Coluna também responde dúvida sobre serviços DNS.

Deixe sua pergunta na área de comentários.

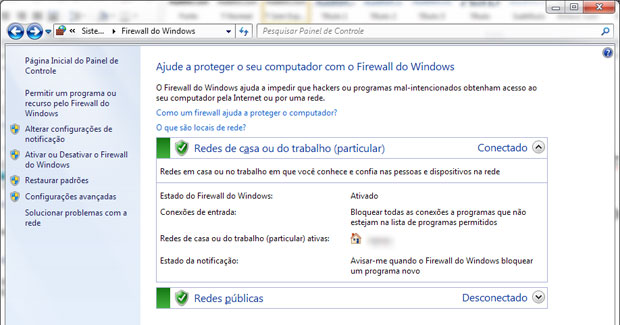

Se você tem alguma dúvida sobre segurança da informação (antivírus, invasões, cibercrime, roubo de dados, etc), vá até o fim da reportagem e utilize a seção de comentários. A coluna responde perguntas deixadas por leitores todas as quartas-feiras. Configuração do firewall embutido no Windows 7 (Foto: Reprodução)

Configuração do firewall embutido no Windows 7 (Foto: Reprodução)Estou configurando o firewall do Windows 7 e gostaria de saber se as seguintes regras me põem em risco. Entrada: bloquear todas as conexões de entrada, incluindo as que estejam na lista de programas permitidos; saída: bloquear tudo, mas como exceção permitir as portas 53, 80 e 443. Uso antivírus (Microsoft Security), mantenho o Windows Update atualizado, Flash Player atualizado, Java Atualizado, navegadores atualizados, evito usar extensões e barras.

João Carlos Micenas

Sua intenção, pelo visto, foi bloquear tudo com exceção da web (portas 80 e 443) e o DNS (53).

Mas e o Skype? E-mail (se você usa algum cliente de e-mail)? Também não será possível usar a porta do FTP, e como conexões de entrada estão todas bloqueadas, muitos softwares terão redução no desempenho. Alguns softwares de acesso ao MSN também não irão funcionar (porta 1863).

Na verdade, as configurações de firewall que você deve adotar dependerão do uso que será feito do computador. Em sistemas domésticos, esse tipo de configuração não vai lhe ajudar muitos. Os motivos são os seguintes:

1. Muitos vírus de computador são hoje distribuídos por sites de internet. Logo, se você precisa permitir a navegação em internet, o firewall não vai ajudar;

2. Várias pragas digitais têm a capacidade de enviar os dados roubados também por meio da web, e alguns fazem isso por meio de complementos ao Internet Explorer para não gerar um novo aviso de programa que precisa ser permitido pelo firewall;

3. Os vírus tentarão interferir com um firewall instalado localmente no computador.

Configurações detalhadas de firewalls são mais úteis em empresas, especialmente nos chamados “gateways”. Firewalls locais em um computador precisam bloquear as conexões de entrada não autorizadas – essa é uma função que o firewall do Windows já faz por padrão, sem que nenhuma configuração adicional seja necessária. Bloquear tudo, mesmo o que foi autorizado, vai apenas reduzir o desempenho de softwares.

Colocar outras configurações só vai fazer com que programas parem de funcionar misteriosamente e fará com que você perca horas descobrindo quais as portas que precisam ser liberadas para cada programa e, depois disso, vai saber que ainda uma ou outra função precisa de algo diferente.

É claro que esse procedimento aumenta sua segurança. No entanto, o aumento é tão pequeno que a opinião da coluna é a de que não vale a pena.

>>> Defesa do PC

Olá! Gostaria de saber quais são as defesas básicas recomendadas para um computador de uso doméstico, além do antivírus e do firewall.

Isabela

Isabela, confira o texto “7 dicas importantes para proteger seu PC”, aqui da coluna Segurança Digital. Você encontrará as dicas básicas para proteção de um computador usado em casa.

Ataques ao DNS permitem o

Ataques ao DNS permitem oredirecionamento de sites (Foto: Arte/G1)

O uso do DNS Público do Google traz algum benefício adicional em segurança? Eles prometem mais segurança (contra certos tipos de ataque) e velocidade no site do Google Public DNS. Gostaria que falasse sobre isso: segurança adicional desse DNS.

Carlos Alberto Melaço

Essa é uma questão polêmica. Há quem diga que DNSs com muitos usuários seriam mais difíceis de serem “envenenados” (veja como funciona).

É por motivo semelhante que o acesso ao DNS pode ser mais rápido. Com mais usuários, é mais provável que um determinado site esteja em cache e, com isso, o DNS poderá atendê-lo mais rapidamente, e não estará vulnerável ao ataque de envenenamento. Mas isso é em teoria. Na prática, o DNS que seu computador usa é mantido pelo seu provedor, que por estar na mesma rede que seu PC, deverá ter um acesso mais rápido, e a maioria dos sites populares já estará em cache mesmo em um DNS menor.

Outro detalhe é que alguns sites usam técnicas para melhorar o desempenho baseadas no local do DNS. Usando um DNS no Brasil, o site detecta que a conexão será mais rápida se você acessar um servidor no Brasil.

Ou seja, se você usar o DNS do Google, o site pode pensar que você está em outro país e redirecionar seu PC para um servidor que o site pensa estar mais próximo, mas que na verdade está mais longe de você. Já existem referências na internet sobre lentidão causada pelo DNS do Google e OpenDNS.

Vale dizer que o OpenDNS se baseia em um modo de segurança a partir do DNS – ou seja, não é apenas um serviço de DNS, mas a prestação de serviços de segurança através do DNS. É um conceito diferente. Nesse caso você precisa ver se alguns dos serviços do OpenDNS lhe são úteis ou não.

De qualquer forma, o desempenho na navegação normal na internet poderá ser, em alguns momentos, reduzido, principalmente em sites que usam as técnicas mencionadas.

>>> Definições de vírus

O pacotão de segurança da coluna anterior comentou sobre as definições de vírus e por que a coluna usa sempre o termo “vírus”. O leitor voltou a questionar:

Continue informando o usuário leigo com 'meias verdades'. Assim, fica muito mais fácil doutrina-los no ciclo vicioso do 'vírus vs antivírus'. Uma política de segurança que sempre acaba com dados roubados via phishing e computador entregue à esperteza de técnicos inescrupulosos.

Maestro Bogs

Existem termos como “riskware”, “PUA (Potentially Unwanted Application)”, “ransomware”, “scareware”, “scamware” e “trackware”. Ninguém precisa saber disso para se proteger dessas classes de programas indesejados – e note que tecnicamente muitos deles são detectados por antivírus como “trojans”. É uma discussão técnica que precisa ficar entre os especialistas.

Já o termo “malware” é relativamente recente. Foi principalmente adotado pela indústria anti-spyware como uma maneira de tentar incluir “adwares” e “spywares” entre as categorias de software malicioso. Veja por exemplo a página da Wikipedia sobre malware em 2004 e a página sobre vírus de computador na mesma época. É claro que havia uma necessidade para um termo genérico e por isso ele se tornou popular.

Esta mesma coluna também já comentou sobre as diversas limitações dos antivírus diante dos ataques de hoje.

A “briga” de definições parece criar ainda mais guerra de produtos – como foi o caso com “anti-spywares” e, por algum tempo, “antitrojans” – todos com funcionalidade muito reduzida, mas que, no entanto, ganharam mercado simplesmente por parecerem soluções “ideais” para algum problema específico. Existem ainda produtos que dizem ser “antimalwares” pelo mesmo motivo – e eles não detectam mais malwares que um antivírus.

No entanto, “phishing” evidentemente não se enquadra na mesma categoria. A coluna já utilizou diversas vezes o termo “phishing” e não pretende abandoná-lo. É uma categoria de ataque distinta que requer outros cuidados para ser evitada. O mesmo vale para o termo “exploit”.

A coluna Segurança Digital do G1 vai ficando por aqui. Não se esqueça de deixar suas dúvidas na área de comentários, porque toda quarta-feira o pacotão de segurança está de volta. Até lá!

*Altieres Rohr é especialista em segurança de computadores e, nesta coluna, vai responder dúvidas, explicar conceitos e dar dicas e esclarecimentos sobre antivírus, firewalls, crimes virtuais, proteção de dados e outros. Ele criou e edita o Linha Defensiva, site e fórum de segurança que oferece um serviço gratuito de remoção de pragas digitais, entre outras atividades. Na coluna “Segurança digital”, o especialista também vai tirar dúvidas deixadas pelos leitores na seção de comentários. Acompanhe também o Twitter da coluna, na página http://twitter.com/g1seguranca.

Assinar:

Postagens (Atom)