Congresso começa a discutir conceito de crime de terrorismo no Brasil

Com a proximidade dos grandes eventos no país, o Congresso começou a

discutir nesta quinta-feira projeto que tipifica o crime de terrorismo. O

texto enquadra como terrorismo as ações que provoquem pânico

generalizado praticadas por motivos ideológicos, políticos, religiosos e

de preconceito racial --o que abre brecha para classificar como

terroristas integrantes de movimentos sociais que cometerem crimes

durante protestos públicos.

Relator do projeto, o senador Romero Jucá (PMDB-RR) disse que seu

objetivo é garantir que ações praticadas por fundamentalistas, inclusive

religiosos ou políticos, sejam classificadas como terrorismo. Mas

admite mudar a redação do texto para evitar que manifestantes sejam

classificados como terroristas.

"A ideia não é enquadrar movimentos sociais como terrorismo. É preciso

buscar um caminho para não se confundir protestos com ações terroristas.

Isso é um dos pontos sobre o qual vamos nos debruçar", afirmou.

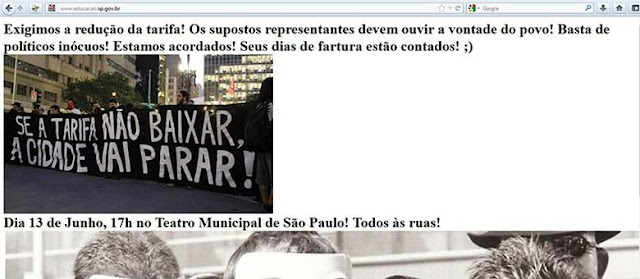

O projeto está em discussão na comissão mista (com deputados e

senadores) do Congresso que vai regulamentar artigos da Constituição

Federal.

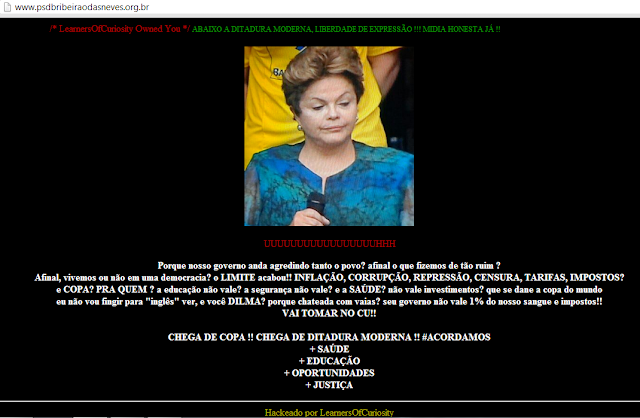

Relator setorial do tema na comissão, o deputado Miro Teixeira (PDT-RJ)

protestou contra a possibilidade de integrantes de movimentos sociais

serem enquadrados como terroristas.

"Nós não imaginamos colocar como terrorista quem pratica ações

reivindicatórias. Se causarem danos, que respondam pelas leis que

definem dano ao patrimônio público ou lesão corporal", disse o deputado.

Pelo texto, o terrorismo passa a ser crime inafiançável, com penas de 15

a 30 anos de reclusão que devem ser cumpridas integralmente em regime

fechado. As penas sobem para 24 a 30 anos de cadeia se houver mortos em

consequência do crime.

Por outro lado, o projeto prevê isenção total de pena para o envolvido

que colaborar com as investigações. Miro defende, porém, que a regra não

seja aplicada para criminosos reicindentes.

O texto também amplia em um terço as penas se os crimes forem cometidos

contra autoridades --presidente e vice da República, presidentes da

Câmara, do Senado e do STF, assim como chefes de Estado estrangeiros e

diplomatas. As penas também são ampliadas em um terço se ocorrerem em

locais com grande aglomeração de pessoas, transporte coletivo ou com

emprego de explosivo ou armas químicas.

"Estamos com uma série de eventos internacionais que podem gerar algum

tipo de ação terrorista no Brasil. O povo brasileiro não é ligado ao

terrorismo, mas pode haver agentes internacionais que se aproveitem

disso para cometer ações terroristas", afirmou Jucá.

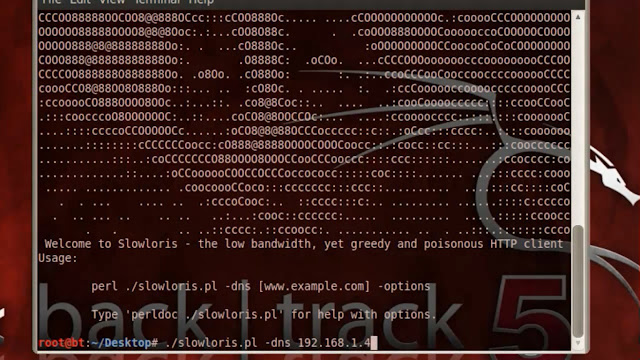

O projeto ainda tipifica crimes de financiamento de terrorismo,

terrorismo contra "coisas" (prédios públicos, centrais elétricas,

aeroportos, rodovias), incitação ao terrorismo, favorecimento pessoal no

terrorismo e grupo terrorista. Cada crime tem suas penas fixadas pelo

texto ---como oito a 20 anos de reclusão para os crimes de terrorismo

com danos a bens ou serviços essenciais.

Miro defende a pena única para todos os crimes que envolverem ações

terroristas, o que prometeu ser analisado por Jucá. "Por que quem

financia atos terroristas tem pena menor do que aquele que executa?",

questionou o deputado.

A comissão vai votar o texto no dia 27 de junho. Até lá, Jucá disse que

vai ouvir o governo federal e o Supremo Tribunal Federal para apresentar

uma nova versão do texto. "Vou ouvir todos os setores para apresentar

mudanças", disse o relator.

A Constituição Federal prevê o crime de terrorismo, mas não estabelece

penas nem tipifica as ações. Apenas a Lei de Segurança Nacional, editada

na década de 1980, menciona o terrorismo, mas ainda com redação feita

durante o regime militar.

Fonte:http://www1.folha.uol.com.br/cotidiano/2013/06/1294541-congresso-comeca-a-discutir-tipificacao-do-crime-de-terrorismo.shtml