Sei lá tal script pode ser útil para alguém ou a logica dele, não sei quem codou o "original" não tinha referencias, por isso coloquei internamente comentário sobre dia da Edição.

O script erá quase "funcional", mas a forma de request não estava correta... e também erá bloqueado facilmente pelo facebook.

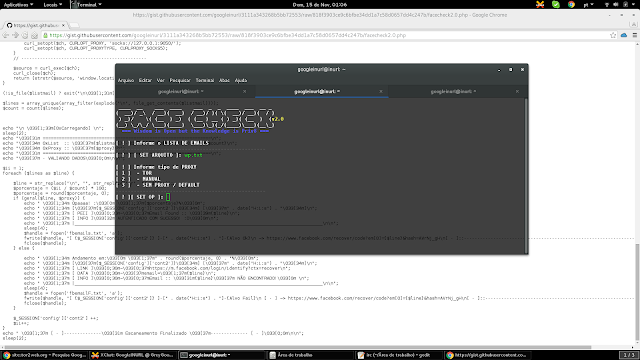

Com isso adicionei functions de user-agent randômicos, proxy, proxy-list, proxy-tor, modifiquei a logica de request e uma validação meio "priv8" que fui debugando nos request do Facebook até achar uma maneira diferente de validar a login.

Chega de blá blaá vamos ao script...

/*

E d i ç ã o - 2.0 / 29-09-2015 -----------------------------

AUTOR: googleINURL EMAIL: [email protected] Blog: http://blog.inurl.com.br TT: https://twitter.com/googleinurl FB: https://fb.com/InurlBrasil PTB: http://pastebin.com/u/Googleinurl GIT: https://github.com/googleinurl PSS: http://packetstormsecurity.com/user/googleinurl YB: http://youtube.com/c/INURLBrasil PLUS: http://google.com/+INURLBrasil IRC: irc.inurl.com.br / #inurlbrasil

ctx=recover&lsd=AVrNj_gH&email={$email}&did_submit=Procurar&__user=0&__a=1&__dyn=7xe1JAwZwRyUhxPLHwn84a2i5UdoS1Fx-ewICwPyEjwmE&__req=5&__rev=1959518-----------------------------------------------------------------------------*/ Para validação temos que seta o arquivo fonte, que pode ser emails ou numero de telefones. DEBUG SCRIPT: A function geral($email, $proxy = NULL) envia um Request GET Para URL https://www.facebook.com/ajax/login/help/identify.php GETs:

Se o return da pagina conter a seguinte string: window.location.href= significa que tal usuário existe no Facebook.

De start o script pede umas informações:

[ ! ] Informe o LISTA DE EMAILS

------------------------------------------------

[ ? ] [ SET ARQUITO ]: {SEU_ARQUIVO}

[ ! ] Informe tipo de PROXY

[ 1 ] - TOR

[ 2 ] - MANUAL

[ 3 ] - SEM PROXY / DEFAULT

--------------------------------------------------

[ ? ][ SET OP ]: {OPÇÃO}

PRINT:

PRINT:

Com todas informações setadas:

PRINT EXECUTANDO:

BAIXAR SCRIPT:

https://gist.github.com/googleinurl/3111a343268b5bb72553

É isso, mais um script pronto. que pode ajudar alguém em uma logica futura, ou até mesmo em pentest para enumerar usuários de um banco de dados, vai da visão de cada um.

É isso, mais um script pronto. que pode ajudar alguém em uma logica futura, ou até mesmo em pentest para enumerar usuários de um banco de dados, vai da visão de cada um.Agradecer ao Sebastian Kopp que me cedeu a primeira versão do script para brincar e modificar.

vlw flw ~

![OBS esse comando(command) é somente para mostrar as linhas de senha do arquivo explorado COMANDO COMPLETO: php inurlbr.php --dork 'site:br index of "/application/configs/"' -s 'zend.txt' -q 1,6,7,14,22 --replace '/configs[INURL]/configs/application.ini#' --command-vul "curl '_TARGETFULL_application.ini' --user-agent 'INURLBR/5.0 (X11; Linux x86_64)' | grep 'host\|username\|password\|dbname'" OBS esse comando(command) é somente para mostrar as linhas de senha do arquivo explorado COMANDO COMPLETO: php inurlbr.php --dork 'site:br index of "/application/configs/"' -s 'zend.txt' -q 1,6,7,14,22 --replace '/configs[INURL]/configs/application.ini#' --command-vul "curl '_TARGETFULL_application.ini' --user-agent 'INURLBR/5.0 (X11; Linux x86_64)' | grep 'host\|username\|password\|dbname'"](https://blogger.googleusercontent.com/img/b/R29vZ2xl/AVvXsEhnQAFbgOxxqKPqybfq9cMniLSl_EvMQmw0lFt4DoNpu4nOyk73AVyTYNkP5tY3T3Yk6ikykDaxha6OxkLmxi4vOFr-LXn7MolGvQEWsC7zYVSLfma74j_wHm-2SL7BcD8qIGI-30glCM4d/s640/Captura+de+tela+de+2015-09-08+05%253A38%253A13.png)

![[+] Discoverer Author: Mustafa Moshkela REF COD POC: http://www.exploit4arab.net/exploits/1482 Greets to: all members in iq-team.org [+] Discoverer Author: Mustafa Moshkela REF COD POC: http://www.exploit4arab.net/exploits/1482 Greets to: all members in iq-team.org](https://blogger.googleusercontent.com/img/b/R29vZ2xl/AVvXsEh3a1EeoYbswFJ3TaegWK7wRlmqfLeLmn7tLXI5z6ihnKSYCrFez7Ck9XzRCkIeYHDoFuXuaG8bpk-_Rkc0LobqVfjNj6R4iElcx47m-Tc97g-l9g0W0yVq_VhiNbQlClcXEGxLkUbIxhVR/s1600/Sem+t%C3%ADtulo.png)

![TUTORIAL / BUSCAR EMAILS [ SCANNER INURLMAIL 1.0 ] TUTORIAL / BUSCAR EMAILS [ SCANNER INURLMAIL 1.0 ]](https://blogger.googleusercontent.com/img/b/R29vZ2xl/AVvXsEhczjmJrmV6ljhTQ-lYlhyD6NG8LfJxlfbcBcYqhIQl6UF_anMHsXYf69b7C7dvZukmTyW4apATpVd2ICe6ELgkU-sHsZueA3BxEQsLJ55bv9dsd0UIdYYFUaGtldnLIZ5DQ7CPLToAGtYu/s1600/maxresdefault.jpg)

![[ SCANNER INURLBR / TERMINAL. ] php botConsole.php --host='www.google.co.bw' --dork='site:br inurl:/wp-content/themes/ "Index of /"' --arquivo='resultado.txt' --tipoerro='2' --exploit='' --achar='Index of' [ SCANNER INURLBR / TERMINAL. ] php botConsole.php --host='www.google.co.bw' --dork='site:br inurl:/wp-content/themes/ "Index of /"' --arquivo='resultado.txt' --tipoerro='2' --exploit='' --achar='Index of'](https://blogger.googleusercontent.com/img/b/R29vZ2xl/AVvXsEiAVoA36EUxb1x_f7TNfBWXSDHQSVh7uHl_XZfxtZyONltFxB1LgueXUrGW0L7OAarEJvuedSMVFq35DsCyu8oBVUe_SYTjzS2JcOXo4y-7TwlQMNgYZl_ErWHA6N_SoOy3gSgHkql9ZaY/s640/1401600_551354368282261_1996613272_o.png)